漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-053995

漏洞标题:某邮箱系统默认弱口令帐户+普通用户提权+任意帐户密码修改+任意文件删除

相关厂商:北京春笛网络信息技术服务有限公司

漏洞作者: 夕风号

提交时间:2014-03-18 23:05

修复时间:2014-06-16 23:05

公开时间:2014-06-16 23:05

漏洞类型:权限提升

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-18: 细节已通知厂商并且等待厂商处理中

2014-03-25: 厂商已经确认,细节仅向厂商公开

2014-03-28: 细节向第三方安全合作伙伴开放

2014-05-19: 细节向核心白帽子及相关领域专家公开

2014-05-29: 细节向普通白帽子公开

2014-06-08: 细节向实习白帽子公开

2014-06-16: 细节向公众公开

简要描述:

You know it.

详细说明:

金笛邮件系统有大量客户,Check out http://www.mailer.com.cn/New%20Customers/index1.htm

举几个例子:

http://mail.njzj.gov.cn:8080

http://61.155.50.151

http://mail.lyx928.com:8080

http://mail.shszx.gov.cn:8600

http://mail.censoft.com.cn

http://mail.ascentgolden.com:8080

http://61.155.50.151

http://mail.lyx928.com:8080

下面,以http://mail.censoft.com.cn为例,作全程解说。

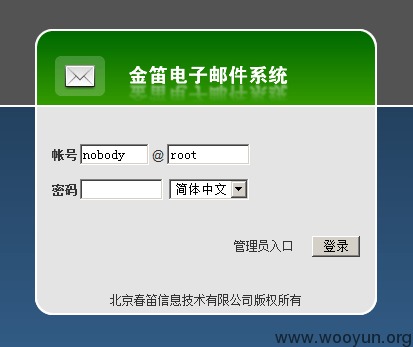

1.默认弱口令帐户

[用户名]nobody [密码]无密码 [域]root

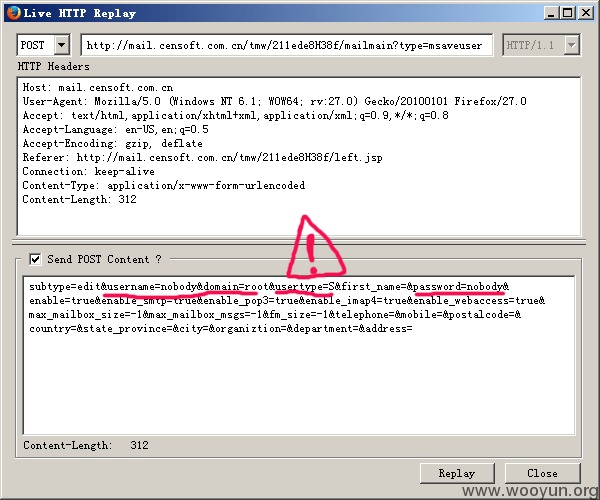

2.普通用户提权

nobody是普通用户,提权,只需发送如下HTTP:

注:因为版本不同,有时需要在包中加入Cookie。

再用密码nobody重新登陆。

焕然一新。

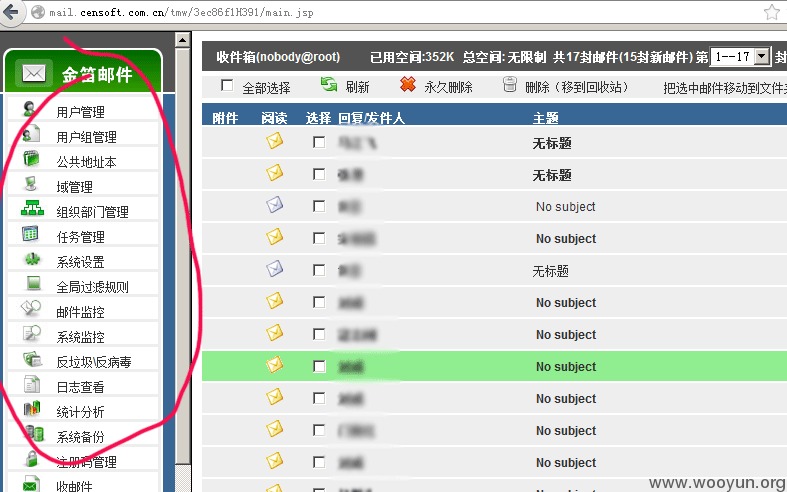

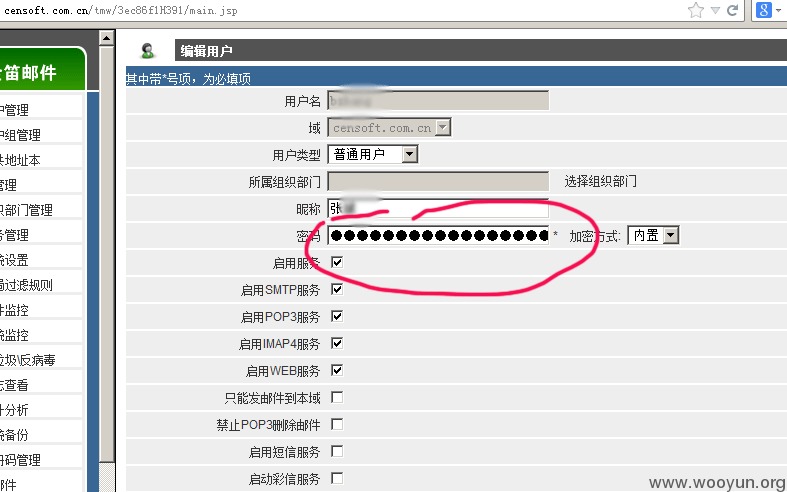

3.任意帐户密码修改

管理员能修改任意用户密码,这种情况还是比较少见,也非常危险。

4.任意文件删除

http://mail.censoft.com.cn/tmw/211ede8H38f/maintbackup.jsp?filename=[文件相对路径]&subtype=del

需指出,filename参数可目录回溯,由于攻击者容易获知金笛邮件系统文件结构,故危害极大。

漏洞证明:

You saw it.

修复方案:

迅速通知客户。

版权声明:转载请注明来源 夕风号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-03-25 23:18

厂商回复:

CNVD确认并复现所述情况(在多个实例上),同时已经提取了应用特征,不过目前CNVD能找到的实例范围仍然超不过作者,已经转由CNCERT下发给相关分分中心。后续仍然请作者提供更好的找实例办法,目前来看,一些3.8以上版本的实例已经取消所述域用户

最新状态:

暂无