漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-050381

漏洞标题:大汉版通JIS统一身份认证系统源码某处的信息泄漏可能影响大部分JIS

相关厂商:南京大汉网络有限公司

漏洞作者: wefgod

提交时间:2014-02-07 10:47

修复时间:2014-05-08 10:47

公开时间:2014-05-08 10:47

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-07: 细节已通知厂商并且等待厂商处理中

2014-02-09: 厂商已经确认,细节仅向厂商公开

2014-02-12: 细节向第三方安全合作伙伴开放

2014-04-05: 细节向核心白帽子及相关领域专家公开

2014-04-15: 细节向普通白帽子公开

2014-04-25: 细节向实习白帽子公开

2014-05-08: 细节向公众公开

简要描述:

有点奇葩但是已经遇到过两次的漏洞。不过不要因为我分类选了“信息泄漏”就觉得这个只是小漏洞……其实这货可能影响大了呢!而且里面的利用可以结合之前我提交的JIS的漏洞综合来利用,还是有点意思的

详细说明:

2.2.1版本的JIS中某个文件包含了JIS相关邮件找回密码的邮箱信息!包含邮箱用户名和邮箱密码!也就是说,有一部分版本的JIS,找回用户密码的功能所发出的邮件,都是利用该邮箱发出的!到底有什么危害?下面继续看

漏洞证明:

jis\check\findpwd\opr_validate.jsp

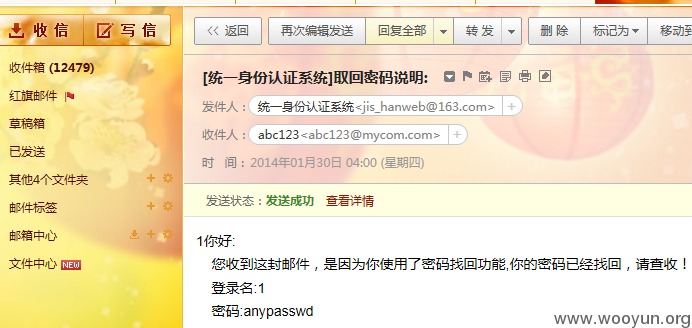

太明显不过的弱口令了,[email protected]/123456

看了几套JIS的代码,里面都是用的这个来找回密码!为了证明这密码是正确的,登录163吧

http://management.ysx.gov.cn/jis/check\findpwd\opr_validate.jsp?userid=admin&[email protected]

构造好正确的userid、和邮件地址(两个要对应的),直接访问会提示发送成功:

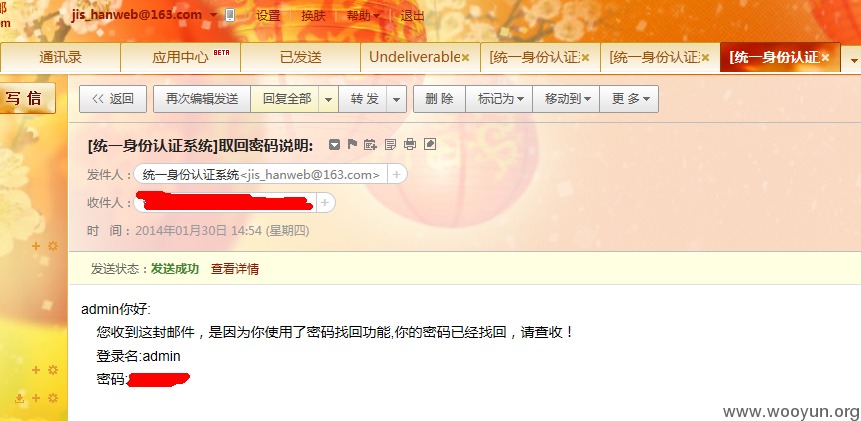

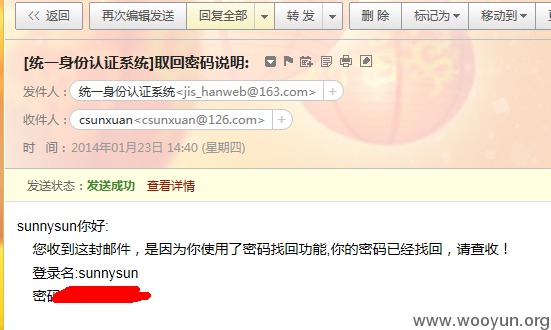

然后去到邮箱的“已发送”,可以看见刚才发的邮件,里面包含对应用户的密码!明文!

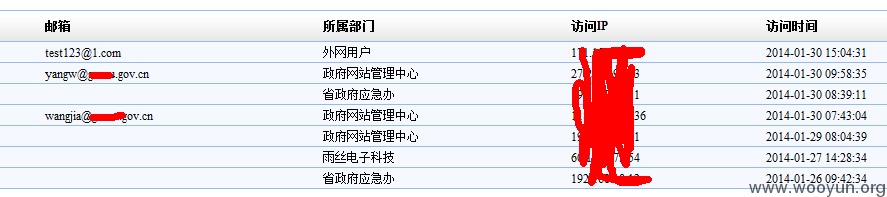

结合之前提交过的jis/main/onlineuser.jsp这个越权漏洞(详细见 WooYun: 大汉版通JIS统一身份认证系统后台文件上传漏洞及两处越权漏洞 ),可以查看“某些账户”的邮箱

从而导致进一步的……利用。

其它用户的密码截图:

但是注意,如果某个用户的邮箱是空的话,是无法发送邮件的,所以在已发送那也是找不到的。

不过如果真想修改某个用户的邮箱,也没什么问题,详细可以看 WooYun: 大汉版通JIS统一身份认证系统某处可任意修改用户密码

里面的某个参数是可以直接修改某个指定用户的邮箱的!如果把他改成我们的,会咋样呢?不知道哦

修复方案:

别看漏洞小就以为可以忽视了,别以为某些漏洞很简单就可以略过随意改改应付了事,其实有时候几个小漏洞结合起来,威力大着呢!

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-02-09 09:51

厂商回复:

非常感谢您对大汉产品的关注以及对产品安全方面的指正,涉及问题已在新版本中修复。

最新状态:

暂无