漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-049978

漏洞标题:慧聪网小问题导致内部信息泄露

相关厂商:慧聪网

漏洞作者: 刺刺

提交时间:2014-01-28 10:52

修复时间:2014-03-14 10:52

公开时间:2014-03-14 10:52

漏洞类型:内部绝密信息泄漏

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-28: 细节已通知厂商并且等待厂商处理中

2014-01-28: 厂商已经确认,细节仅向厂商公开

2014-02-07: 细节向核心白帽子及相关领域专家公开

2014-02-17: 细节向普通白帽子公开

2014-02-27: 细节向实习白帽子公开

2014-03-14: 细节向公众公开

简要描述:

慧聪网某业务平台配置不当且维护不及时导致内部信息泄露。

详细说明:

根据已经公开的:

WooYun: 小问题导致的慧聪网全站沦陷可导致各种数据库信息泄露

里面提到的一个s2没有更新的link

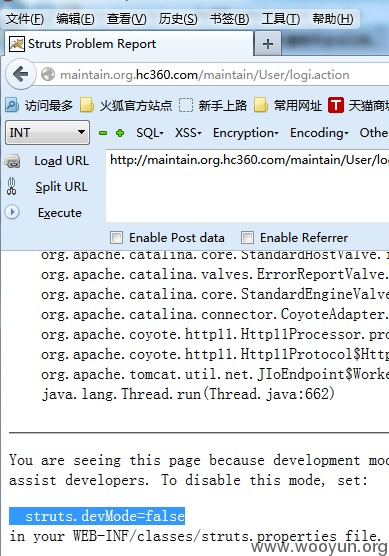

http://maintain.org.hc360.com/maintain/User/login.action

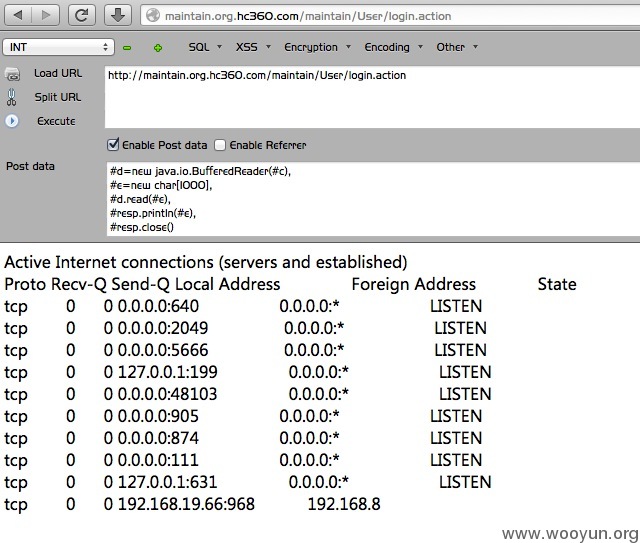

这个平台同样存在目前有点流行的debug mode远程代码执行

具体的利用工具习科论坛已经有下载,再次就不截图了。根据工具代码,偷个懒,

我直接在路径下访问

http://maintain.org.hc360.com/maintain/xxxx.jsp

密码是xxxxxx

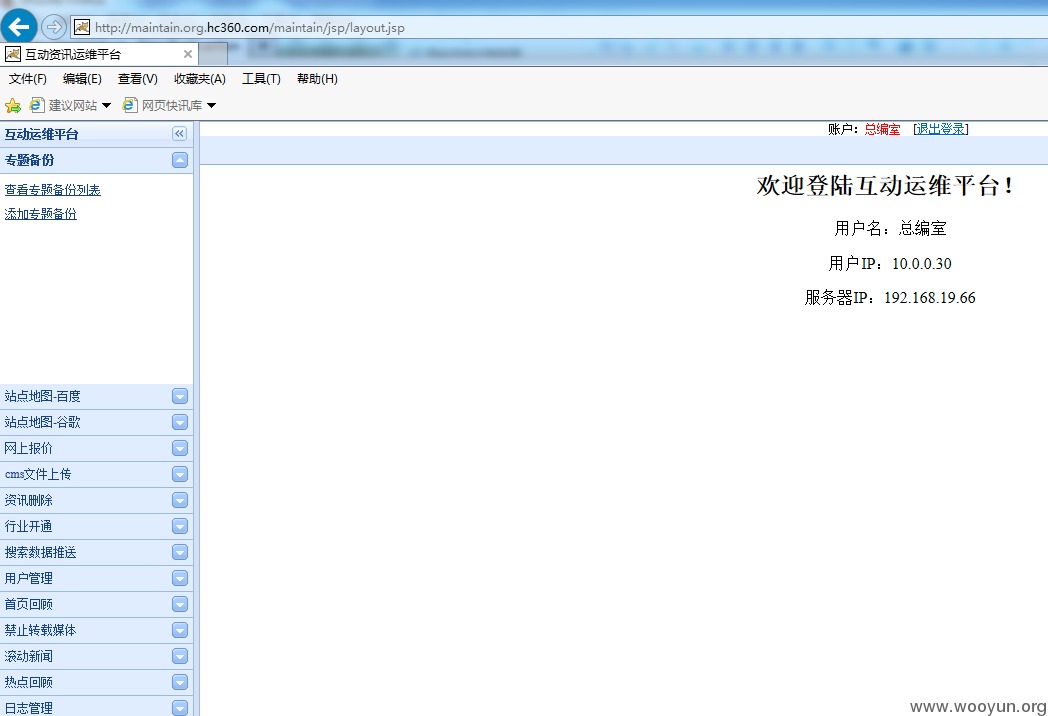

看来已经被入侵了。

但是服务器上保存了内部信息,比如账号,密码

漏洞证明:

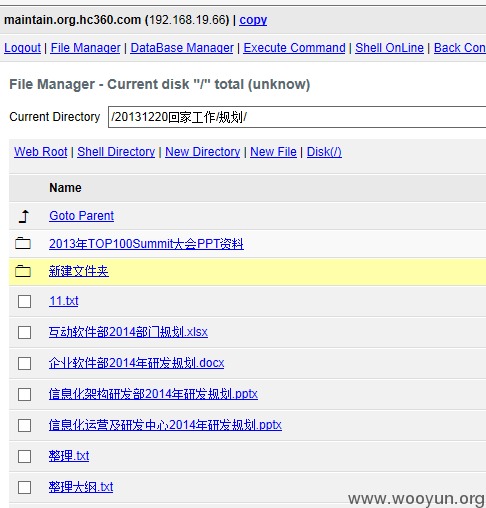

在根路径下有一个‘20131220回家工作’的文件夹

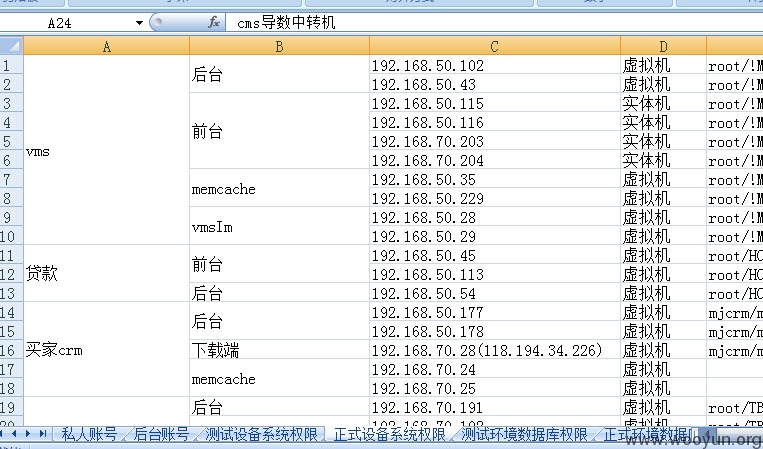

其中保存有一个文件 账号信息.xls

里面包含了淘宝账号 密码

后台账号密码

测试环境数据库,账号密码,ftp账号密码

正式环境数据库账号密码等

其中的账号和密码还是可以使用的,比如登录平台

此外,该平台在很久之前就被入侵,不少后门的,建议清理;

比如:

webroot的 bbc2.jsp xxxx.jsp

http://maintain.org.hc360.com/Jeroy/

修复方案:

1. 据说修复远程代码执行是这样的,在struts.xml配置:

<constant name=”struts.devMode” value=”false” />

2. 软件架构的漏洞,在所难免,然而人为的漏洞,该如何解决,那需要贵方普及安全意识,强化安全管理。这个文件,不断的有新的传入者会发现,里面涉及的平台是否需要强化,还需要贵方内部评估。通过wooyun平台能够将问题及时告知贵方,希望贵方能够及时处理,避免损失或者影响,rank什么的不重要。

版权声明:转载请注明来源 刺刺@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-01-28 13:05

厂商回复:

谢谢

最新状态:

暂无