江苏省食品生产企业动态监管系统

一、目录遍历加注册企业信息泄露

1、目录遍历 遍历处如下

http://222.190.96.178:9995/

2、注册企业用户名and密码泄露(明文密码)

http://222.190.96.178:9995/User.aspx

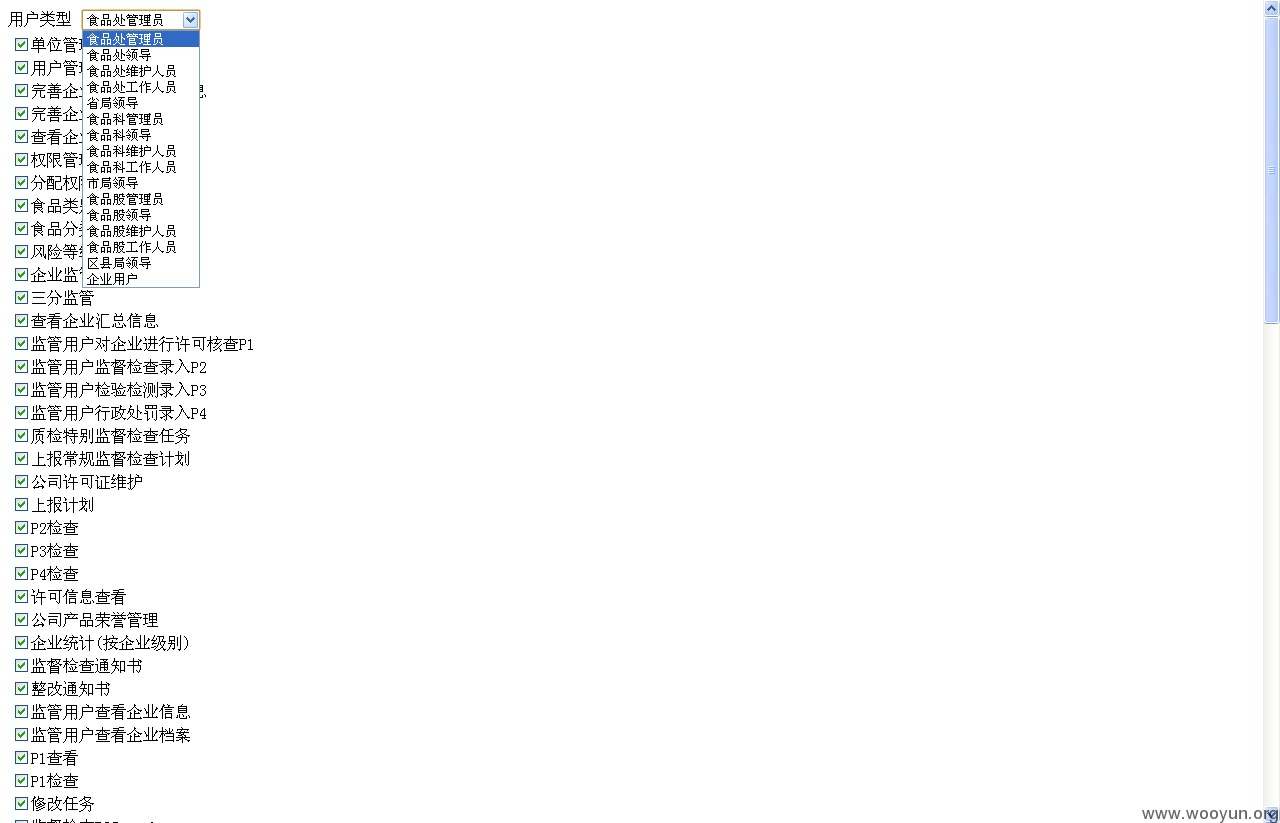

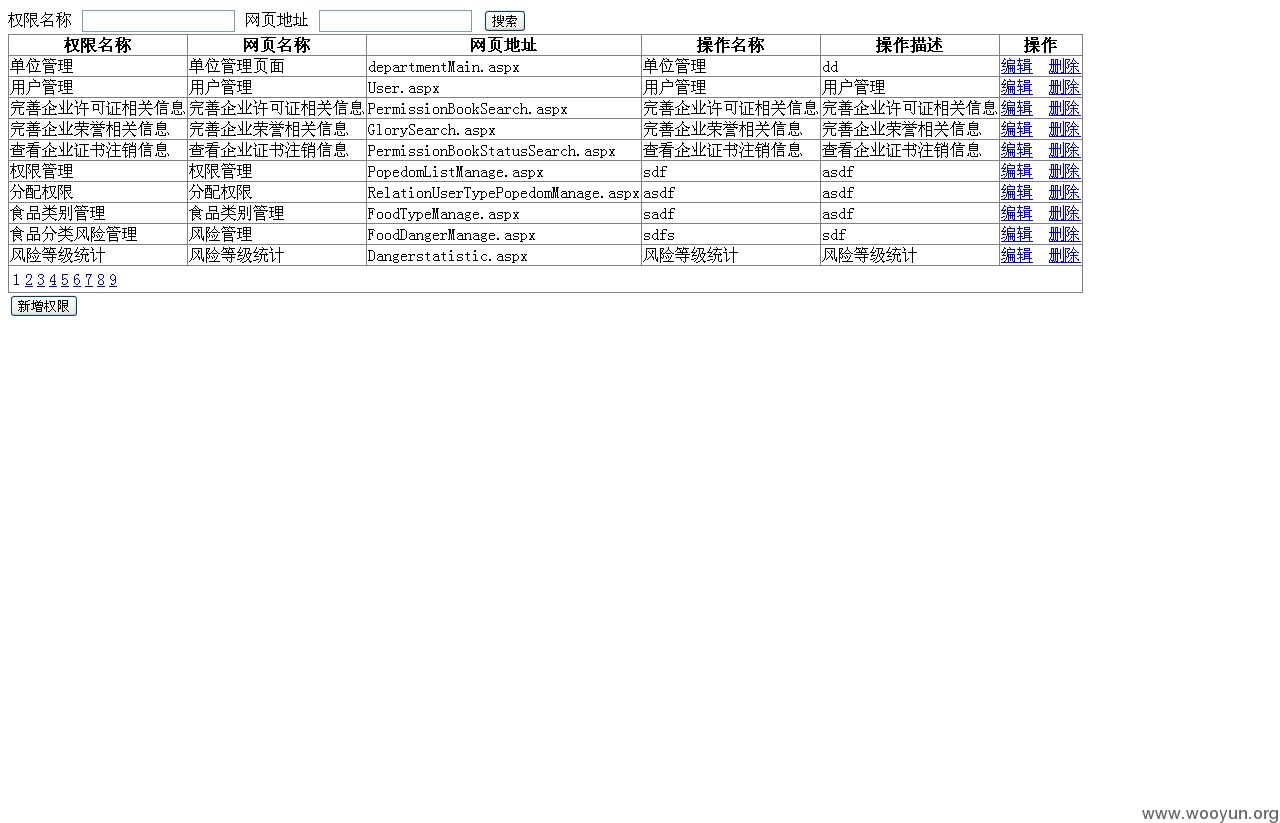

二、越权

1、赋权网页

http://222.190.96.178:9995/RelationUserTypePopedomManage.aspx

2、权限管理页面

3、P2监督检查录入

4、不知道是什么的收件箱 里头一堆华丽丽的整改通知书

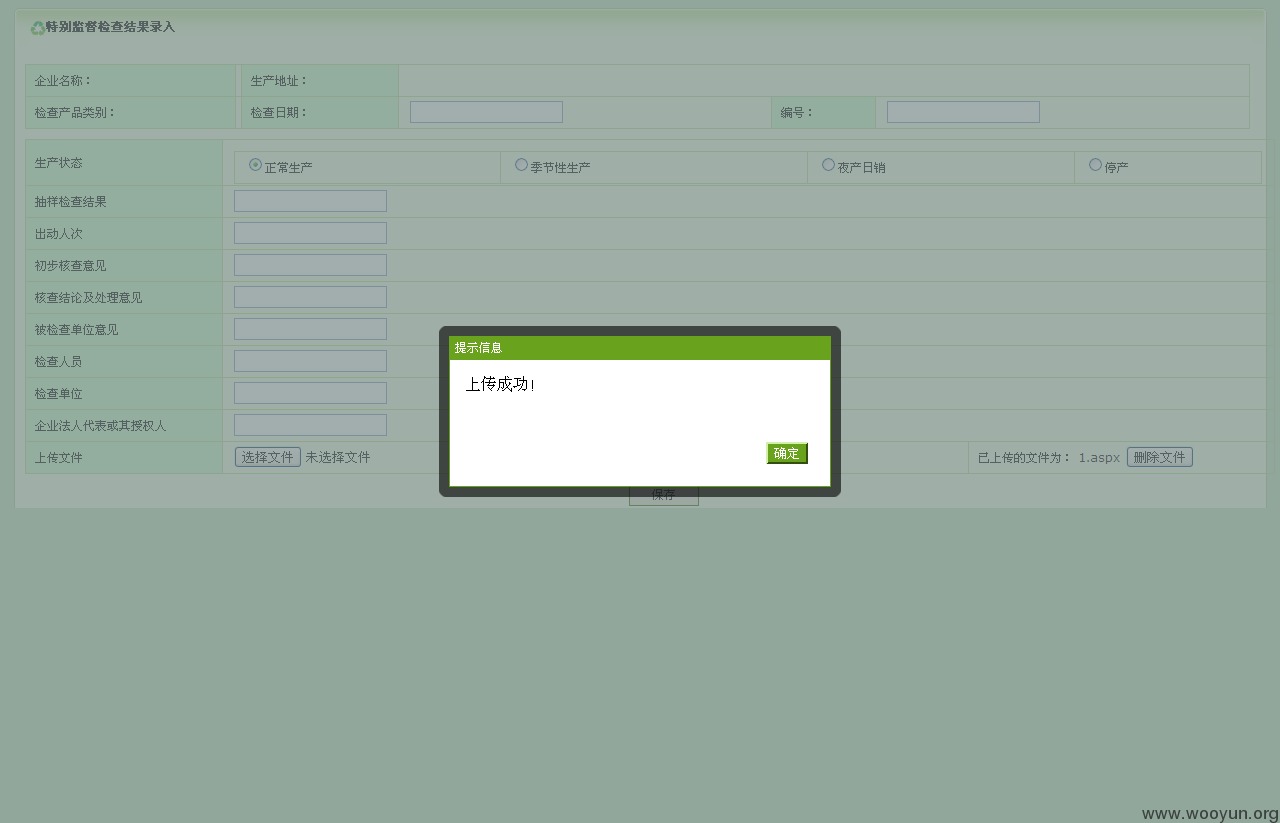

三、任意文件上传并执行

问题就出现在这个页面上

http://222.190.96.178:9995/CheckInput.aspx

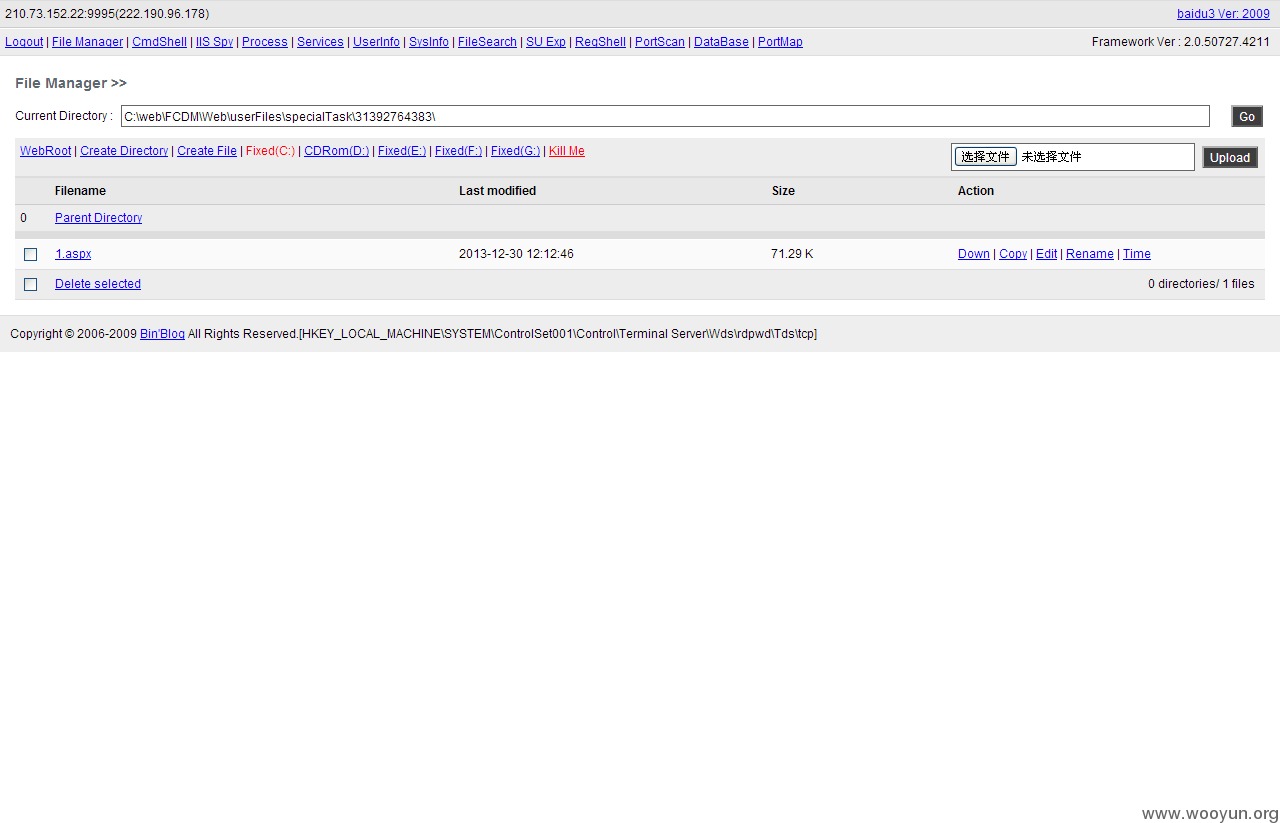

aspx的小文件上传成功了 通过查源码 得知 C:\web\FCDM\Web\userFiles\specialTask\31495514209\1.aspx

返回到

<dir> userFiles —— <dir> specialTask —— 2013/12/30 8:12 <dir> 31392764383

2013/12/31 12:45 <dir> 314955142092013/12/31 12:45 72996 1.aspx

http://222.190.96.178:9995/userFiles/specialTask/31392764383/1.aspx 密码 admin

四 报错信息夹带着绝对路径

“/”应用程序中的服务器错误。

未将对象引用设置到对象的实例。

说明: 执行当前 Web 请求期间,出现未处理的异常。请检查堆栈跟踪信息,以了解有关该错误以及代码中导致错误的出处的详细信息。

异常详细信息: System.NullReferenceException: 未将对象引用设置到对象的实例。

源错误:

行 50: string PermissionNameList = string.Empty;

行 51: CompanyBaseInfo companyModel = companyBaseBll.GetLatestModel(OrgCode);

行 52: txtOrgName.Text = companyModel.Entname;

行 53: DdlOrgType.SelectedValue = companyModel.EntType.ToString().Trim();

行 54: /* 绑定公司已获许可证列表*/

源文件: c:\web\FCDM\Web\CompanyPermissionManage1.aspx.cs 行: 52

堆栈跟踪:

[NullReferenceException: 未将对象引用设置到对象的实例。]

CompanyPermissionManage.bindPermission() in c:\web\FCDM\Web\CompanyPermissionManage1.aspx.cs:52

CompanyPermissionManage.Page_Load(Object sender, EventArgs e) in c:\web\FCDM\Web\CompanyPermissionManage1.aspx.cs:44

System.Web.Util.CalliHelper.EventArgFunctionCaller(IntPtr fp, Object o, Object t, EventArgs e) +14

System.Web.Util.CalliEventHandlerDelegateProxy.Callback(Object sender, EventArgs e) +35

System.Web.UI.Control.OnLoad(EventArgs e) +99

System.Web.UI.Control.LoadRecursive() +50

System.Web.UI.Page.ProcessRequestMain(Boolean includeStagesBeforeAsyncPoint, Boolean includeStagesAfterAsyncPoint) +627