漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043540

漏洞标题:北航srun3000网页验证可实现暴力破解(只需3小时全系新生账号到手)

相关厂商:北京航空航天大学

漏洞作者: HoerWing

提交时间:2013-11-21 12:10

修复时间:2014-01-05 12:11

公开时间:2014-01-05 12:11

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-21: 细节已通知厂商并且等待厂商处理中

2013-11-25: 厂商已经确认,细节仅向厂商公开

2013-12-05: 细节向核心白帽子及相关领域专家公开

2013-12-15: 细节向普通白帽子公开

2013-12-25: 细节向实习白帽子公开

2014-01-05: 细节向公众公开

简要描述:

小伙伴们,我又来了,我还是那名北京航空航天大学附属小学的小学生,今天,我来教大家如何上自己的网,花别人的钱。不用谢我,请叫我红领巾。

详细说明:

首先说一点,虽然暴力破解审核通过率很低,但是我还是要提,这个漏洞应该通过,因为这个漏洞在新生入学时危害极大,可以在3个小时内破解全系230人的账号密码,当然,若是有时间,跑出全校新生的账号密码也不是没可能。

下面简述过程:

10月1的时候想到的这个想法,观察了北航校园网接入认证系统,发现没有验证码和登陆次数限制,加上上网账户的初始密码是生日,我觉得这时暴力破解肯定可以跑出生日弱口令

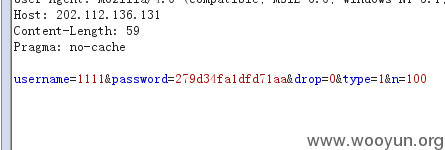

首先burpsuite截断数据包:

发现POST数据包中很明显有username明文,password是MD5加密。

下面我们就要做准备工作——生成字典

下文中的密码生成都是我用C#写程序生成的,程序就不在这儿贴出来了,有兴趣自己写,都很简单。

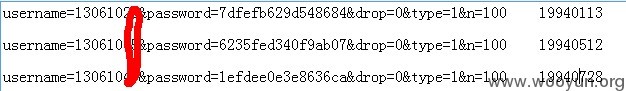

我们知道6系学号的生成方式(即用户名的生成方式)是13061+(001~233)那么先生成用户名字典

burpsuite有添加前缀功能,只要生成001~233即可

之后生成生日日期。

之后写MD5批量加密程序。

生成生日对应的MD5密文。

之后我们就开始使用burpsuite进行暴力破解,

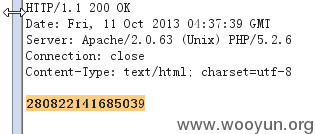

首先设置关键词,先用正确的用户名密码登录,抓取关键字

发现返回是一串数字,那么很可能用户不同这一串数字就不同所以我们不能用这个作为关键字

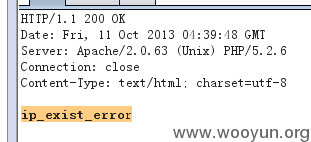

那么之后我们想到先在本机上登录一个账号,那么以后若是再登账号就会出现IP以登录的提示,我抓了下数据包,发现返回是ip_exist_error

那么我们就用这个作为关键字

接下来选择username和password字段,加载payload,使用集束炸弹爆破方式,设置match关键字

开始攻击

发现成功的数据包后把密文拿出来,在密文字典里定位行数,之后在明文字典里查找这一行,这样就能解出明文了。

漏洞证明:

修复方案:

嵌入php验证码,或者优化初始密码构成,如用身份证号后六位作为初始密码

版权声明:转载请注明来源 HoerWing@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2013-11-25 22:30

厂商回复:

CNVD确认所述情况(未在校园网络,不直接复现),已经在22日转由CNCERT直接协调网站管理单位(涉及工信部属高校,有处置渠道)处置。建议其联系软件生产厂商要求提供修复方案。

最新状态:

暂无