漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041127

漏洞标题:明鉴网页漏洞综合扫描平台系统默认配置不当

相关厂商:杭州安恒信息技术有限公司

漏洞作者: 一只猿

提交时间:2013-10-28 12:52

修复时间:2013-12-12 12:52

公开时间:2013-12-12 12:52

漏洞类型:应用配置错误

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-28: 细节已通知厂商并且等待厂商处理中

2013-10-28: 厂商已经确认,细节仅向厂商公开

2013-11-07: 细节向核心白帽子及相关领域专家公开

2013-11-17: 细节向普通白帽子公开

2013-11-27: 细节向实习白帽子公开

2013-12-12: 细节向公众公开

简要描述:

命令执行

详细说明:

明鉴网页漏洞综合扫描平台系统存在任意代码执行漏洞,并存在测试账号未禁用的问题,详细见证明

漏洞证明:

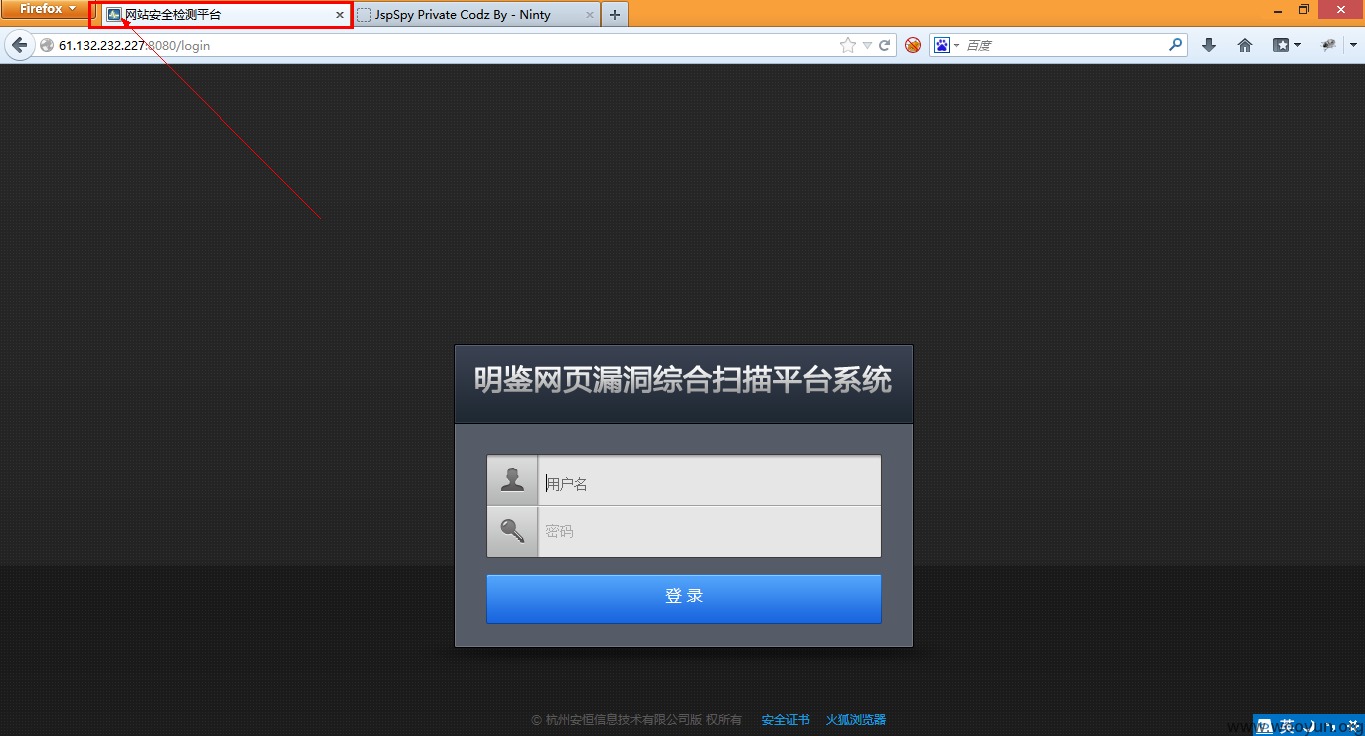

漏洞地址:http://61.132.232.227:8080/login

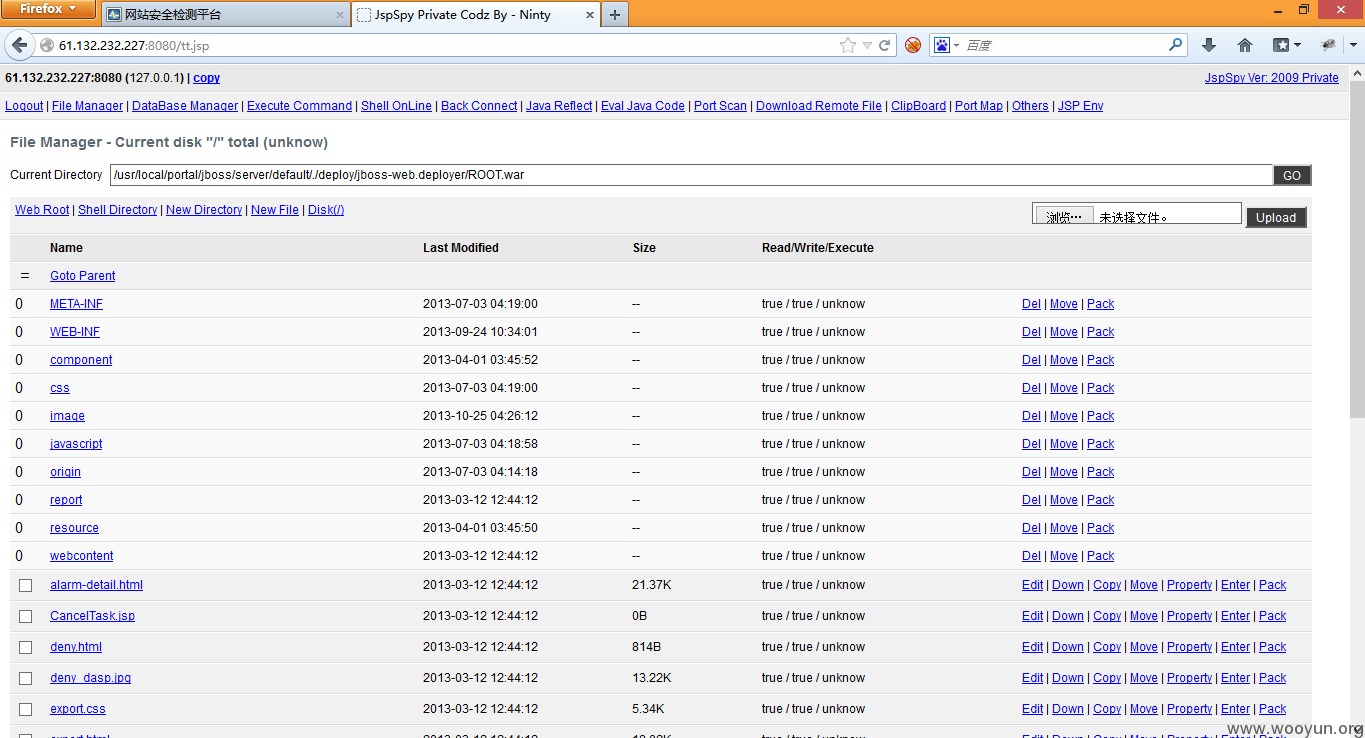

检测存在struts2漏洞,直接getshell

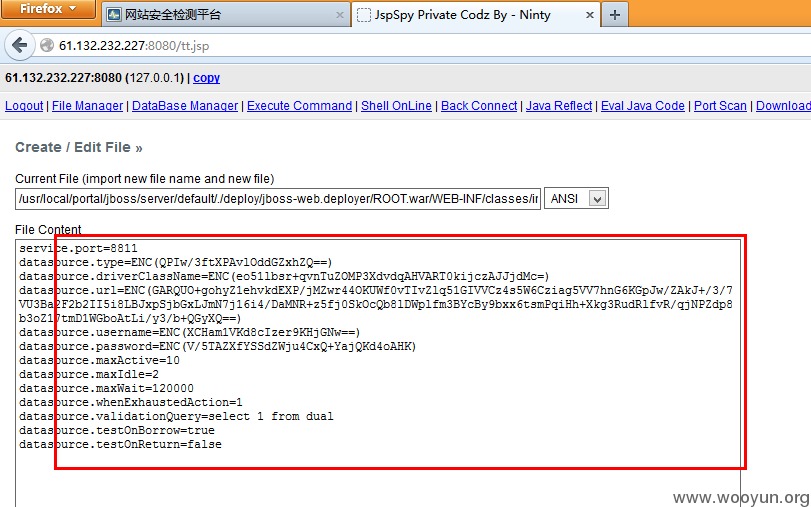

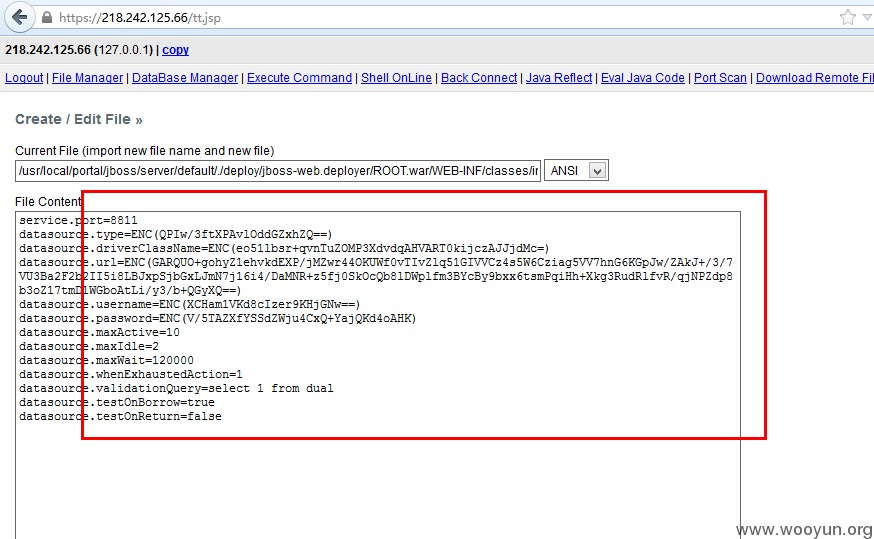

本想看下数据库来个登录的,查看配置文件,发现数据源配置信息加密了

各种谷歌后发现使用了jasypt的encryption加密,官方提供了解密脚本,但是解密也需要知道网站设置的公钥才行,估计还得在众多class文件里面找公钥,工程浩大,我就不去找了。在此感谢 @想要减肥的胖纸 @Vigoss_Z 两位童鞋热心的回答我的问题。

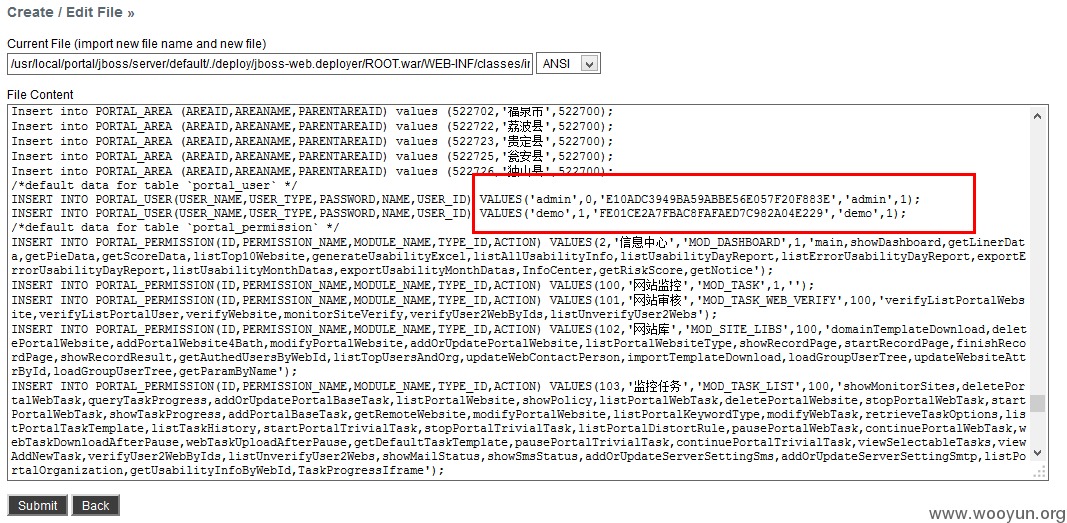

好的,接着说。配置文件无法解密的,我看下能不能直接把mysql的数据下载下来,找到mysql的data发现当前用户非root权限,无法访问。于是想看看有没有数据库备份文件之类的,无果。但是我发现一个sql文件

查看内容,发现初始化数据库的时候创建了两个用户,一个为admin密码为123456,一个是demo密码是demo

尝试使用这两个账户登录,失败。肯定是被修改掉了。木有登录成功,木有看到神奇的管理界面,有点遗憾。

接着看

漏洞地址:https://218.242.125.66/login

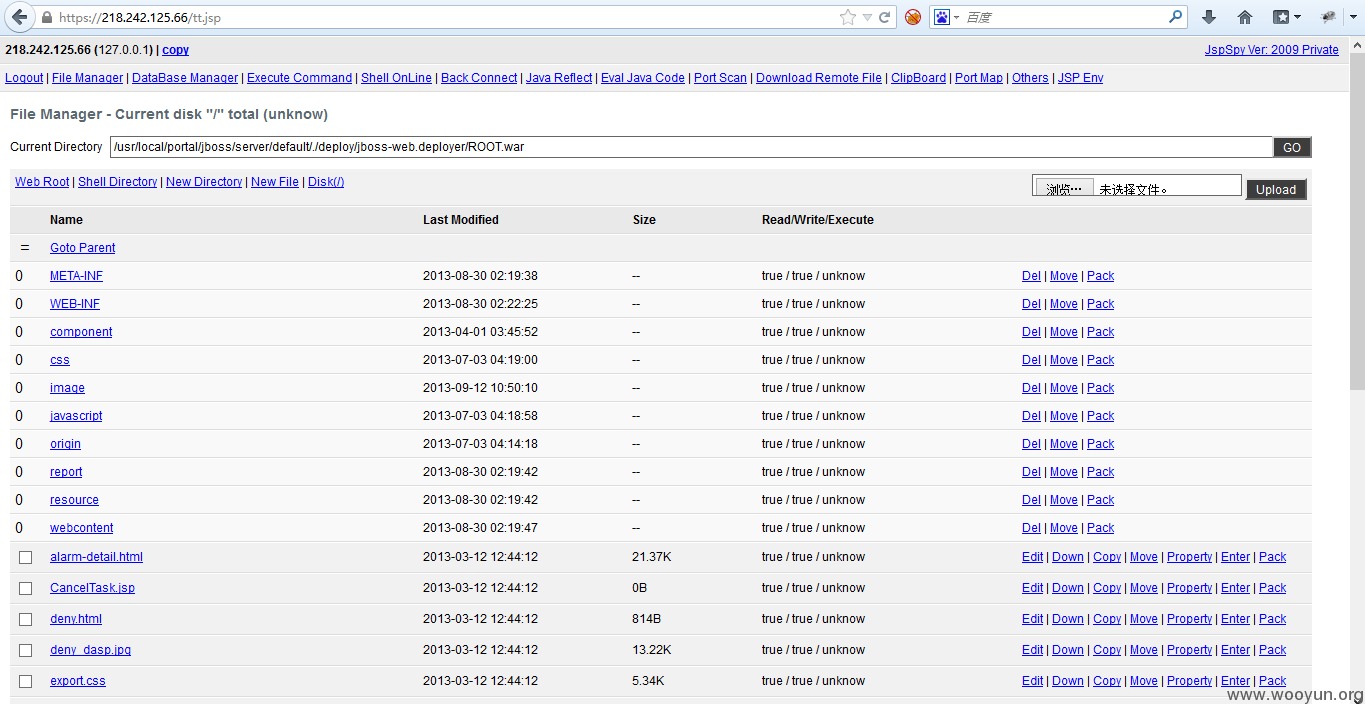

同样存在struts漏洞,界面不同,其实是同一个系统。看那个性感的icon就知道了。同样getshell

查看配置文件

神奇的发现和前面的那个一模一样,这就说明只要是使用这套系统的,那么配置文件都是一个,默认配置都不会修改的。这个检测和前面的一样,就不多说了。

来说第三个

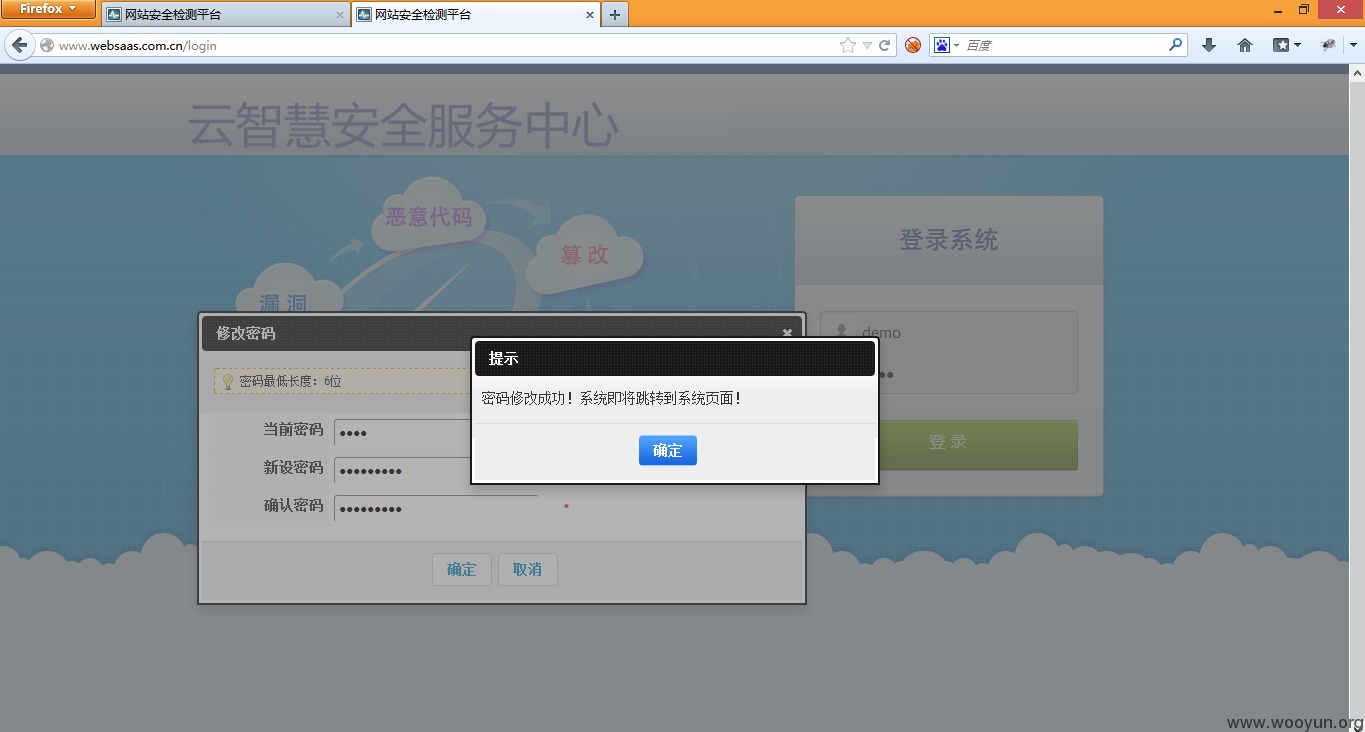

漏洞地址:http://www.websaas.com.cn

界面神似。经检测,这个地址已经修复了struts的漏洞。刚刚在上面说过了,初始化数据库的 时候有两个账户存在,admin和demo,测试发现demo是可以登录的,登录时提示密码过于简单,请立即修改。一阵窃喜。于是修改密码为123456abc

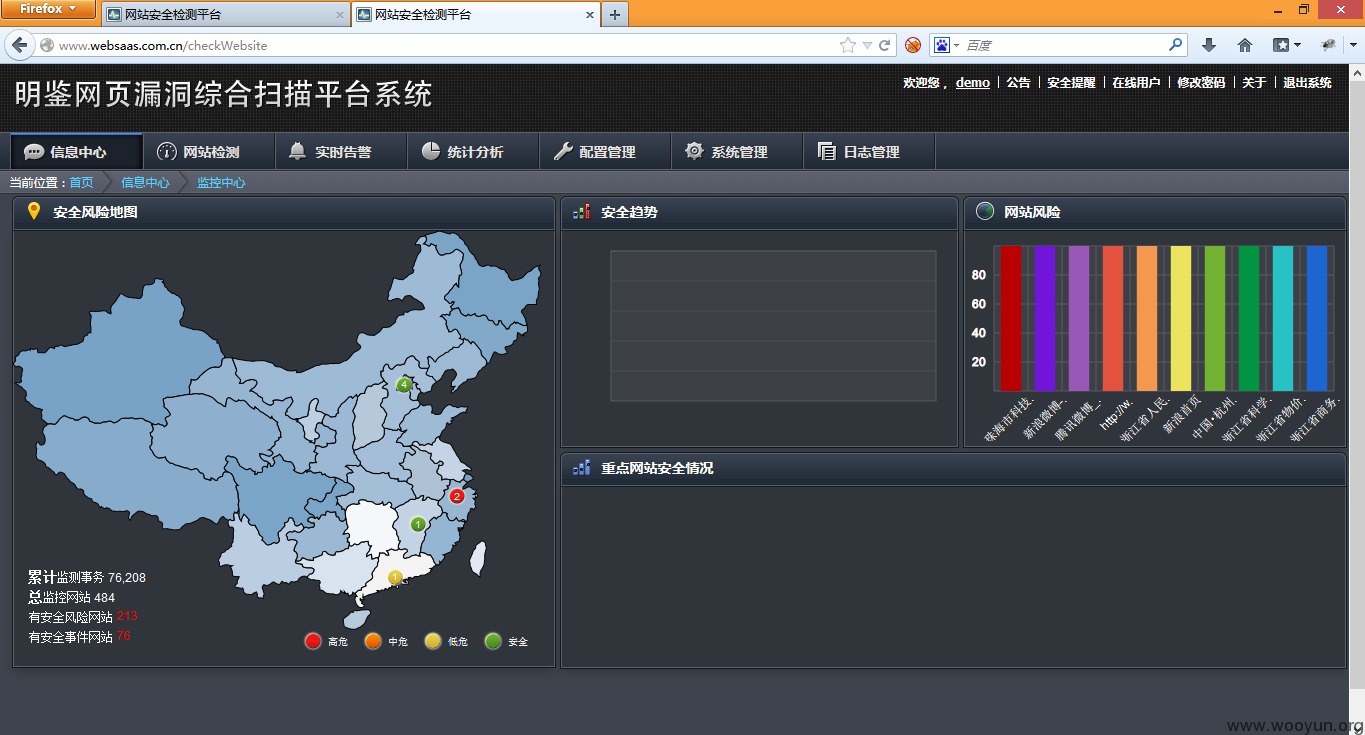

登录成功

终于让我看到了神奇的管理界面。剩下的,就交给厂商了。

修复方案:

版权声明:转载请注明来源 一只猿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-10-28 16:24

厂商回复:

感谢一只猿对安恒信息的关注,我们正积极改进并与客户联系升级。

国内信息安全任重道远,还需要与各位白帽精英携手共进。

最新状态:

暂无