漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-038645

漏洞标题:联想乐同步超严重csrf(同步数据瞬间销毁)

相关厂商:联想

漏洞作者: 修码的马修

提交时间:2013-10-29 19:22

修复时间:2013-12-13 19:22

公开时间:2013-12-13 19:22

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-29: 细节已通知厂商并且等待厂商处理中

2013-10-31: 厂商已经确认,细节仅向厂商公开

2013-11-10: 细节向核心白帽子及相关领域专家公开

2013-11-20: 细节向普通白帽子公开

2013-11-30: 细节向实习白帽子公开

2013-12-13: 细节向公众公开

简要描述:

如果你非要说乐同步是安全专家,我只能说呵呵。

详细说明:

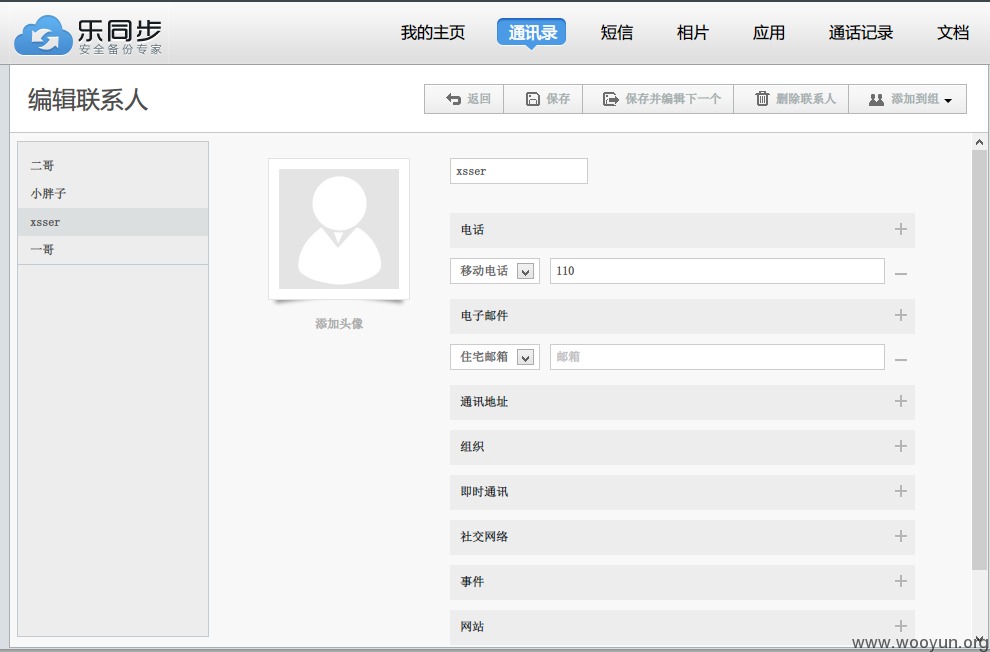

案发现场

先抓个包

构造poc:

返回代码:{"result":0,"data":12707736}

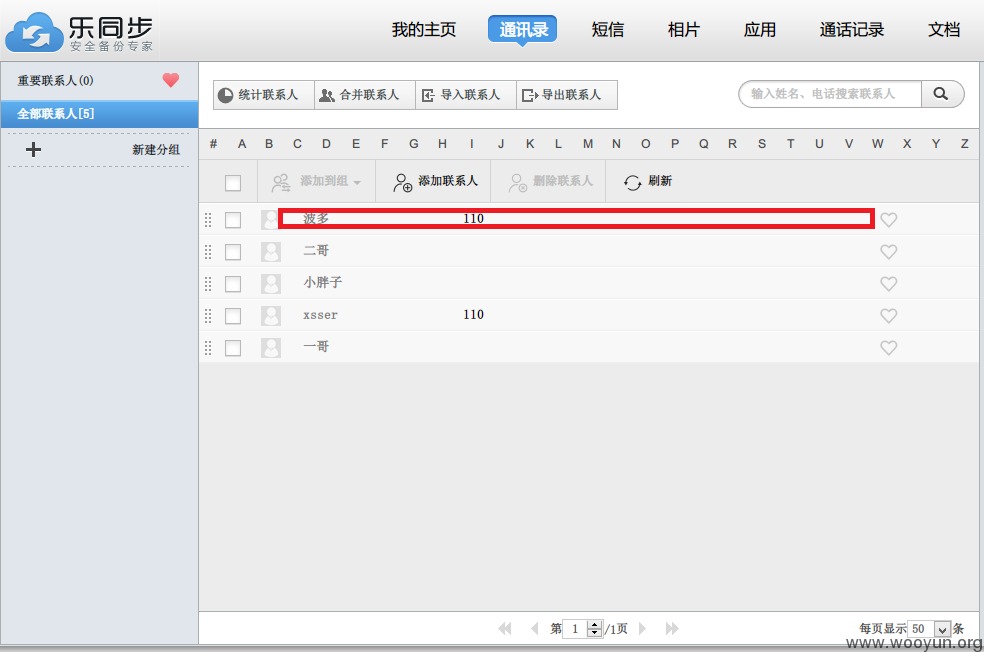

哈,如果你通讯录突然出现了女神的名字你会怎样?

然后我想了更邪恶的玩法,假如某人得罪了你,你用这个csrf让他触发,把他通讯录里的某人电话换成某人的电话……

可是经过验证修改联系人时需要联系人的id,也就是上面返回的”data“。

不用灰心,号称安全专家的乐同步为我们开辟了另一条邪恶的路—— 一键销毁,是不是听到名字就热血沸腾?好戏在后面!

姑且抓包试试,

我有一种直觉,这里用get也可以的,于是

联系人http://pim.lenovo.com/contact/contact/portal/clearAll/contact

短信http://pim.lenovo.com/sms/portal/clearAll

相片http://pim.lenovo.com/photoapi/v2/deleteall?

返回:{"result":0},再回去看看,干净的毛都没有!

可以看到的是,上面还有许多接口,时间关系没有一一列出,但相信csrf普遍存在。

漏洞证明:

要说的都说了,不信你自己点开试试,然后你就哭了。

修复方案:

1.加token,必须的,一键销毁竟然是get,改post

2.一键销毁要输入验证码,甚至是密码

3.这应用ui确实不错,但除了ui还有很多看不见的地方要关注,不然只会是砸了自己招牌。

4.如果有礼物我会很高兴,如果有20rank我也会很高兴

版权声明:转载请注明来源 修码的马修@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-10-31 13:07

厂商回复:

感谢您对联想安全做出的贡献!我们将立即评估与修复相关漏洞

最新状态:

暂无