漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-038429

漏洞标题:Discuz!配置不当可导致CSRF发帖

相关厂商:Discuz!

漏洞作者: p.z

提交时间:2013-09-28 14:01

修复时间:2013-10-08 14:02

公开时间:2013-10-08 14:02

漏洞类型:应用配置错误

危害等级:低

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-28: 细节已通知厂商并且等待厂商处理中

2013-10-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Discuz!配置不当可导致CSRF发帖

详细说明:

这个漏洞中评论说的 WooYun: Discuz!全版本鸡肋CSRF漏洞一枚 ,由于crossdomain.xml配置不当,可能会导致一些问题。评论时只是有个基本的印象,没有实测,既然xsser说有对这个的防御,那来看看是怎么防的.

crossdomain.xml的默认设置:

对dz的代码结构不熟,按黑盒来测。

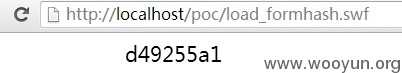

首先是读取那个formhash,看来有了crossdomain.xml的帮助,很容易的读到了当前用户的formhash。

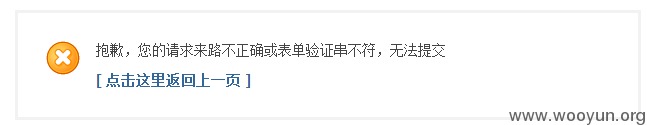

然后是CSRF发帖,先构造个表单,提交,发现有对refer进行检查。

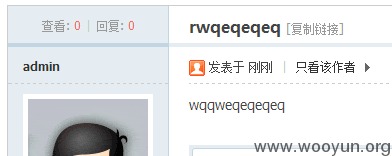

哦?那截包试试空refer,发现成功了

那就瞎了,https到http的请求是不带refer,可以通过这办法绕过,估计用https架设论坛的没有几个吧,基本全是http的。

漏洞证明:

李菊福,不信?您找个https试试。

修复方案:

你们做个调查,到底那个crossdomain.xml有没有用,没用就撤了吧。

版权声明:转载请注明来源 p.z@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-10-08 14:02

厂商回复:

最新状态:

暂无