漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036399

漏洞标题:D-Link(友讯集团)某分站存在漏洞导致服务器沦陷

相关厂商:D-Link(友讯集团)

漏洞作者: PgHook

提交时间:2013-09-08 18:40

修复时间:2013-10-23 18:41

公开时间:2013-10-23 18:41

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

D-Link(友讯集团)成立于 1986 年,公司致力于高级网络、宽带、数字、语音和数据通信解决方案的设计、制造和营销,是业界的全球领导者。秉承公司“处处有网路,人人都会用”("Building Networks for People") 的座右铭,D-Link 不断满足全球数字家庭用户、小型办公室专业人员、中小企业和大型企业环境的组网和连接需求.

短板的存在导致被入侵,因为D-Link不在wooyun的厂商列表中,所以这个在手里已经有段时间了。

详细说明:

漏洞网站:www.dlink.com.cn

打开网站,右键查看源码。

<script src="/WebResource.axd?d=5l9XhzRCaPcLxf_YnydCpA2&t=634904113313607225" type="text/javascript"></script>

<script src="/ScriptResource.axd?d=11vJDwyr_5QUcAvyVchSZZtKNuL7ng6SJX9kr0LQP7dPkDG6pyfbDyhutH3yHg5nbIURwfCTRR8a_PeSS580Ukdl8aHHU4dmAQMgQcX8CY81&t=16ab2387" type="text/javascript"></script>

很有可能存在padding oracle漏洞。

于是测试了下这个padding oracle漏洞。

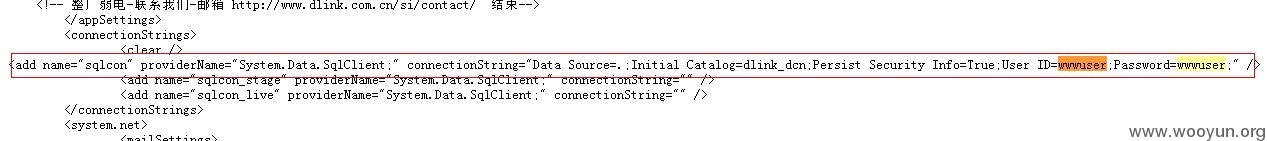

成功解密web.config这个文件,路径如下:

http://www.dlink.com.cn/ScriptResource.axd?d=YjExFdnbDi8NGnxW49G-oOGkbHQDmoFIG-r2GywFxfMAAAAAAAAAAAAAAAAAAAAA0

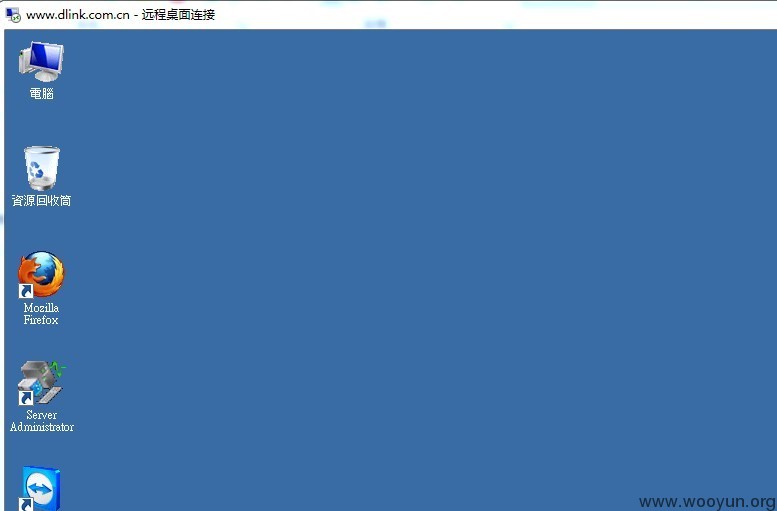

得到了数据库的用户名和密码,通过1433成功提权(当然其中有点小曲折)。

漏洞证明:

修复方案:

.....

版权声明:转载请注明来源 PgHook@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝