漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035053

漏洞标题:H3C技术论坛pma漏洞导致主站沦陷(内部绝密信息,大量用户资料泄漏)

相关厂商:H3C技术论坛

漏洞作者: nick被注册

提交时间:2013-08-23 18:10

修复时间:2013-10-07 18:11

公开时间:2013-10-07 18:11

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-23: 细节已通知厂商并且等待厂商处理中

2013-08-26: 厂商已经确认,细节仅向厂商公开

2013-09-05: 细节向核心白帽子及相关领域专家公开

2013-09-15: 细节向普通白帽子公开

2013-09-25: 细节向实习白帽子公开

2013-10-07: 细节向公众公开

简要描述:

官方论坛问题多多。一个点展开。

详细说明:

这几天突然对华三的认证起了兴趣,于是去官方论坛下资料。。

下载资料还要JB。。。。

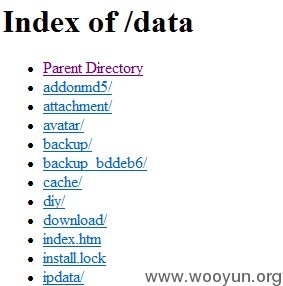

Dz X2,习惯性访问个目录看看,居然。。。

尼玛兴趣来了,看来我的华三币有门了。扫了扫,根目录有个phpmyadmin,还有个有意思的目录:

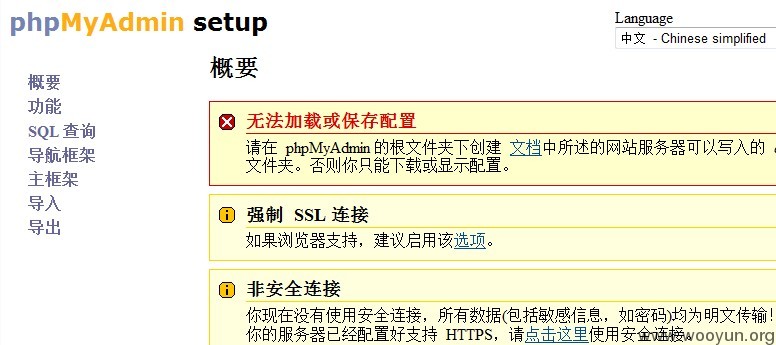

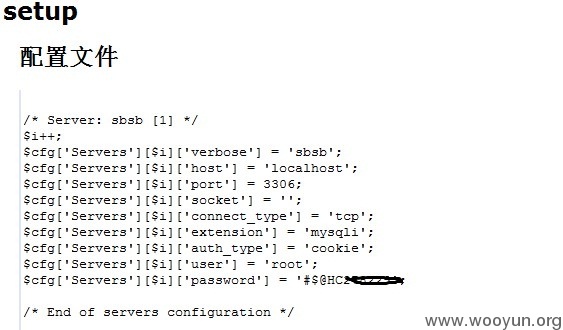

http://forum.h3c.com/phpmyadmin/setup/

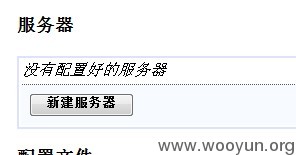

貌似没什么用,看到可以建配置文件,点击:“新建服务器”

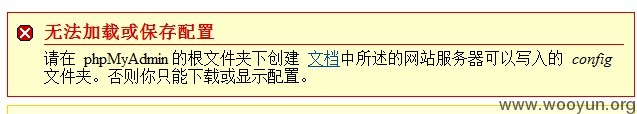

随便填点内容,保存,提示无法保存配置文件。。

看到有个显示配置文件,点击了下,奇葩的事情来了。。。

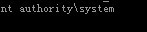

不知道这是不是phpmyadmin的问题,不过接下来就更好玩了,成功登录phpmyadmin,拿个shell看看权限。呵呵。

省去不少事,看看域。

net view /domain

111

8042-MS

CLEANROOM

H3C

H3C-OP

H3CROOT

IXIA

MGTGROUP

MSHOME

MYGROUP

RDBJ

SC-OS

SRV

SYSADMIN

TC-ZHJD

TEST

VRP5

WORK

WORKGROUP

WORRGROUP

YR

ZBB

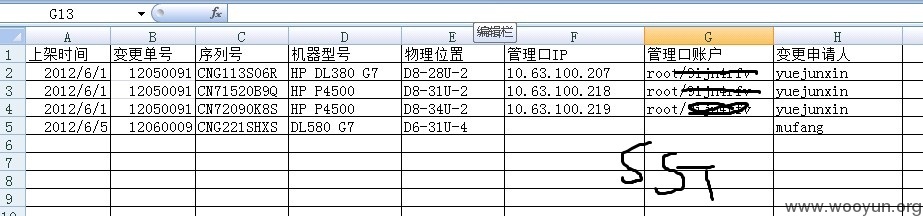

上神器读用户密码:-----------

y08594 YJCSXDL@***

backup Tkong0***

Administrator -Xcbbs***

----------------------------

内网:

172.25.15.116

255.255.255.0

172.25.15.1

----------------------------

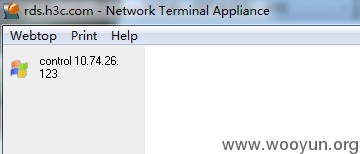

本来想结束的。。结果在C段又看到了个好玩的:

在弹出的登陆窗口中输入以下登陆信息:

URL(L): https://rds.h3c.com/tarantella

用户名(U): x12345(您的H3C域账号)

密码(P): xxxxxx(您的H3C域密码)

和3389差不多的东东,本想转发太麻烦,这下有了利器。。结合刚才那几个域账号,杀内网。。

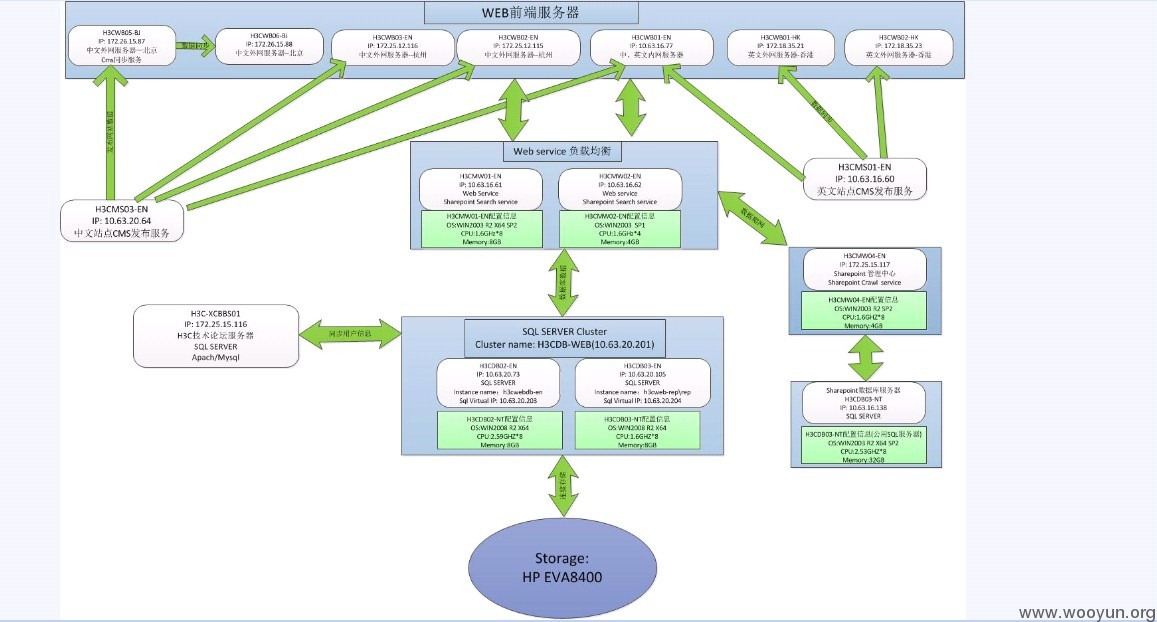

资料超全面。

负载均衡。。

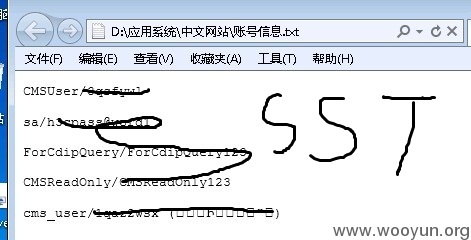

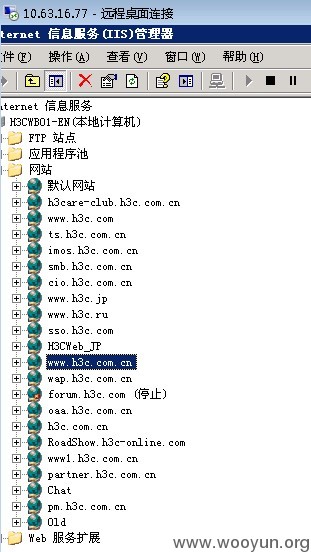

域账号直接登录中文主站服务器。还有各种应用服务器,数据库服务器,储存。。。。。。。

还有HK主站,英文主站均沦陷。。。。。

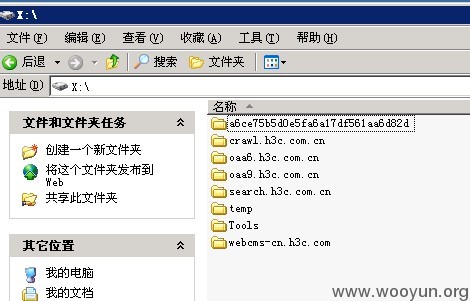

最后留个图作纪念。(文件已删)

到此结束,点到为止。未做任何修改。问题实在太多,不一一列举。拒绝跨省。

漏洞证明:

修复方案:

亲,都这样了,还打算忽略吗?只求马上修复。不求你确认。还是最初的那个点。安全取决于最短的那块木板。

版权声明:转载请注明来源 nick被注册@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-08-26 10:16

厂商回复:

感谢@nick被注册帮我们发现问题,我们会尽快修补,礼物稍后联系你寄出。

最新状态:

暂无