漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034346

漏洞标题:创新工场某SVN导致源码泄漏影响数据安全

相关厂商:创新工场

漏洞作者: imlonghao

提交时间:2013-08-14 16:20

修复时间:2013-09-28 16:21

公开时间:2013-09-28 16:21

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-14: 细节已通知厂商并且等待厂商处理中

2013-08-15: 厂商已经确认,细节仅向厂商公开

2013-08-25: 细节向核心白帽子及相关领域专家公开

2013-09-04: 细节向普通白帽子公开

2013-09-14: 细节向实习白帽子公开

2013-09-28: 细节向公众公开

简要描述:

论打码的重要性.......

以及论打哪修哪的错误性......

漏洞有点无脑,不要太认真....

详细说明:

看了一看猪猪侠的 WooYun: 创新工厂我来了,开复·李在哪里?开局篇

思路严谨,过程清晰!

我只能说,少年必成大器!

从他的漏洞中,许多图片的信息泄漏严重!

回到创新工厂,我发现有个English version的东西!

会不会创新工厂和大多数厂商一样,说哪里有问题就修哪里呢?

漏洞证明:

BEGIN

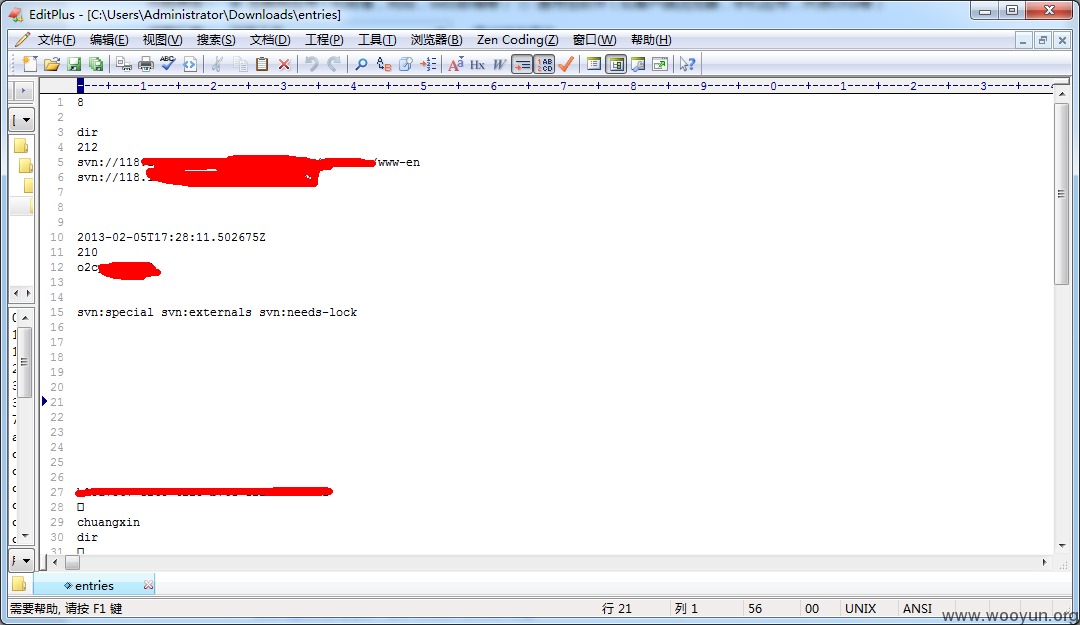

1#首先还是找/.svn/entries的问题

http://en.chuangxin.com/.svn/entries

噢,开门大吉了~~

2#按照猪猪侠的思路,获取wp的wp-config.php 文件。

但是,由于安全宝是创新工厂的,呼呼,所以svn这个地方也被加入的规则中。

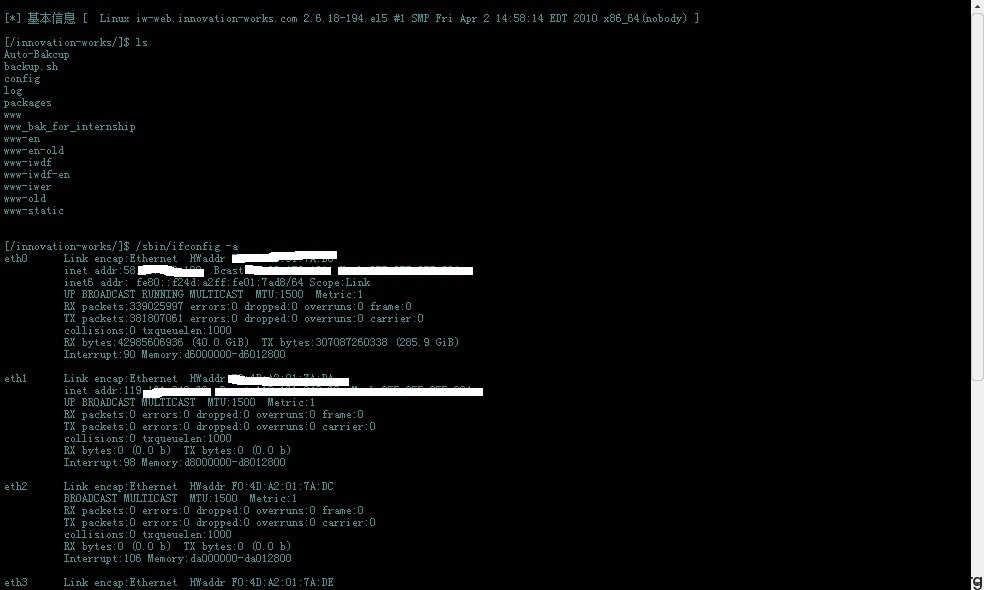

翻看了漏洞,他的#7图中就泄漏了主站服务器的ip地址,我们只需要host绑定到这台服务器就ok!!

hosts后,成功绕过了安全宝下载

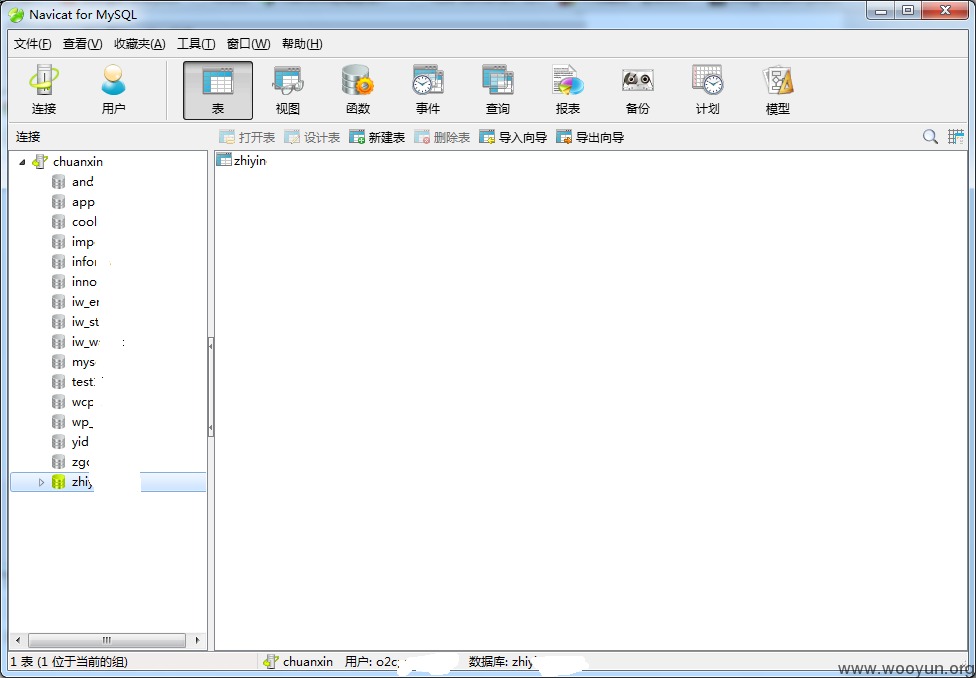

3#远程链接MYSQL数据库

4#......

修复方案:

1#最好让安全宝把/.svn/entries也屏蔽了如何?

2#删除svn文件,不要打哪补哪,宏观意识....

对于有en版的东西,一个出事了,另一个应该也会是有问题的!!

乌云看到后把那边漏洞的帖子打码.

3#远程连接mysql的就那几台服务器,iptables白名单?

版权声明:转载请注明来源 imlonghao@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-08-15 14:45

厂商回复:

谢谢你,有节操的少年,经过上次的教训我们已经把服务器数据库的远程连接功能关闭了。

所以你可能不小心连到了为我们的网站开发方的服务器那里去了(MD,话说之前我们官网的数据库远程好像就是他们打开的),我们已经通知网站开发方删除之前开发的还残留在他们服务器的有关创新工场的所有内容,不要再给人留想象的空间。

归结到底,造成这些问题的主要原因是我们双方做事都不太谨慎。请继续对创新工场持有高的期待,请相信,我们所投资的公司的专业人员可没我这么Low。

非常感谢你说到英文版SVN的问题,同时也感谢你的打码,打码了之后才有想象空间。祝福你在实现自我的有理想有报复脱离低级趣味坚持有码的道路上一帆风顺。

最新状态:

暂无