漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034152

漏洞标题:某产权交易中心由任意文件下载到渗透进入服务器

相关厂商:天津产权交易中心

漏洞作者: Tank

提交时间:2013-08-12 11:48

修复时间:2013-09-26 11:48

公开时间:2013-09-26 11:48

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-12: 细节已通知厂商并且等待厂商处理中

2013-08-16: 厂商已经确认,细节仅向厂商公开

2013-08-26: 细节向核心白帽子及相关领域专家公开

2013-09-05: 细节向普通白帽子公开

2013-09-15: 细节向实习白帽子公开

2013-09-26: 细节向公众公开

简要描述:

该产权交易平台的漏洞很久以前就发现了,前段时间发现对其进行了全新改版,以为这个漏洞已经不存了,所以一直懒得上报。今天对日本分公司的测试人员进行网络安全培训时又无意发现该漏洞还存在,该漏洞起因是下载链接的信息泄露,当鼠标移到下载链接上时,会出现下载文件的绝对路径名、web容器名称及版本号,利用该漏洞获取相关配置文件,上传Web木马从而渗透进入服务器。

详细说明:

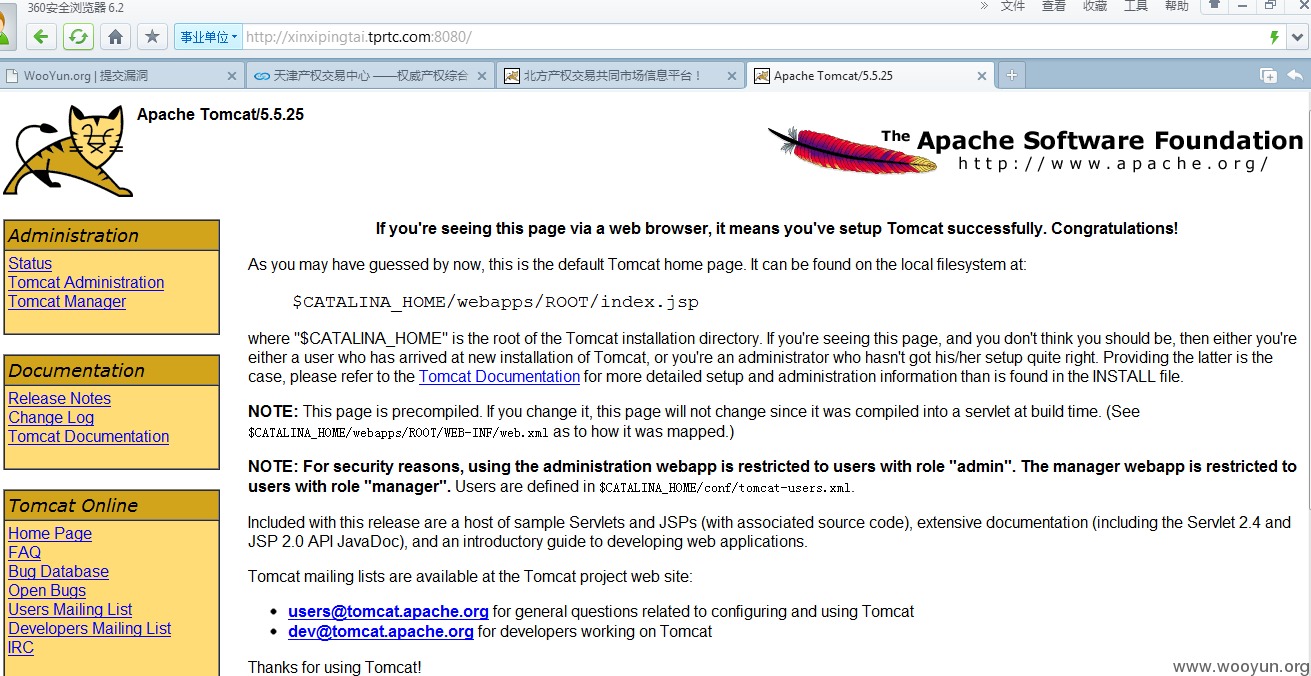

天津产权平台(http://www.tprtc.com)有几大类模块包括“企业国有产权挂牌项目”、“企业产权挂牌项目”、“涉诉资产交易平台”等版块,点其中一个模块的链接,会跳转至另外一个项目,如我点击编号为1201CSW20130801002 ,会跳转至该链接http://xinxipingtai.tprtc.com:8080/transaction/D_table/swjy.jsp?no=1201CSW20130801002,通过分析这是交易平台一个子项目,监听端口为0080,初步怀疑是用Tomcat容器,重新打开一个浏览器,输入http://xinxipingtai.tprtc.com:8080回车,熟悉的界面出现在面前

,

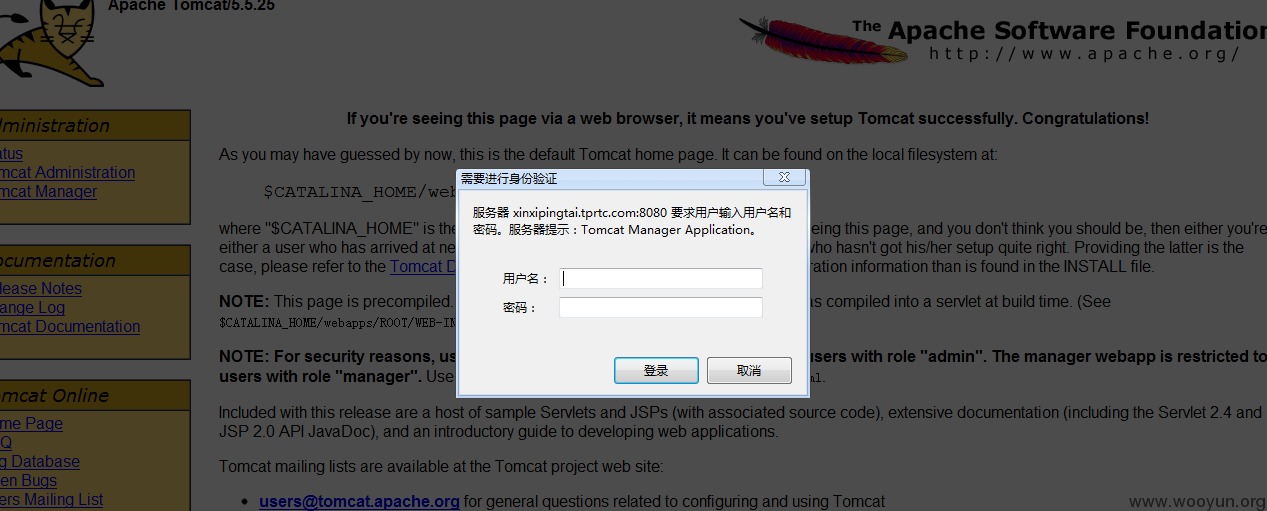

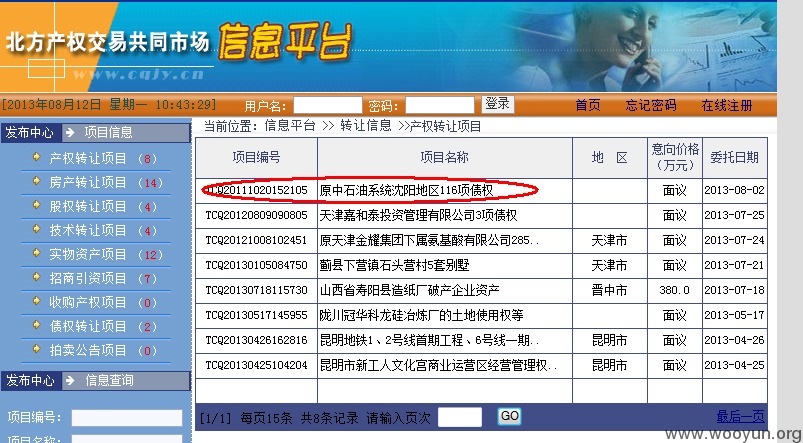

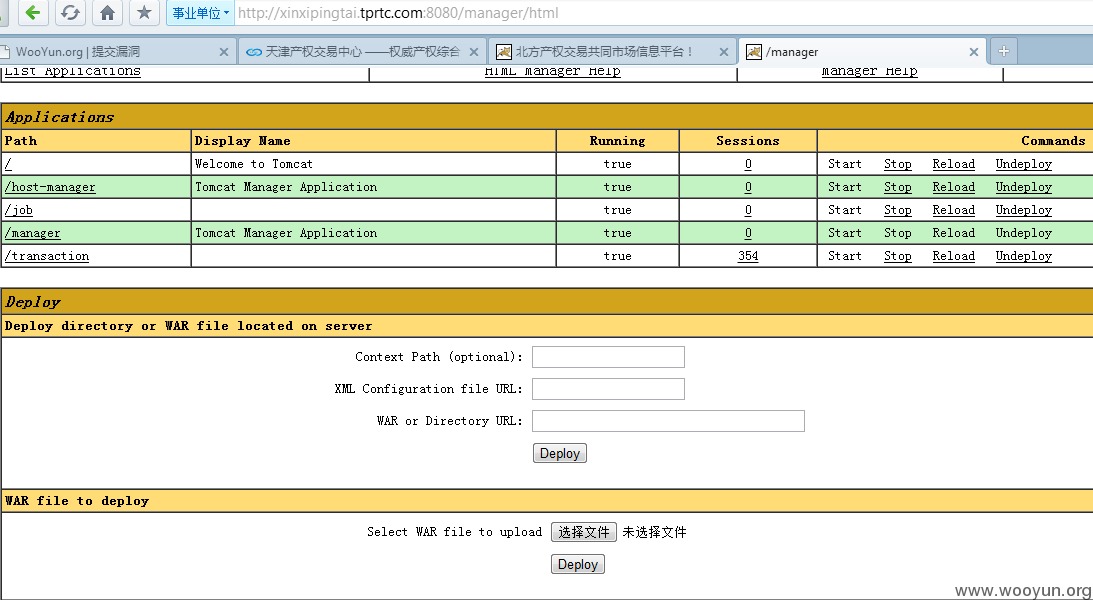

如图所示,Tomcat配置了管理插件,那么我只需要拿到tomcat-users.xml配置文件里面的内容,就可通过Tomcat后台热部署自己的东西,我要部署什么东东你应该懂得。刚才找到Tomcat的后台是因为从跳转链接里看出8080端口,顺藤摸瓜找到这里,项目对外发布的时候一般监听的是80端口,输入http://xinxipingtai.tprtc.com回车,出现子项目的界面,点击“产权转让项目信息”,内容如图所示

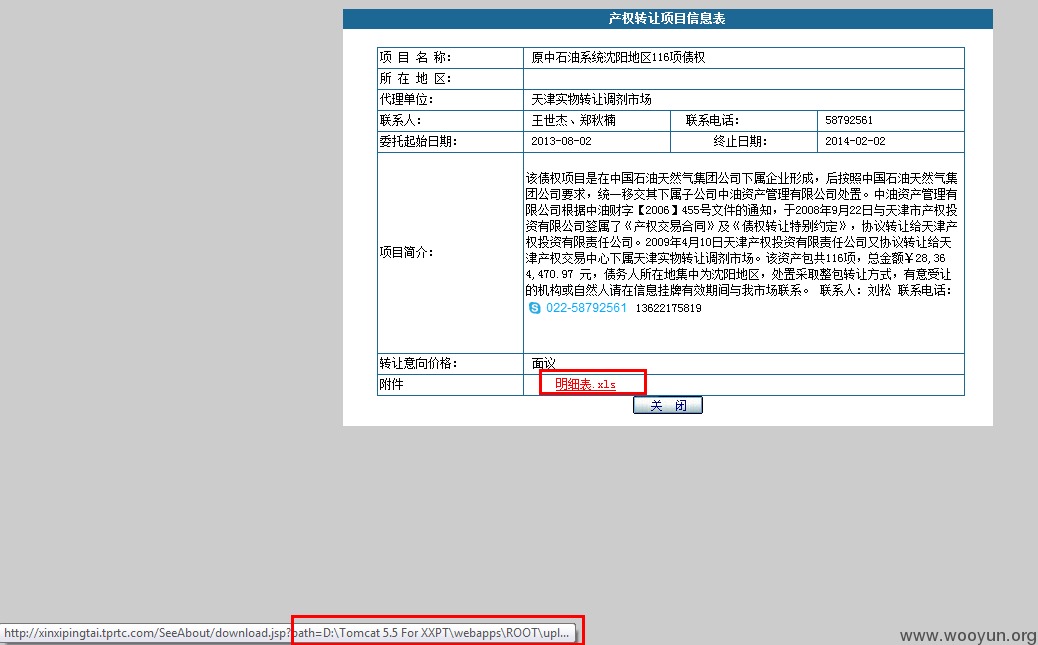

,点击第一个红圈的项目链接,进入详细页面,在最下面有一个下载链接,将鼠标移到上面,看状态栏的相关信息提示

从状态上的提示信息我们可以分析出,该交易平台的操作系统为Windows,使用的容器为Tomcat,版本名为5.5,Web容器安装在D:\Tomcat 5.5 For XXPT\webapps目录下,有了这些信息我们足以分析出tomcat-users.xml配置文件所处的绝对路径。根据以往经验,大部分程序员没有对下载路径进行验证,我们对path路径篡改为tomcat-users.xml所处的路径,回车。哈哈,用户名和密码暴漏在眼前,如图

,拿到用户名和密码后入侵者就可以用Tomcat后台部署自己的特洛伊。

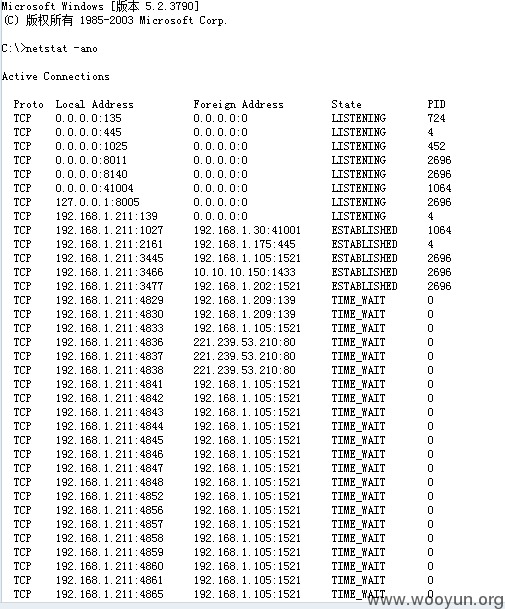

部署特洛伊后(如下图所示),该服务器完全处在入侵者的控制之下,可以查看、下载任意文件,也可以执行任意指令,如果该服务器存有企业机密文件,被黑客窃取后卖给竞争对手的话,将对企业带来不可估量的损失。

漏洞证明:

http://xinxipingtai.tprtc.com:8080/transaction/attach/TankPenetration.txt

修复方案:

请加强开发人员的安全意识,不要将Web容器,路径等信息暴漏给用户。修改download.jsp文件,对传入path路径进行校验,如发现下载的文件超出指定的文件夹不作响应或输出错误提示信息。

版权声明:转载请注明来源 Tank@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-08-16 23:21

厂商回复:

最新状态:

暂无