漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032952

漏洞标题:UC某处设计缺陷可登录任意账户(各种VIP)

相关厂商:UC Mobile

漏洞作者: xfkxfk

提交时间:2013-07-31 13:46

修复时间:2013-09-14 13:46

公开时间:2013-09-14 13:46

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-31: 细节已通知厂商并且等待厂商处理中

2013-08-01: 厂商已经确认,细节仅向厂商公开

2013-08-11: 细节向核心白帽子及相关领域专家公开

2013-08-21: 细节向普通白帽子公开

2013-08-31: 细节向实习白帽子公开

2013-09-14: 细节向公众公开

简要描述:

UC某处设计缺陷导致登录任意账户,各种VIP啊。

不知道这里面的原因是啥,反正就是能登陆,任意用户。

详细说明:

这个问题是在无意中发现的,研究几天都没整明白是怎么个原因,什么导致的,但是确实存在此漏洞,问题很验证啊。

先说说我的操作步骤吧:

1、显示在手机上打开了UC浏览器,看见有注册账户的地方,就注册了一个。

2、看了看地址栏的url地址,是id.uc.cn/xxxxxx

3、于是在电脑上输入id.uc.cn,就到了uc账户的登陆页面

4、登陆注册的uc账户,然后在用户中心主页有个账号安全,进入账号安全管理页面

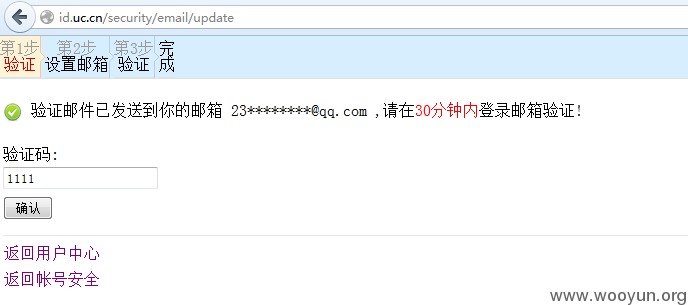

5、然后设置我的密保邮箱,输入你的邮箱地址,然后会发送验证码到邮箱地址

6、然后邮箱会收到4位数的验证码

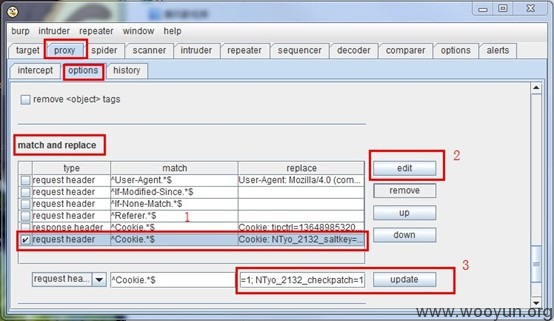

7、在本地设置代理,然后随便输入一个验证码,我在这里用burp suite进行抓包,然后用burp suite的intruder功能跑了一下这个4位数的验证码,如下图的操作截图:

8、在跑验证码的过程中,不小心把cookie替换选项勾选了,这个cookie是前面设置的Discuz的cookie,cookie内容如下:

NTyo_2132_saltkey=dpWpwoVv;NTyo_2132__lastvisit=1364918188;NTyo_2132_sid=V6RuR7;NTyo_2132_lastact=1364924736%09misc.php%09patch;NTyo_2132_visitedfid=2;NTyo_2132_viewid=tid_1;NTyo_2132_ulastactivity=a2c3b6DCp00+tRDsAjpfaNM3yjG891nvRjrXNauJ5Vsy0g5uYfME;NTyo_2132_auth=cc29kM39wa+nxidNH3GK1K2pMfc6hKCX1Q7SzBmphRmxpPC5JIC6ux8+HNp1LyHsZhGIQus5vYoDemLZ7vGT;NTyo_2132_lastcheckfeed=1|1364922510;NTyo_2132_smile=1D1;NTyo_2132_editormode_e=1;NTyo_2132_sendmail=1; NTyo_2132_checkpatch=1

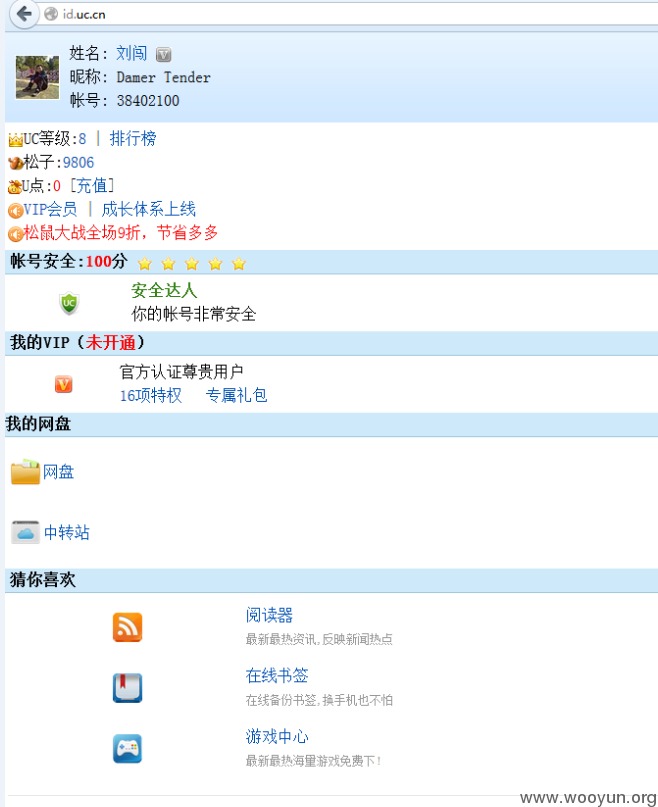

9、最后就导致返回结果是页面错误,然后我们关掉代理,在刷新页面,进入用户中心,就看见我们进入其他的账户了,重复了上面的操作,进入如下的账户:

10、后来发现其实不用用brup suite进行爆破验证码就能重现上面的问题。

同样设置好代理:

11、然后勾选上替换cookie的选项,不停刷新页面,然后再返回页面上的用户中心,就能看见此时账户已经换成其他账户了。

漏洞证明:

见详细说明

修复方案:

这是一个很诡异的权限控制问题,我没找到修复的办法,你们看看服务器那边的验证吧。

版权声明:转载请注明来源 xfkxfk@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-08-01 15:00

厂商回复:

使用上面的方法不能重现漏洞,与作者聊过,是5月8日发现的漏洞,咱们的版本已更新过多次,也修复过串号的问题。但当时的版本在特定环境下存在应该能重现,我们会继续跟进,非常感谢xfkxfk提供的漏洞信息及安全建议。

最新状态:

暂无