漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032859

漏洞标题:广州六中教研网aspx系列漏洞(绕安全狗可提权至远程桌面)

相关厂商:6zjy.gz6hs.cn

漏洞作者: DickyT

提交时间:2013-07-30 22:17

修复时间:2013-09-13 22:17

公开时间:2013-09-13 22:17

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:17

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-30: 细节已通知厂商并且等待厂商处理中

2013-07-31: 厂商已经确认,细节仅向厂商公开

2013-08-10: 细节向核心白帽子及相关领域专家公开

2013-08-20: 细节向普通白帽子公开

2013-08-30: 细节向实习白帽子公开

2013-09-13: 细节向公众公开

简要描述:

6zjy.gz6hs.cn网站登陆验证极其简单 稍加修改便可以上传代码执行

详细说明:

6zjy.gz6hs.cn广州六中教研网(委任广州领伍科技制作)

登陆验证极其简单

仅需要修改cookies便可以随意登录不同账户

并且可以随意更改权限上传aspx文件,通过cmdshell提权,开远程桌面

========================================================================

下面演示一下整个流程

========================================================================

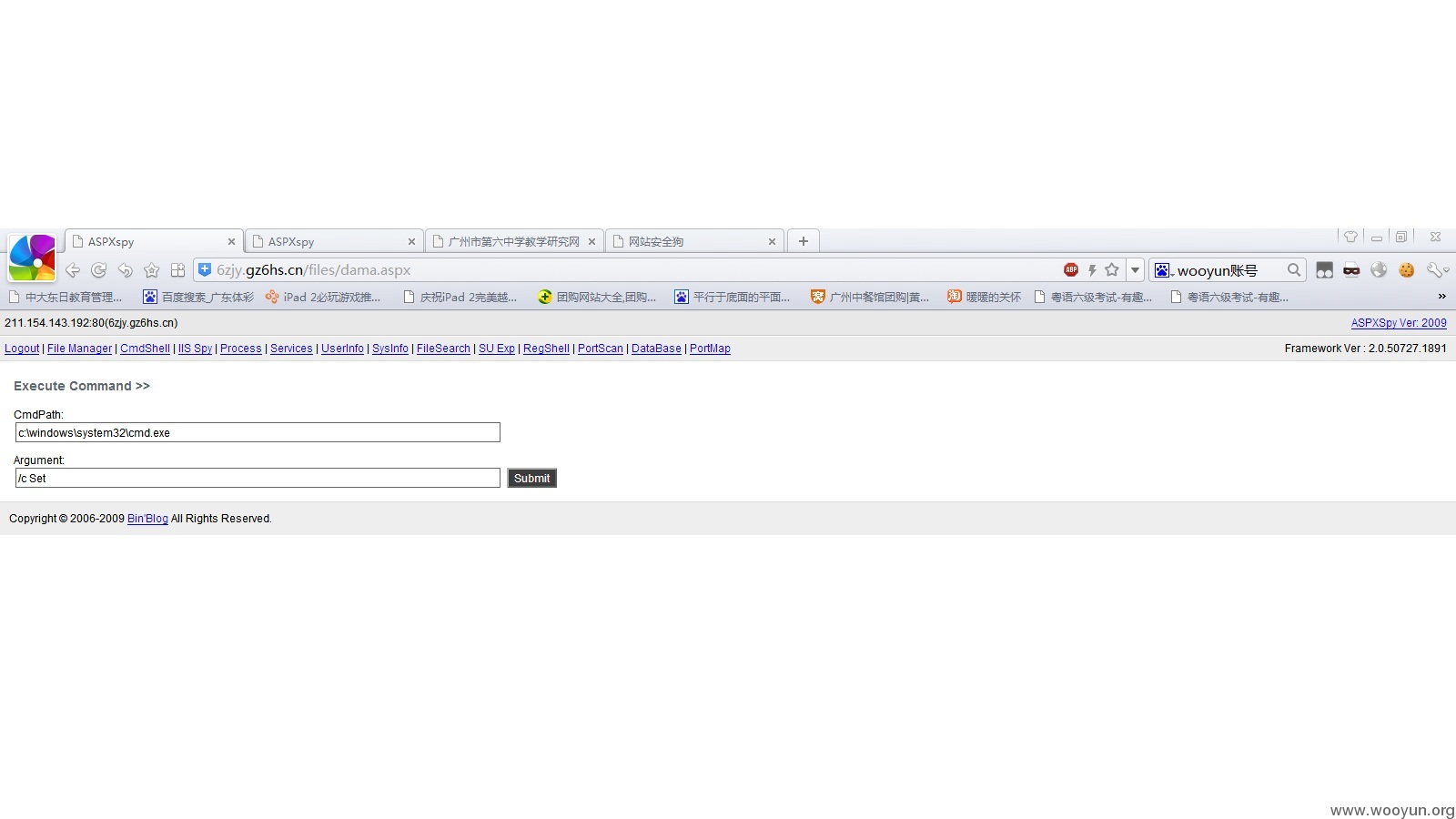

服务器配置为server2003+安全狗

首先用自己的学生账号登陆网站,用edit this cookie查看发现如下

username=XXXXXXXXXXXXX&usertype=1&uid=8602&userid=606019

username为账户持有人中文名UTF8 urlencode

***usertype经过试验 1为教师 0为管理员 2为学生和家长

uid为学生学号或者随机数

***userid为站内ID 修改此值便可以随意登录其他账户(学生登陆后可以查看全网用户名单,含UID)

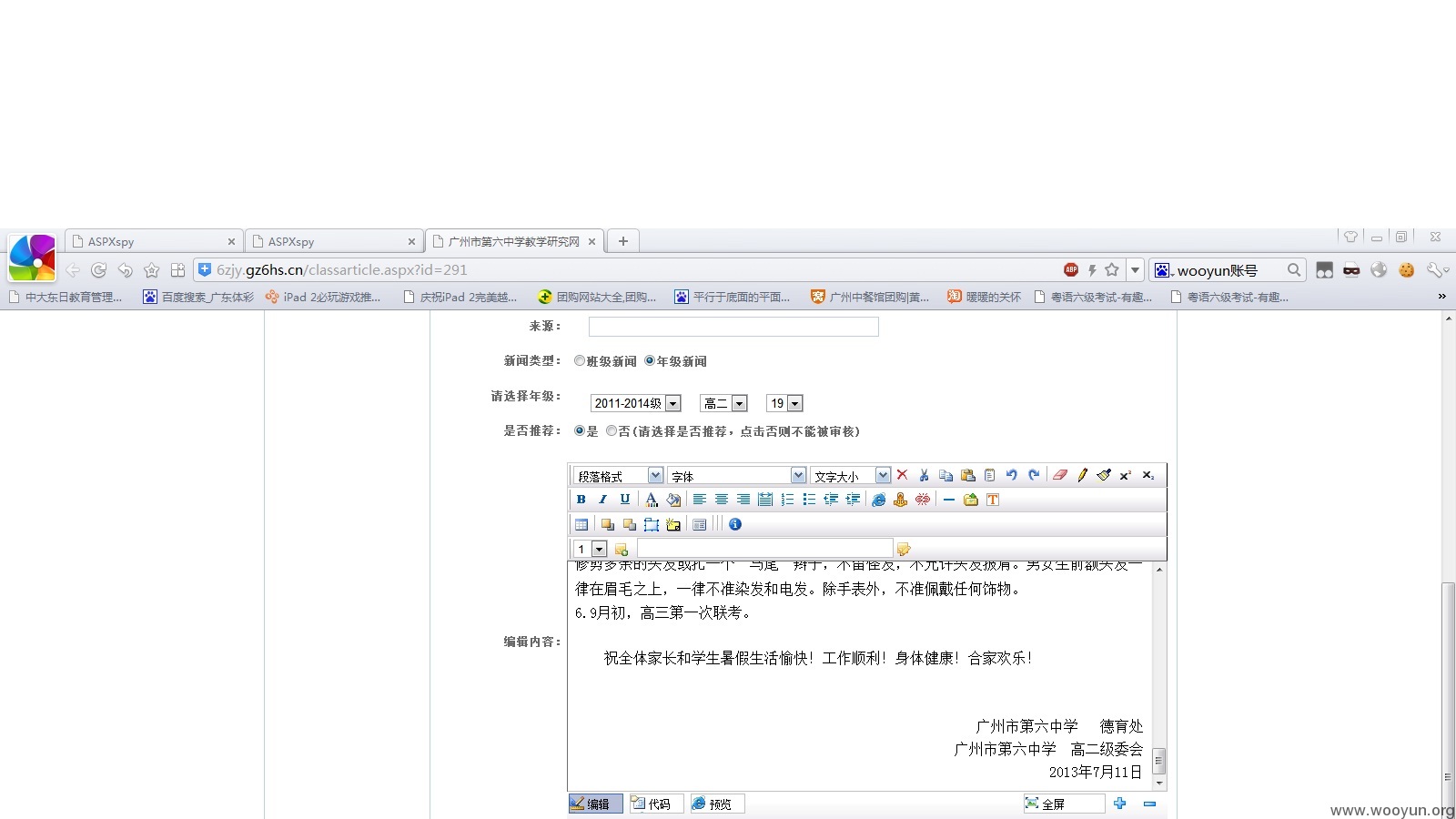

然后我换了个老师账号登陆,权限改0最高,然后随便找一篇文章编辑,发现编辑器可以插入附件

打开上传框

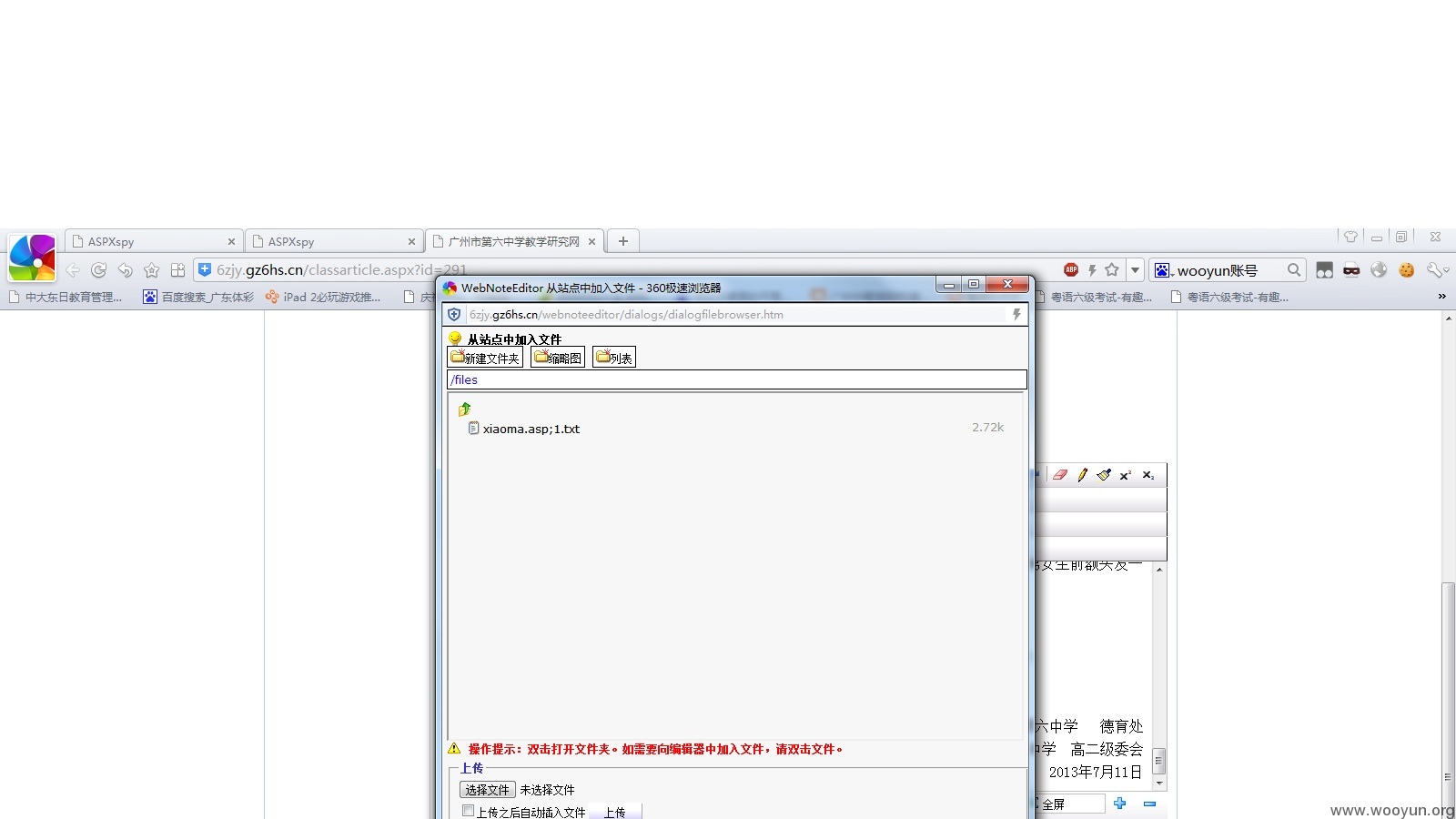

这里做了几次试验

先是尝试传aspx发现被狗咬

然后传2.aspx;2.jps也被狗咬

最后发现可行的是把小马写入文本,改后缀为1.jpg上传上去之后再改名为1.aspx;2.jpg

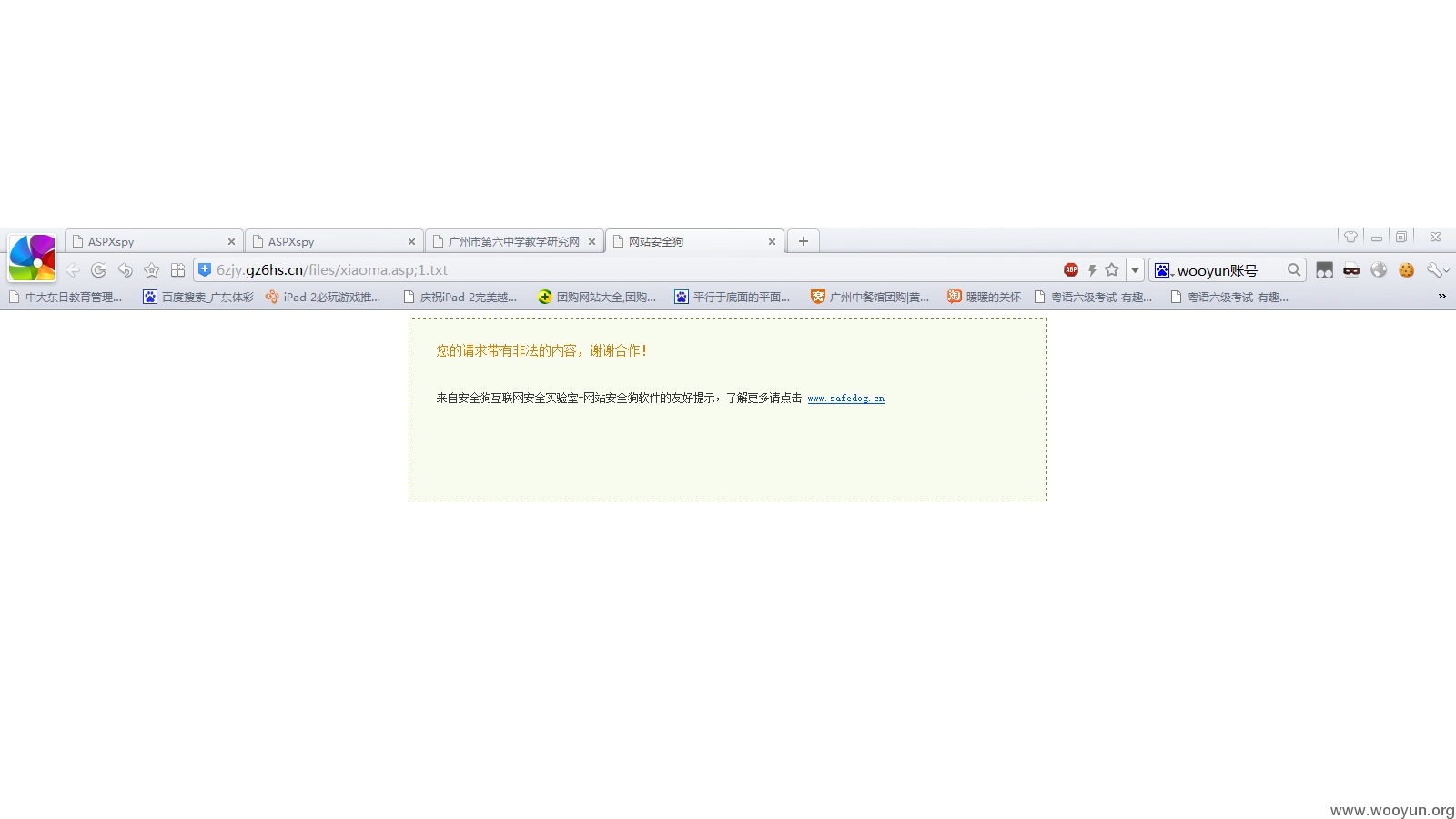

这样子获取到地址之后访问

依然被狗咬,于是用了铁鹰WAF,模拟搜索引擎蜘蛛,狗就走开了

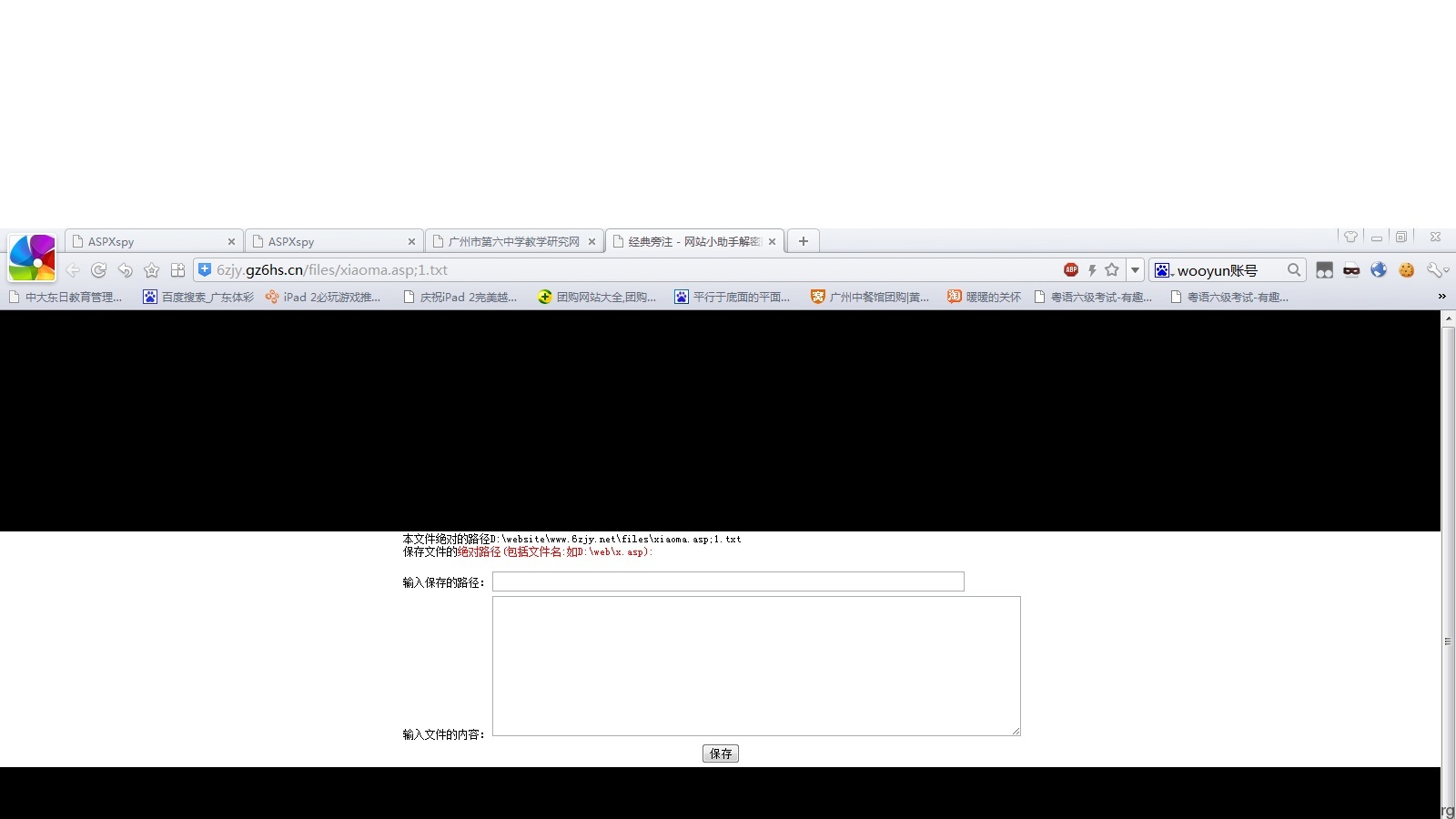

然后立刻放大马

搞定

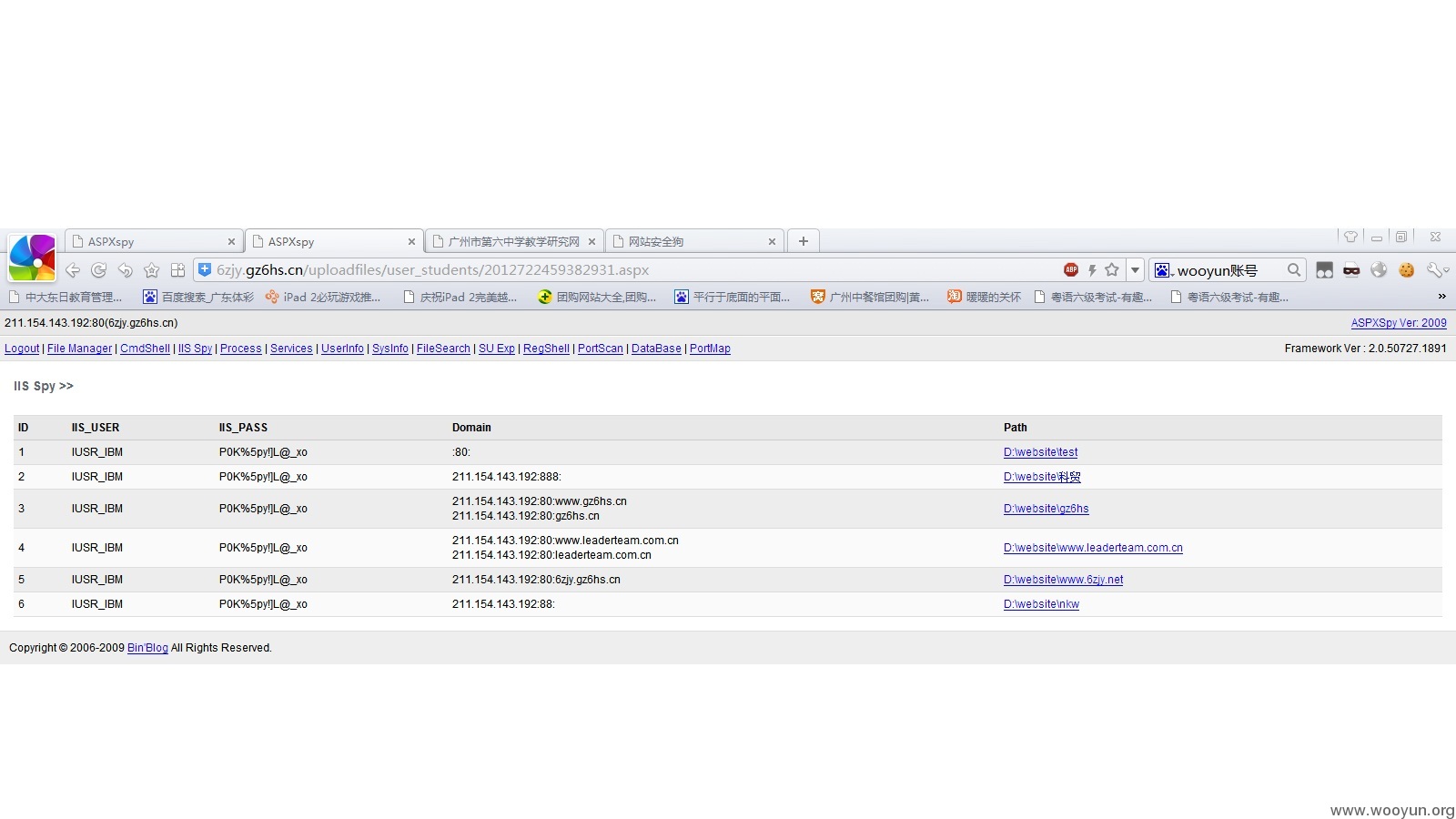

发现上面host不少网站,其中还有制作网站的公司主页,真是

然后用大马自带的cmdshell开3389端口提权搞定

然后发现开了3389之后还是不能远程

然后上传lcx.exe

神器一出,搞定

这家公司真的是完蛋了,据说我们学校的网站搞了10万元,一晚上就黑进去了,真坑

漏洞证明:

不用证明了吧,我都黑进去了

修复方案:

登陆采用SESSION好不好,以为我们不会看cookie啊

版权声明:转载请注明来源 DickyT@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-07-31 09:24

厂商回复:

根据截图确认漏洞存在。

最新状态:

暂无