漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032312

漏洞标题:通过snmp获取中国移动华为防火墙交换机等设备的登录密码

相关厂商:中国移动

漏洞作者: D&G

提交时间:2013-07-25 18:31

修复时间:2013-09-08 18:32

公开时间:2013-09-08 18:32

漏洞类型:系统/服务补丁不及时

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-25: 细节已通知厂商并且等待厂商处理中

2013-07-29: 厂商已经确认,细节仅向厂商公开

2013-08-08: 细节向核心白帽子及相关领域专家公开

2013-08-18: 细节向普通白帽子公开

2013-08-28: 细节向实习白帽子公开

2013-09-08: 细节向公众公开

简要描述:

CVE-2012-3268

http://www.huawei.com/cn/security/psirt/security-bulletins/security-advisories/hw-u_194647.htm

详细说明:

算是对CVE-2012-3268学习的一个总结吧。因为涉及到具体的IP不太适合发zone。网络上public作为团体字的设备依然很多,不乏很多运营商的重要设备。而这个cve影响的设备版本实在是太多了,所以还是存在一定危害的。

华为某些设备可以通过snmp walk 1.3.6.1.4.1.2011.5.2.1.10.1 来获取帐号信息。参考 WooYun: 中国移动集团华为三层交换SNMP漏洞,可获取管理帐号密码,已成功登录 话说原洞主写的不清晰啊,研究了好久。

实例:

218.207.189.2 218.207.189.6 设备型号为ME60 V600R002C02SPC700 ME60多业务控制网关主要应用在宽带业务接入的BRAS节点和IP/MPLS网络的业务提供节点。ME60平台可以支持240G高性能宽带业务接入单板、支持多达256K并发用户数,满足运营商宽带业务快速增长的需求。 团体字 private

密码解密为aqjc4wgzx!

虽然这个设备不能登录,但是管理员帐号密码泄漏在某些场景也是很有危害的。

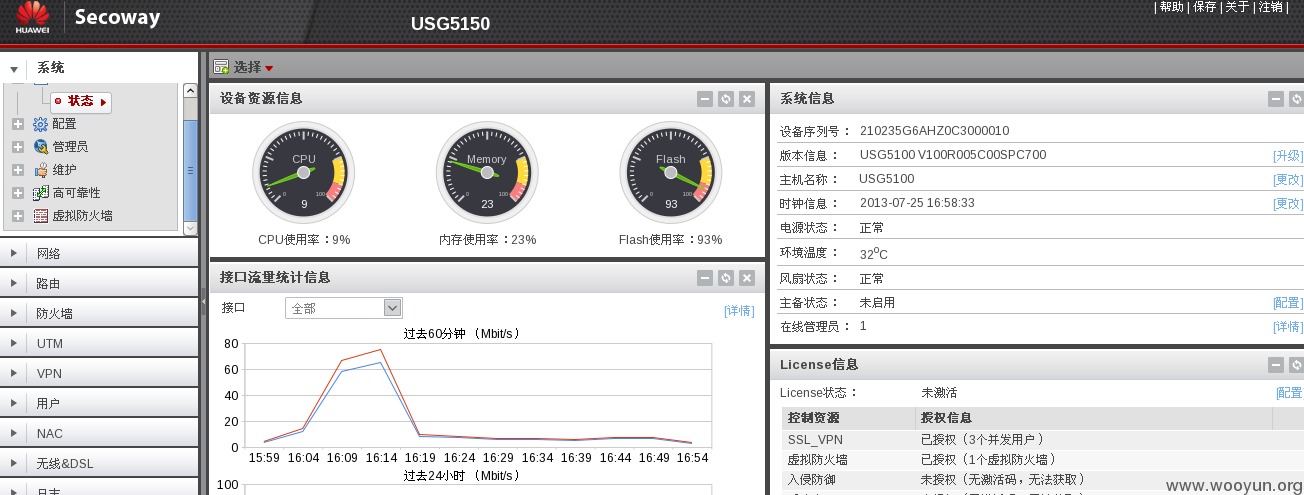

测试一个可以登录的http://218.201.14.13

漏洞证明:

帐号:anquan

密码:aqjc4wgzx!

修复方案:

不用使用默认密码。

即使升级系统。

版权声明:转载请注明来源 D&G@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-07-29 19:37

厂商回复:

CNVD确认并复现所述探测及破解情况,对于此类SNMP风险,CNVD后续拟由CNCERT开展网络监测工作,以免发现涉及我国基础网络相关的案例风险。

rank 12

最新状态:

暂无