漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-031479

漏洞标题:某重要行业安全监控系统存在SQL注入点

相关厂商:中煤科工集团重庆研究院

漏洞作者: 小辉

提交时间:2013-07-20 23:45

修复时间:2013-09-03 23:46

公开时间:2013-09-03 23:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-20: 细节已通知厂商并且等待厂商处理中

2013-07-25: 厂商已经确认,细节仅向厂商公开

2013-08-04: 细节向核心白帽子及相关领域专家公开

2013-08-14: 细节向普通白帽子公开

2013-08-24: 细节向实习白帽子公开

2013-09-03: 细节向公众公开

简要描述:

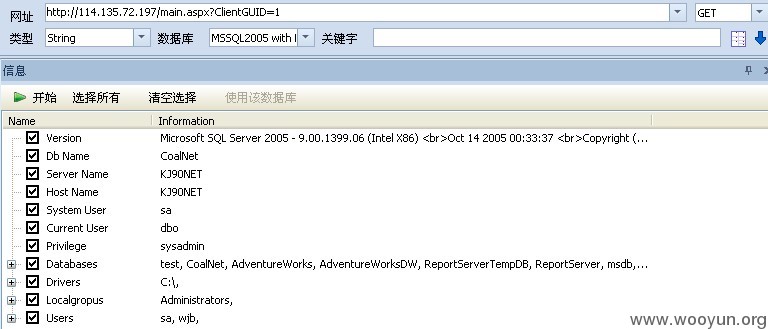

前几日一朋友在群里发了一张SQL注入的图片,当时觉得没什么,后来通过在网上“社工”这个系统,发现这个系统存在通用注入点,而且权限非常高,sa

详细说明:

前几日一朋友在群里发了一张SQL注入的图片,当时觉得没什么,后来通过“社工”这个系统,发现这个系统存在“通用注入漏洞”,而且权限非常高,sa

涉及系统:

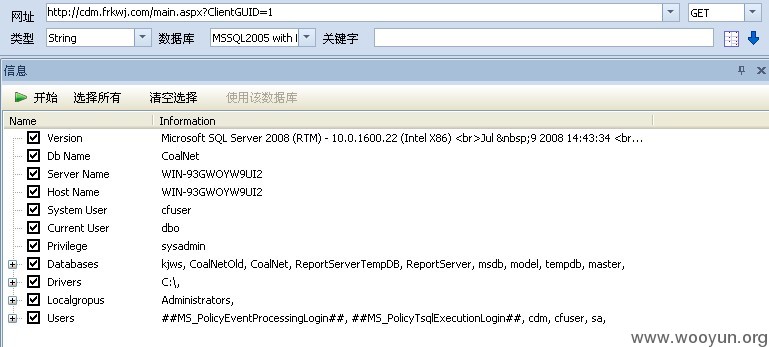

http://cdm.frkwj.com/LoginPage.aspx

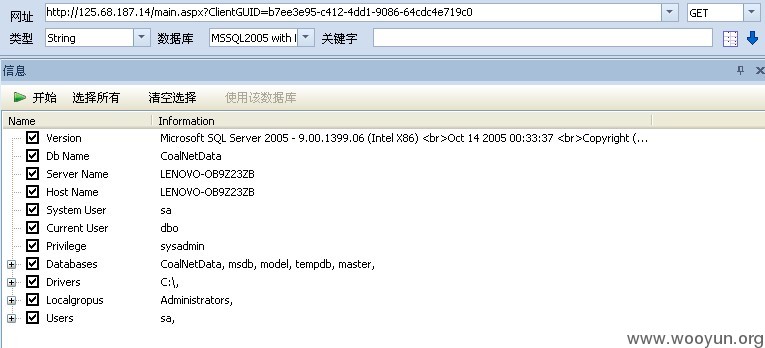

http://125.68.187.14/LoginPage.aspx

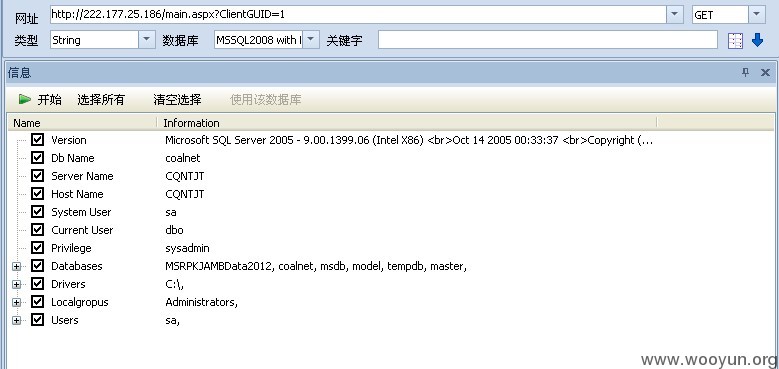

http://222.177.25.186/LoginPage.aspx

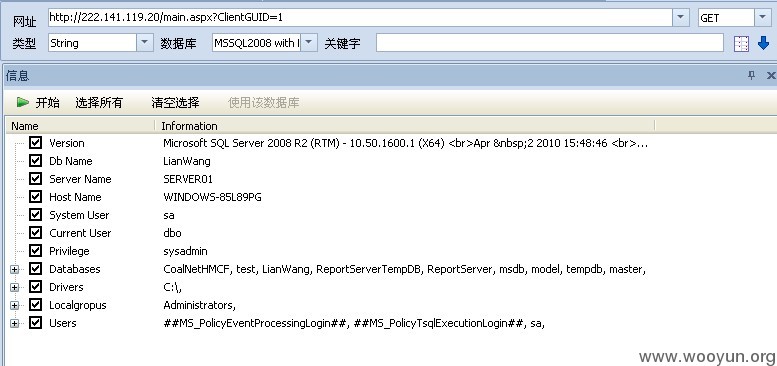

http://222.141.119.20/LoginPage.aspx

http://114.135.72.197/

.....

存在的漏洞参数:/main.aspx?ClientGUID=1中的ClientGUID

这个系统因为涉及重要行业的工程安全信息监控,应该说是非常重要的

漏洞证明:

修复方案:

目前只验证了ClientGUID这一个参数,因为没有源码没法看到其他参数有没有做过滤

修复:请开发方升级软件,对用户提交参数进行过滤(GET,POST,COOKIE)

版权声明:转载请注明来源 小辉@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-07-25 22:23

厂商回复:

CNVD确认并复现所述情况,同时确认该漏洞在WOOYUN非首报,此前zeracker已经提交过三个案例,CNVD复现后转由CNCERT上报国家某信息安全协调机构,建议其通报,目前看应该是未处置。

rank 10

最新状态:

暂无