漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026783

漏洞标题:某OA系统通用jboss文件上传漏洞可影响大量教育机构

相关厂商:育软

漏洞作者: 梧桐雨

提交时间:2013-06-24 16:11

修复时间:2013-09-22 16:12

公开时间:2013-09-22 16:12

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-24: 细节已通知厂商并且等待厂商处理中

2013-06-25: 厂商已经确认,细节仅向厂商公开

2013-06-28: 细节向第三方安全合作伙伴开放

2013-08-19: 细节向核心白帽子及相关领域专家公开

2013-08-29: 细节向普通白帽子公开

2013-09-08: 细节向实习白帽子公开

2013-09-22: 细节向公众公开

简要描述:

其实是之前测试中戏的时候开始的,之后又顺便帮朋友测试。发现大部分这种oa系统都存在这样的漏洞,几乎可以作为一个oa系统的典型抄送给cert了。

详细说明:

还记得我在: WooYun: 中央戏剧学院漏洞合集(目前流行抓明星?)

曾经发布过里头的一个jboss,通过后续研究,我发现几乎国内大部分采用该系统的都存在jboss的默认访问配置,当然,可以远程写马了。

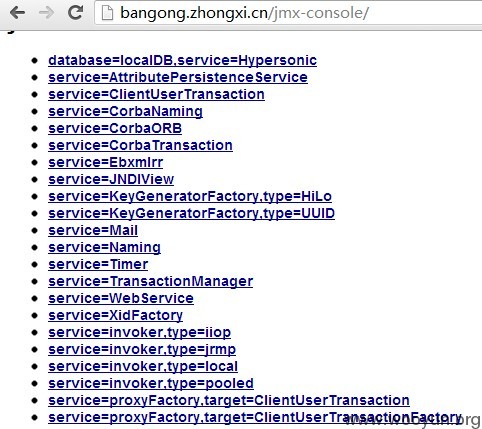

补一张之前中戏的图

在实例中,不少存在jboss默认配置,允许通过远程部署war包进行写马。这种系统存在jboss漏洞大概是95%

存在这样问题的有:

安徽新华学院oa:

http://oa.axhu.cn/jmx-console/

安徽工程大学oa:

http://edoas.ahpu.edu.cn/jmx-console/

泰安市教育局:

http://www.taian.edu.cn/jmx-console/

漏洞证明:

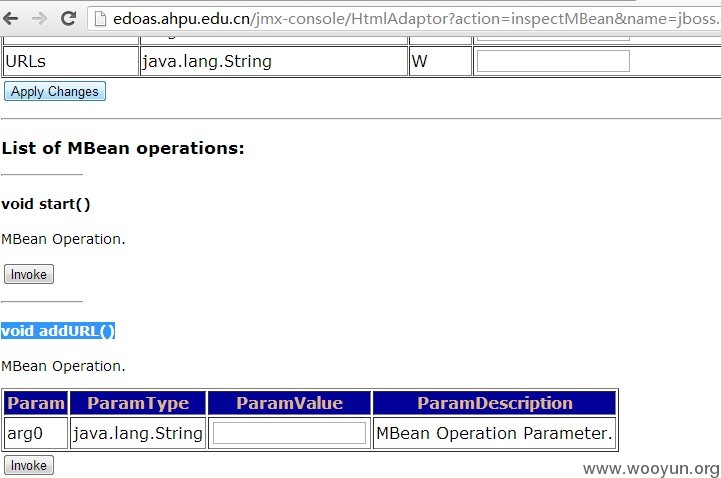

jboss拿shell方法如下:

页面中搜索“jboss.deployment”,并找到* flavor=URL,type=DeploymentScanner

在该页面中去寻找“void addURL()”函数

在文本框添加你想添加的war地址即可。部署成功后会给出相应的提示.

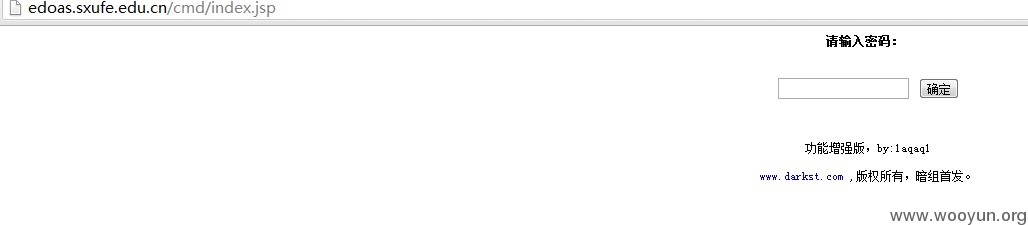

随便拿一个测试证明确实可以远程写shell:

http://edoas.sxufe.edu.cn/cmd/index.jsp

漏洞发现方式,主要还是通过搜索引擎,经过研究,发现可以通过如下方式获取这种oa系统:

google搜索:

intitle:教育电子政务平台

或者:

inurl:edoas2 都可以搜索到,edoas2其实是这oa里头的一个文件夹。

修复方案:

关闭jboss默认直接访问。或者加设密码。关于jboss安全加固,网上有很多案例,就不多说了。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-06-25 22:06

厂商回复:

CNVD在多个实例上复现所述漏洞情况,不过尚未能根据版本信息确认是否为通用软件漏洞,但可以肯定的是与工程实施人员密切相关,在多个实例上出现同样问题,或许是实施流程存在疏漏。

已经在25日下午将相关情况通报教育部直属单位、CCERT和上海交通大学,提醒相关单位注意防范。同时转由CNCERT下发给山东分中心,协调处置CNVD测试得到的某省市教育局网站漏洞。

rank 15

最新状态:

暂无