漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024796

漏洞标题:ecshop最新补丁含有webshell,请各位站长注意!

相关厂商:ShopEx

漏洞作者: 齐迹

提交时间:2013-05-30 12:06

修复时间:2013-08-28 12:07

公开时间:2013-08-28 12:07

漏洞类型:补丁后门

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-30: 细节已通知厂商并且等待厂商处理中

2013-05-30: 厂商已经确认,细节仅向厂商公开

2013-06-02: 细节向第三方安全合作伙伴开放

2013-07-24: 细节向核心白帽子及相关领域专家公开

2013-08-03: 细节向普通白帽子公开

2013-08-13: 细节向实习白帽子公开

2013-08-28: 细节向公众公开

简要描述:

ecshop最新(2013年5月6日)补丁含有后门,请各位站长注意!补丁地址http://bbs.ecshop.com/viewthread.php?tid=1129622 下载过的请及时处理。同时希望官方以公告方式告知!

详细说明:

官方已经停止了补丁的下载。我是从第三方 下载的补丁(ecmoban.com)下载的补丁

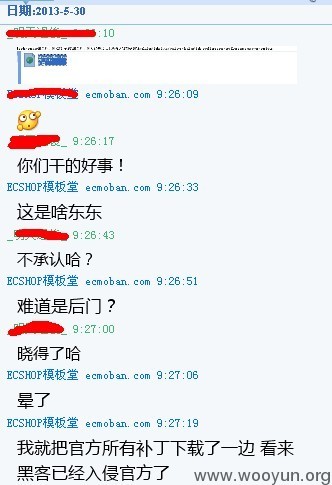

我开始以为是第三方故意写的后门于是联系了 ecmoban的人员。确定是ec论坛被挂马导致的

shell位置

includes\fckeditor\editor\dialog\fck_spellerpages\spellerpages\server-scripts\spellchecker.php

同时这位黑阔还修改了lib_base.php文件的write_static_cache方法

基本上文件修改时间是2014年12月25日的都动过手脚!

漏洞证明:

修复方案:

犯了错。要敢于承认错误!

版权声明:转载请注明来源 齐迹@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-05-30 12:27

厂商回复:

由于EcShop论坛被黑,导致帖子中补丁下载地址被修改导致,现已对论坛中其他补丁下载地址做处理。

在最新的官方补丁中会更新被替换的文件

感谢您为shopex安全做的贡献

我们今后将加强对官方发布平台安全策略

非常感谢

最新状态:

暂无