漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024321

漏洞标题:SupperRadius商业系例 加密算法破解

相关厂商:亿联S-Radiuss系列产品

漏洞作者: Lee Swagger

提交时间:2013-05-23 10:29

修复时间:2013-08-21 10:29

公开时间:2013-08-21 10:29

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-23: 细节已通知厂商并且等待厂商处理中

2013-05-28: 厂商已经确认,细节仅向厂商公开

2013-05-31: 细节向第三方安全合作伙伴开放

2013-07-22: 细节向核心白帽子及相关领域专家公开

2013-08-01: 细节向普通白帽子公开

2013-08-11: 细节向实习白帽子公开

2013-08-21: 细节向公众公开

简要描述:

SupperRadius商业系例 加密破解 破解以后可以一个账号公用多个人 无需 拨号客户端

详细说明:

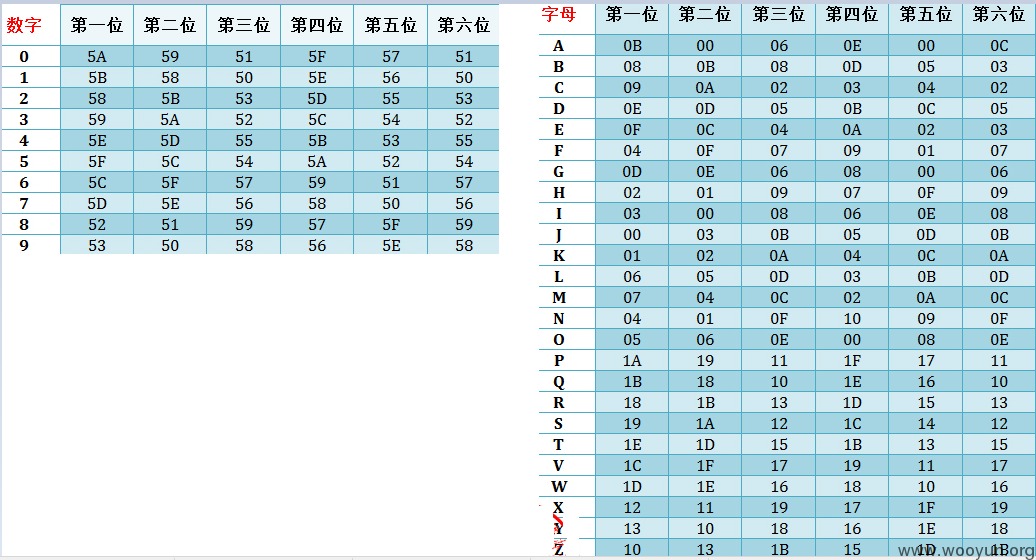

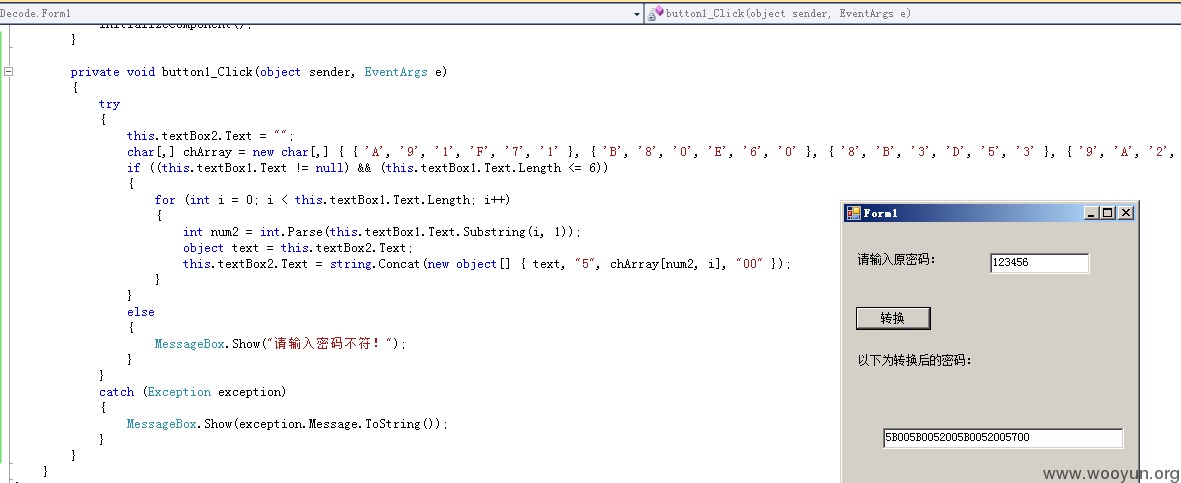

账号保留 密码提取出来.如果密码为70da4k 其中7,0,4为数字 就到数字表中查找;d,a,k 则在字母表查找对应的代码

(列表中都是2位十六进制,其实在后面再加2个0 就是 真实密码,为了清楚,在表格中省略00)

【1】7在密码第一位 则查找7对应的第一位5d,然后5d后加上00 (每个字符后都要加)->也就是5d00

【2】字母d在字母表对应的第三位是05,->0500

一一对应

这样子70da4k的真实密码也就是5D00590005000E0053000A00

直接复制这个当拨号连接密码就是真实密码 登录即可

漏洞证明:

修复方案:

修改加密方式(防止内存读取)

版权声明:转载请注明来源 Lee Swagger@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2013-05-28 08:19

厂商回复:

最新状态:

暂无