漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022493

漏洞标题:人人网 网络营销管理系统(SHINE)后台沦陷

相关厂商:人人网

漏洞作者: px1624

提交时间:2013-04-25 14:23

修复时间:2013-06-09 14:23

公开时间:2013-06-09 14:23

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-25: 细节已通知厂商并且等待厂商处理中

2013-04-25: 厂商已经确认,细节仅向厂商公开

2013-05-05: 细节向核心白帽子及相关领域专家公开

2013-05-15: 细节向普通白帽子公开

2013-05-25: 细节向实习白帽子公开

2013-06-09: 细节向公众公开

简要描述:

有时候一个xss跨站可能会跨到两个后台额。都发了这么多次人人网漏洞了,就再发一次,要是还么有礼物,以后人人网漏洞还是留着自己玩算了。。。

详细说明:

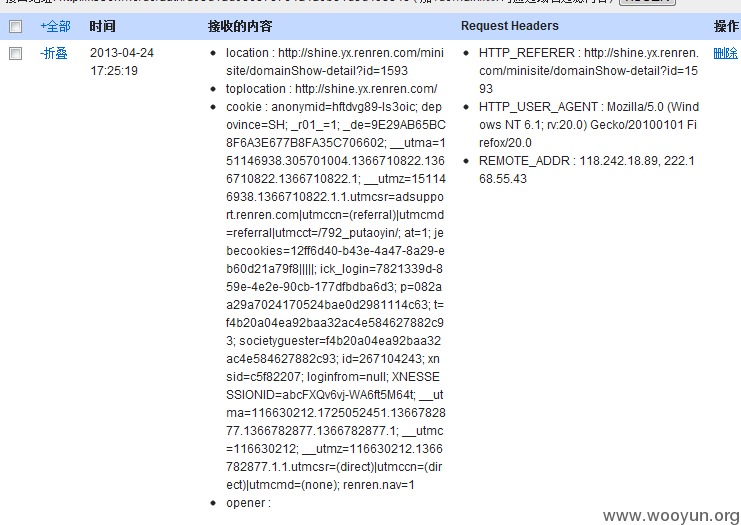

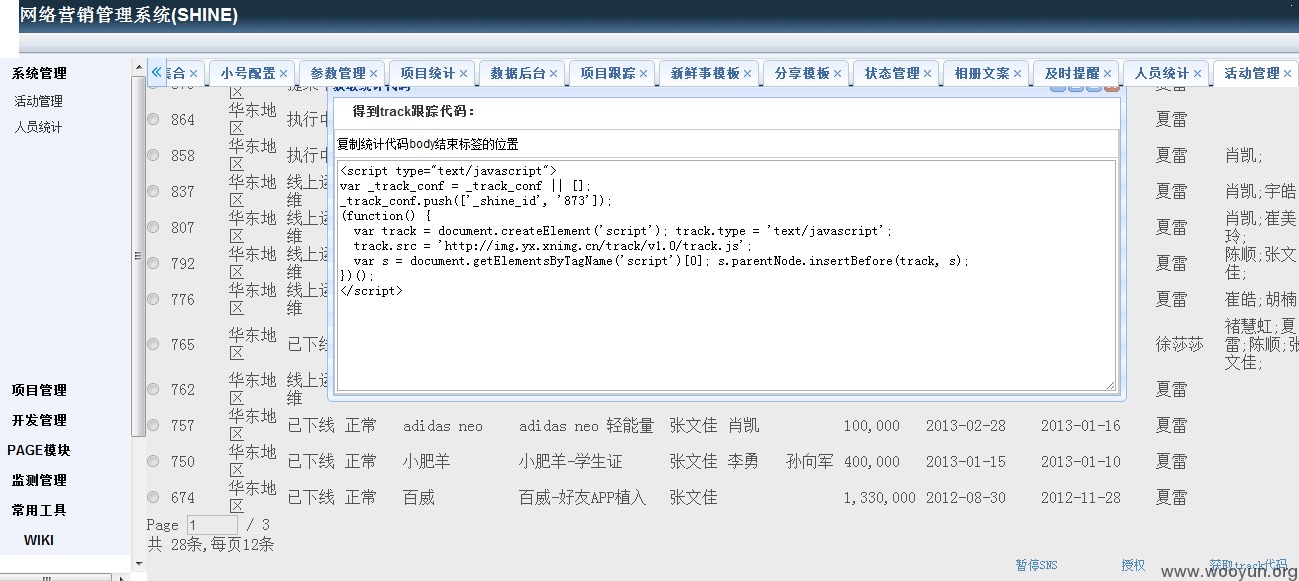

发现xsser.me多了一条人人网的cookie,看了下域名,确定应该是由于这个漏洞的那个xss导致的。

WooYun: 人人网某不起眼的分站xss = 盗取主站用户cookie + 成功进入后台

具体为啥会xss到这么的一个大后台,我也不是很清楚,可能你们在后台处理某些数据的传递的时候,没有过滤xss吧。。

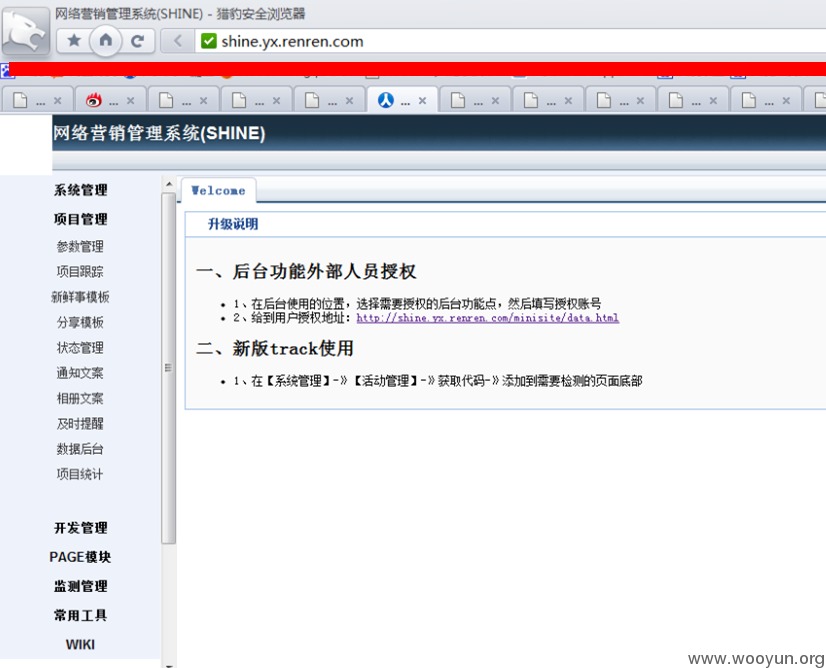

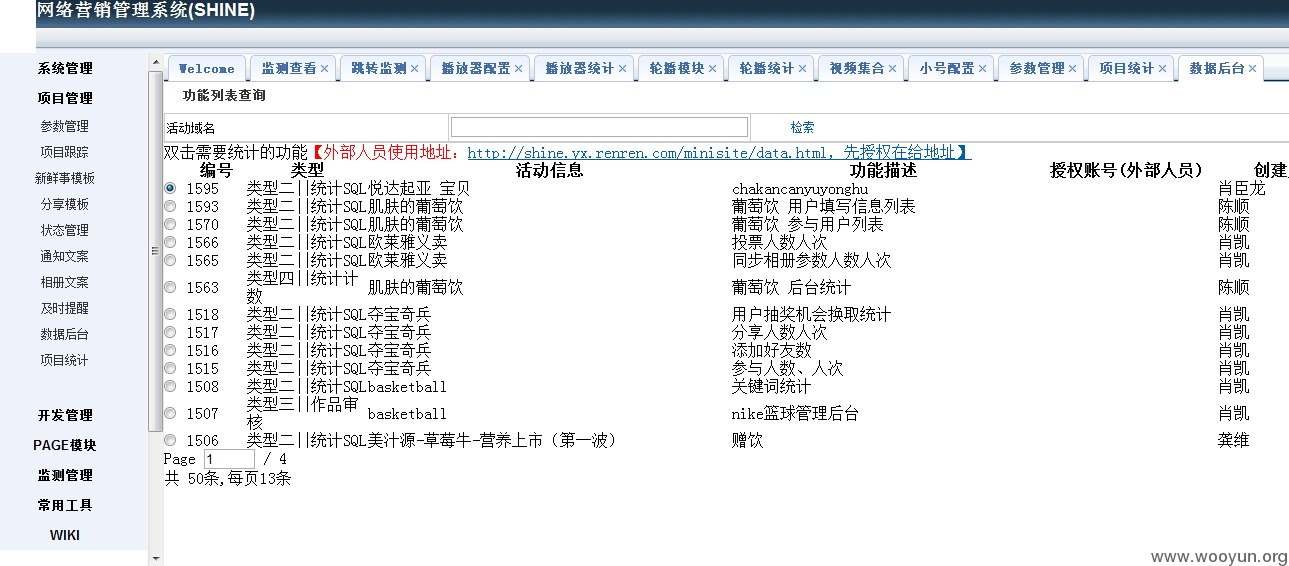

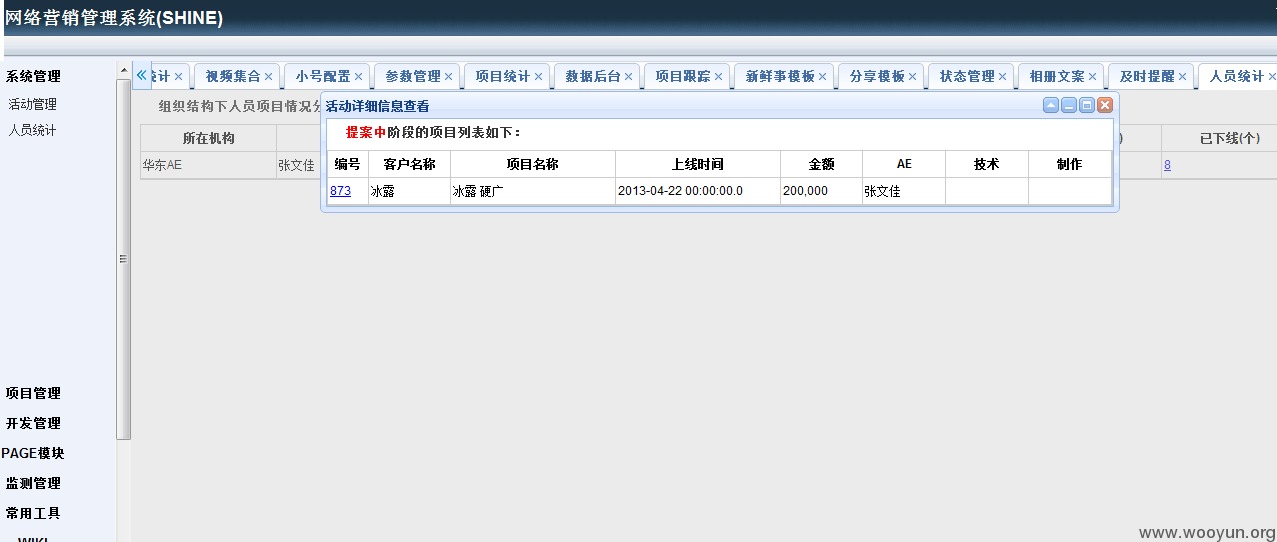

此后台地址:shin.yx.renren.com

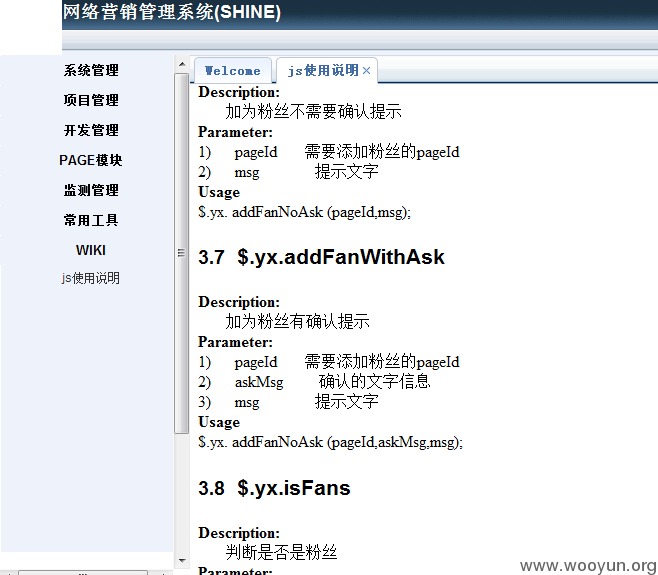

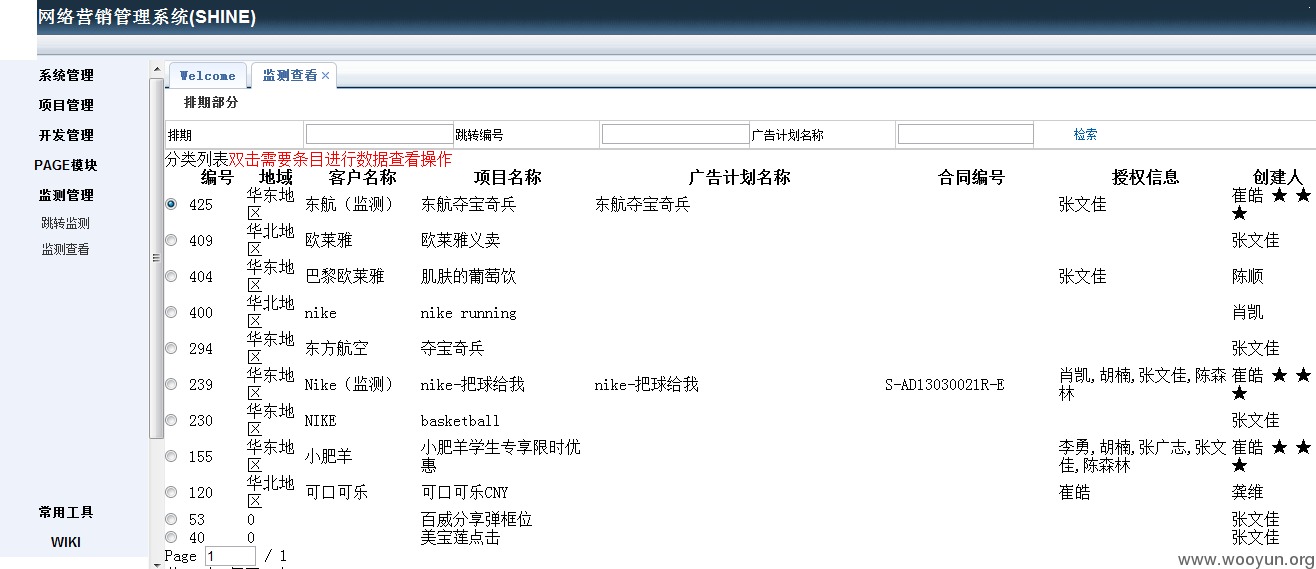

具体漏洞证明看下面吧。后台也有上传功能,我没有去测试能不能传shell,因为我对这方面还不是很熟练,就不去弄了,万一搞坏了,我岂不是会悲剧。。。

漏洞证明:

修复方案:

送份礼物~~

自查过滤

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-04-25 14:30

厂商回复:

thx

最新状态:

暂无