漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020789

漏洞标题:走秀网你家账户密码又能任意重置啦!(人工猜解)

相关厂商:走秀网

漏洞作者: 流星

提交时间:2013-03-28 00:09

修复时间:2013-05-12 00:10

公开时间:2013-05-12 00:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-28: 细节已通知厂商并且等待厂商处理中

2013-03-28: 厂商已经确认,细节仅向厂商公开

2013-04-07: 细节向核心白帽子及相关领域专家公开

2013-04-17: 细节向普通白帽子公开

2013-04-27: 细节向实习白帽子公开

2013-05-12: 细节向公众公开

简要描述:

好吧,标题党了...

详细说明:

首先注册两账户,然后用邮箱找回密码:

http://login.xiu.com/resetpwd?sn=MzQyMDQwMg==&userId=A 邮件发送时间:21:32:12

http://login.xiu.com/resetpwd?sn=MzQyMDQwMw==&userId=B 邮件发送时间:21:32:54

http://login.xiu.com/resetpwd?sn=MzQyMDQwNQ==&userId=A 邮件发送时间:21:38:33

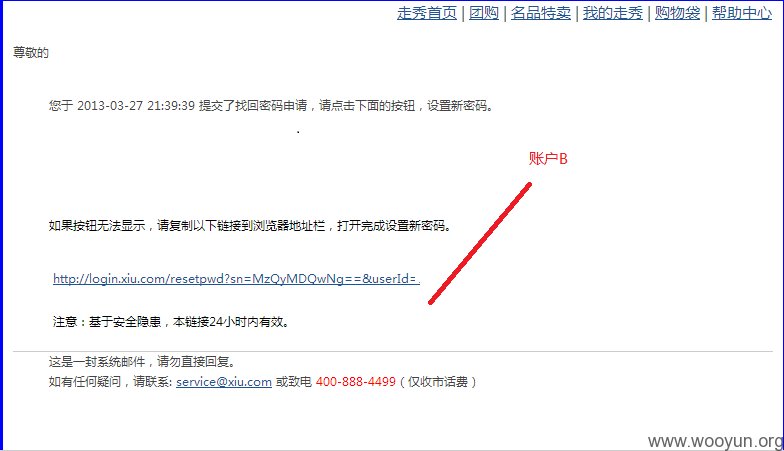

http://login.xiu.com/resetpwd?sn=MzQyMDQwNg==&userId=B 邮件发送时间:21:39:39

观察这4个链接

http://login.xiu.com/resetpwd?sn=MzQyMDQwMg==&userId=A 21:32:12

http://login.xiu.com/resetpwd?sn=MzQyMDQwMw==&userId=B 21:32:54

http://login.xiu.com/resetpwd?sn=MzQyMDQwNQ==&userId=A 21:38:33

http://login.xiu.com/resetpwd?sn=MzQyMDQwNg==&userId=B 21:39:39

发现两个账户密码重置链接中的SN有问题,经测试发现两个账户在一分钟左右的时间内分别发送重置密码的链接,他们的sn只差最后一位。考虑用burp爆破最后一位字符,但是发现就是爆出来sn也使用不了,链接点击一次后就失效了。那就剩下人工猜解了,无奈请求重置次数太多,账户A、B得24小时候才能再次发送密码重置邮件,继续注册两个账户C和账户D在短时间内分别请求账户C和账户D的邮件找回密码请求。

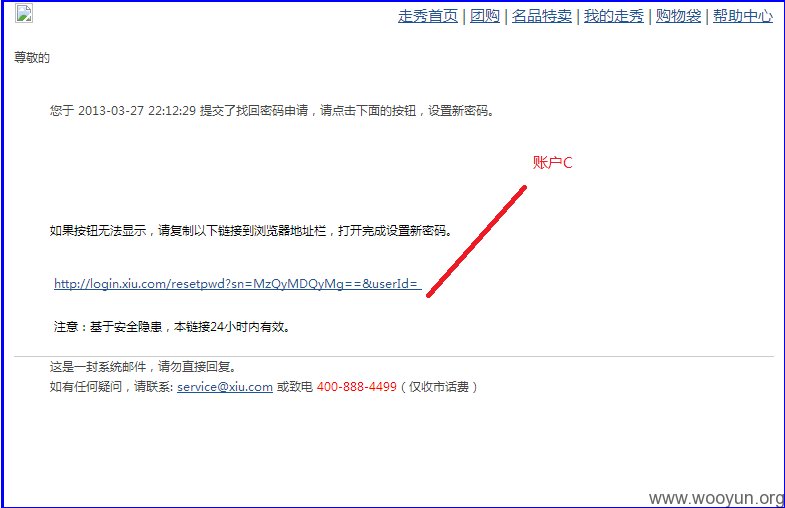

得到账户C的密码重置链接

http://login.xiu.com/resetpwd?sn=MzQyMDQyMg==&userId=账户C 22:12:29

http://login.xiu.com/resetpwd?sn=MzQyMDQyM*==&userId=账户C换成账户D,sn最后一位采用人工猜解的方式进行,先从MzQyMDQyMh开始吧

http://login.xiu.com/resetpwd?sn=MzQyMDQyMh==&userId=账户D

http://login.xiu.com/resetpwd?sn=MzQyMDQyMi==&userId=账户D

http://login.xiu.com/resetpwd?sn=MzQyMDQyMj==&userId=账户D

........

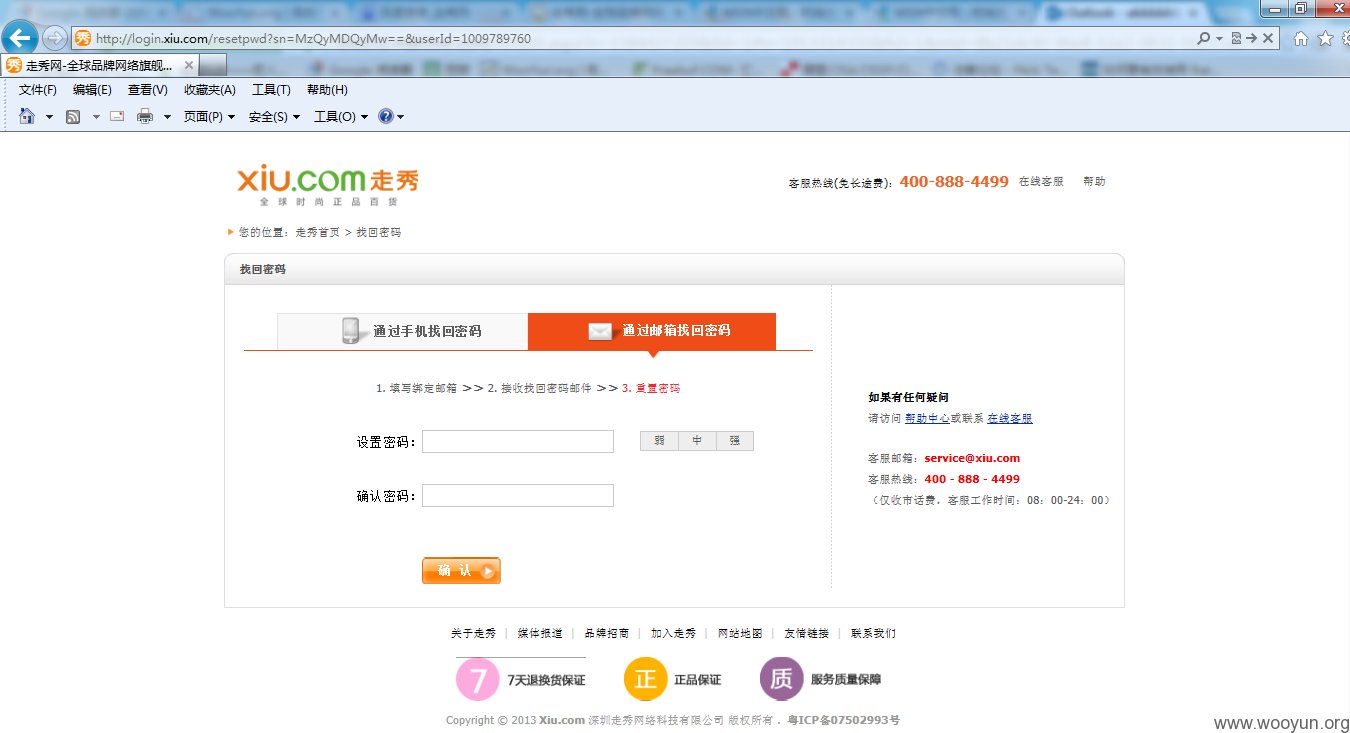

http://login.xiu.com/resetpwd?sn=MzQyMDQyMw==&userId=账户D.W的时候成功了

漏洞证明:

修复方案:

动态验证码存在一定的脆弱性,像上例最后一位为大写或小写字符的情况,人工猜解的话猜解64次就可以重置一个密码了,看前面的大牛说通过uid找不到用户名,我也就没进一步测试。

求人品,求rank...

版权声明:转载请注明来源 流星@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-03-28 10:27

厂商回复:

谢谢对走秀网安全的关注,因不能猜解到用户名,而且有重置次数限制,所以对普通用户的账户安全可以忽略。

最新状态:

暂无