漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020779

漏洞标题:城市热点公司安全隐患导致内网被渗透,大量客户资料泄露

相关厂商:城市热点

漏洞作者: Valo洛洛

提交时间:2013-03-27 21:08

修复时间:2013-05-11 21:09

公开时间:2013-05-11 21:09

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-27: 细节已通知厂商并且等待厂商处理中

2013-04-01: 厂商已经确认,细节仅向厂商公开

2013-04-11: 细节向核心白帽子及相关领域专家公开

2013-04-21: 细节向普通白帽子公开

2013-05-01: 细节向实习白帽子公开

2013-05-11: 细节向公众公开

简要描述:

城市热点公司安全隐患导致内网被渗透,大量客户资料泄露

http://www.doctorcom.com

城市热点公司 提供各种有线无线认证计费网管的公司

http://www.cityhotspot.com.cn/index.php?m=link 用户数量巨大,有通信,政府,教育,和谐xx等部门

详细说明:

内网入口1:

http://www.doctorcom.com

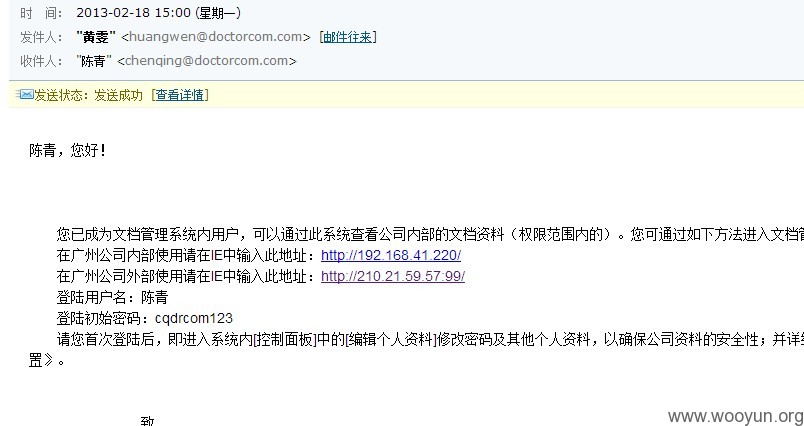

phpcms的,有referer的那个注入,注出了管理员账号密码,在后台找到了管理员的邮箱,然后通过官网后台的密码,进入了管理员的邮箱,这个邮箱是公司一个内部平台的重置密码邮箱,然后。。。。

然后,就进入了他们的这个文档系统,是dz 的古老版本。通过下载源码查看上传路径配合该服务器的目录遍历,找到上传aspx的脚本,拿到shell。进入后发现主目录已经有php.php的一个大马- -

然后就不说了,内网ip,顺利进入内网。

内网入口2:

http://58.67.148.65/宽带计费系统的演示站。

http://58.67.148.65/Self/LoginAction.action 用户自主服务系统

struts2漏洞,秒杀。多说一句,既然演示系统有洞,用户的这个系统应该也存在问题,不出意外这个系统能被秒。

漏洞证明:

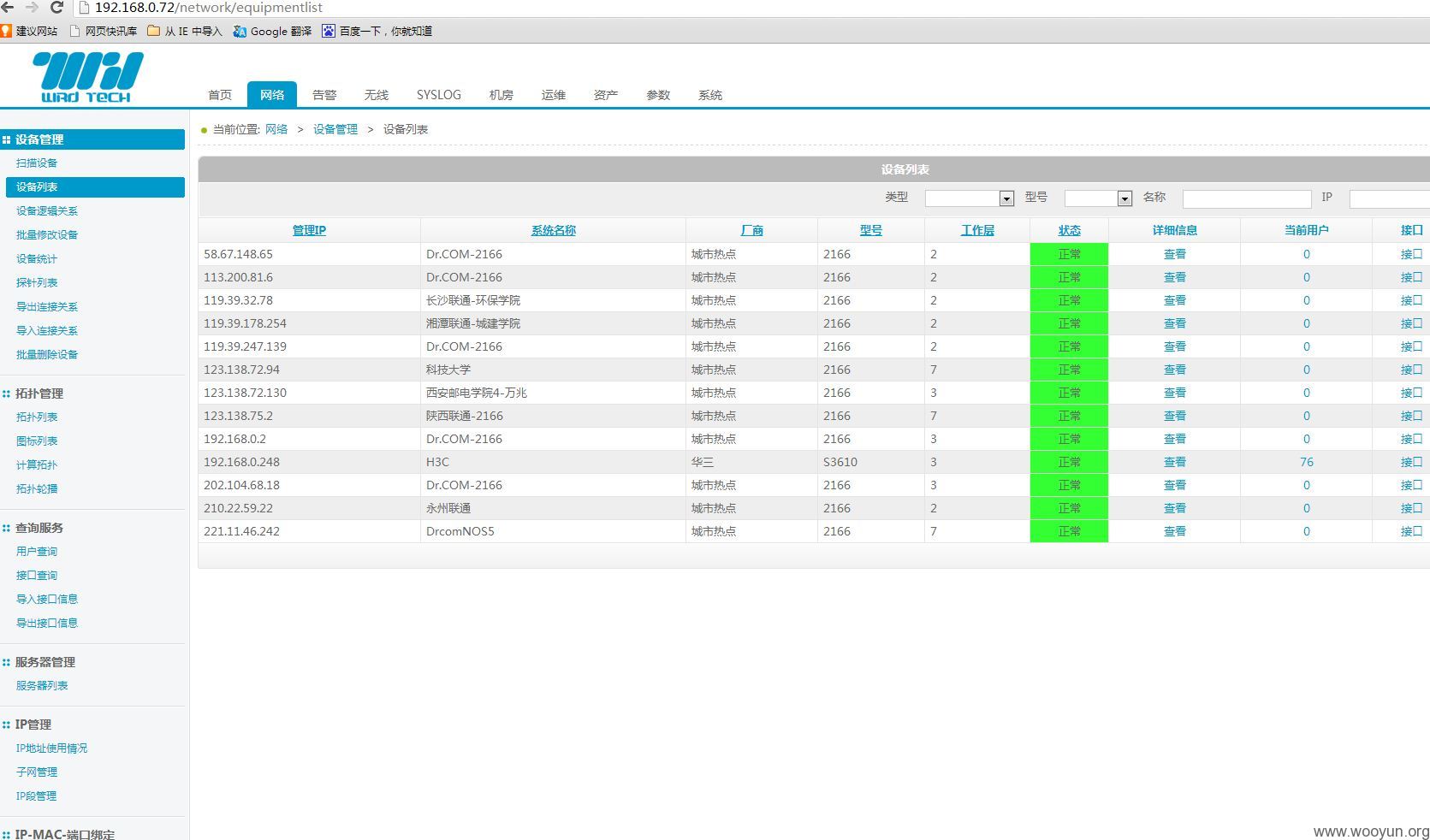

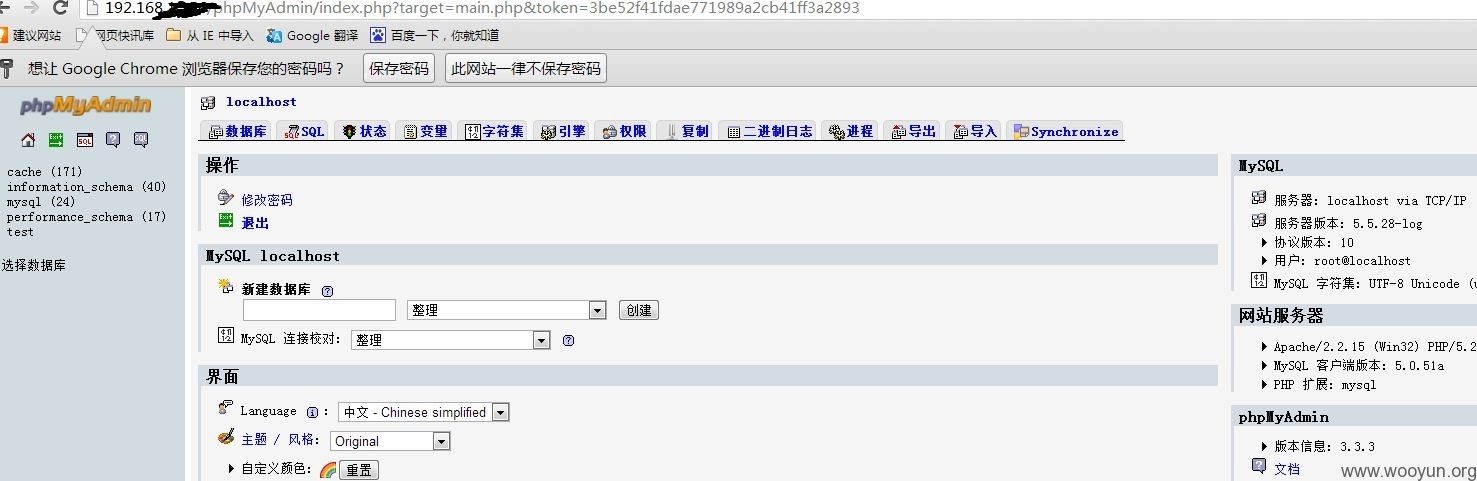

进入内网后发现,内网相当的庞大,目测了下192.168.0.1-192.168.42.1都存在

自己分析后猜测,可能是公司把全国各地使用它们计费系统的机器全放进了内网,然后划分不同的vlan。

进了内网了,一切系统看起来就那么的弱不禁风了。

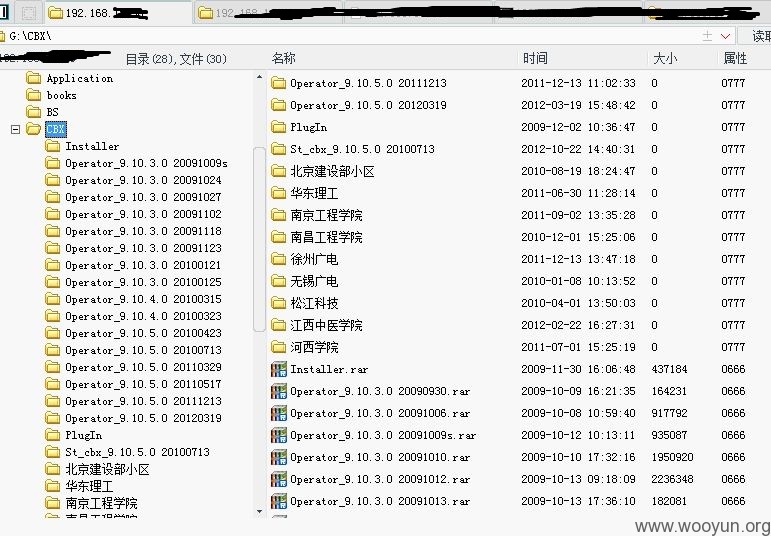

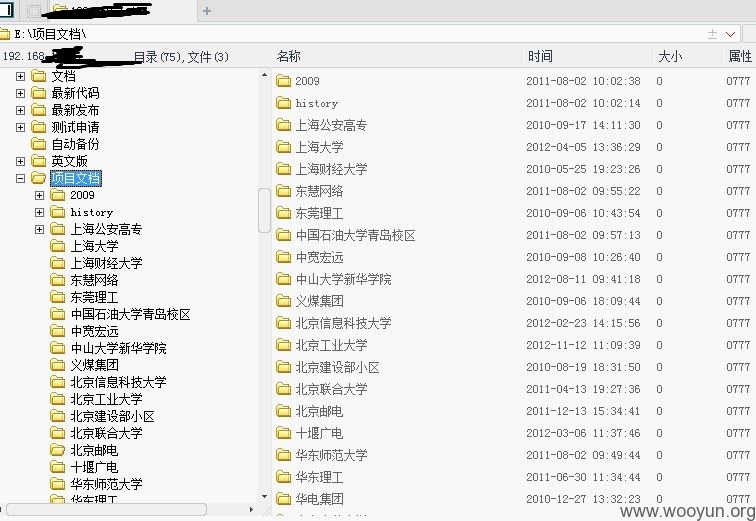

由于数据过于敏感,只发几个图证明危害,具体有什么数据,公司自己知道。

修复方案:

提高员工安全意识,关注安全动向,通用漏洞及时修复。

版权声明:转载请注明来源 Valo洛洛@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-04-01 08:27

厂商回复:

最新状态:

暂无