漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020527

漏洞标题:名品导购某重要后台弱口令后果很严重

相关厂商:名品导购网

漏洞作者: 小胖子

提交时间:2013-03-23 16:32

修复时间:2013-05-07 16:32

公开时间:2013-05-07 16:32

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-23: 细节已通知厂商并且等待厂商处理中

2013-03-25: 厂商已经确认,细节仅向厂商公开

2013-04-04: 细节向核心白帽子及相关领域专家公开

2013-04-14: 细节向普通白帽子公开

2013-04-24: 细节向实习白帽子公开

2013-05-07: 细节向公众公开

简要描述:

虽然是弱口令,但是找到也不容易啊。

详细说明:

存在问题站点:http://cms.mplife.com

站群的CMS发布站点呀。

在扫描整个C段的时候,扫到这个,但是打开IP不行,然后通过DNSPOD找到你们的解析,为cms.mplife.com指向这个IP,访问域名,进入登录界面,瓦咔咔。

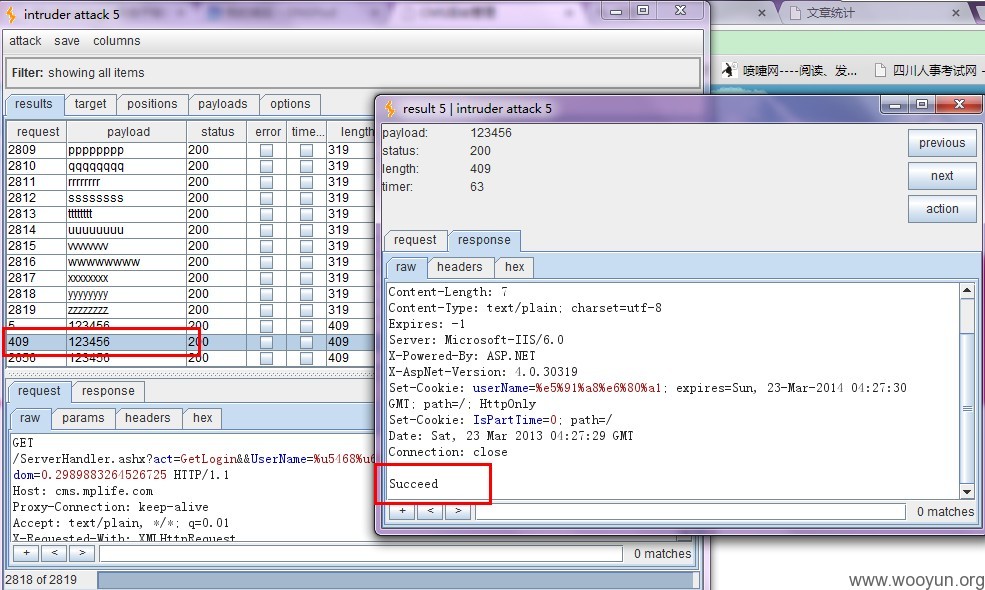

问题1:登陆界面验证码问题

输入随意帐号密码,提交,提示帐号密码不对,但是返回后,发现验证码不变,那说明,验证码防爆破手形同虚设,这里需要修改,验证码在提交一次之后要refresh。

这个问题就直接导致下面爆破的存在。

问题2:管理员弱口令

在用一般扫描器扫描后发现,存在FCK,但是由于配置问题,无法利用,这个最好还是改进一下,亲,然后用破壳扫描接近一个小时后反馈回一个文件。

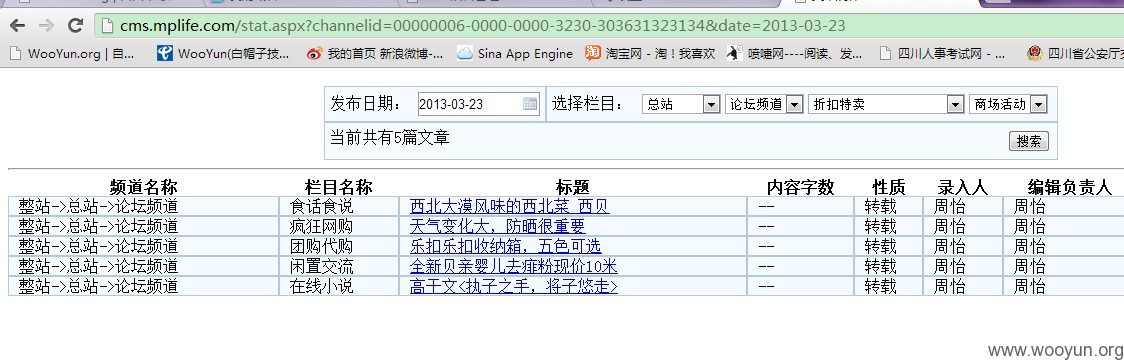

http://cms.mplife.com/stat.aspx

然后选择吧。选择跟主站相关的肯定是管理员了。

http://cms.mplife.com/stat.aspx?channelid=00000006-0000-0000-3230-303631323134&date=2013-03-23

可以看到管理员为周怡,怪不得尝试爆破admin等不行。

然后,用用户名 周怡 任意密码输入验证码,登录,抓包

将密码参数设定为我自己的弱口令字典,爆破。

果然,找到弱口令。

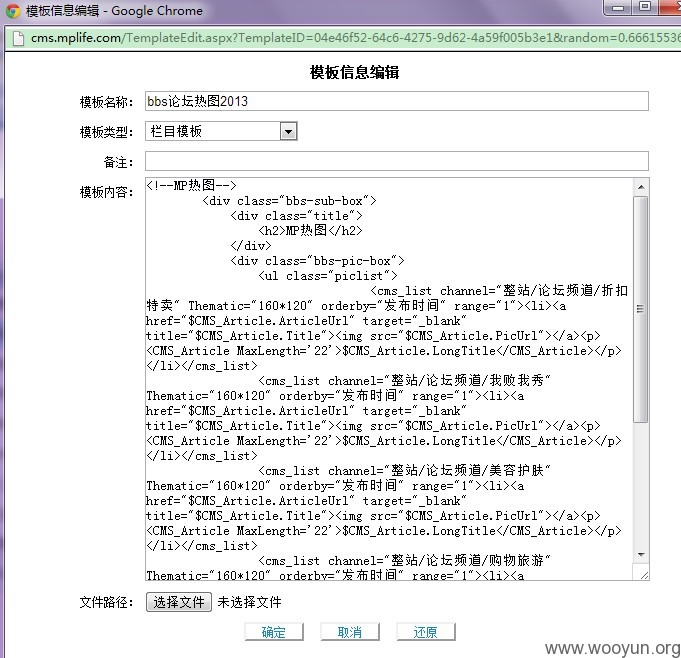

登录进去,瓦咔咔,新大陆啊,各种功能。

还有模板管理,主站的哦,亲,插入点js神马的,那可就 = =#。

有一处上传可以截断成aspx格式,可惜,是专门的图片服务器,不支持aspx,这个做的不错。

漏洞证明:

见详细说明。

修复方案:

1:验证码问题,已经说了,提交一次之后就必须刷新,防止爆破。

2:弱口令没什么好说的。

3:某个文件若不是不授权访问的话,我就不知道管理员帐号,也就没这个事情了。

4:rank和礼物是不是要给力一点?

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-03-25 09:27

厂商回复:

非常感谢您提供的这个大洞洞!对相关的问题我们将马上采取措施修正!礼物怎么给您私信我~!

最新状态:

2013-03-25:目前漏洞已经补上,后续再增加若干安全措施,感谢这位同学!