漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020243

漏洞标题:淘宝店铺自定义模块疑似可调用外部JS

相关厂商:淘宝网

漏洞作者: 偉哥

提交时间:2013-03-18 11:48

修复时间:2013-03-18 13:53

公开时间:2013-03-18 13:53

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-18: 细节已通知厂商并且等待厂商处理中

2013-03-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

具体请看详细说明

详细说明:

一网友发来一个淘宝店铺

问我怎么做像他那样的弹窗。隐约中,觉得这个弹窗有问题。但我没开过店,不知道这在淘宝是否合法,特发上来向淘宝求证一下!下图是有问题模块,图片标注团购,但打开后仅是一个普通的购买连接,卖家涉嫌欺炸。

漏洞证明:

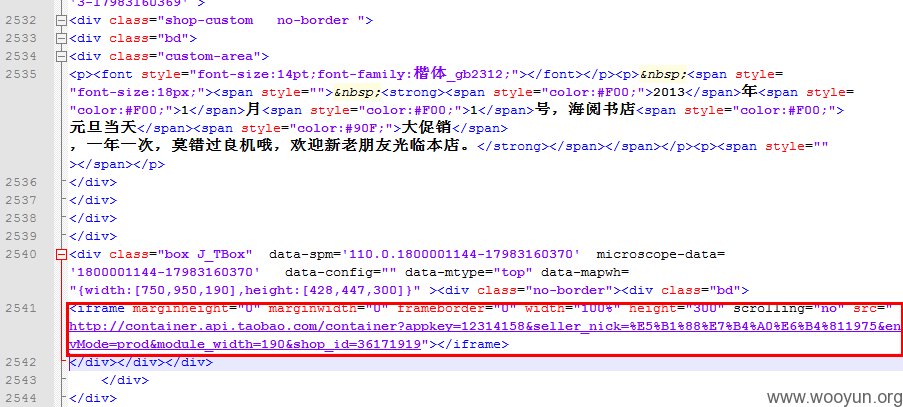

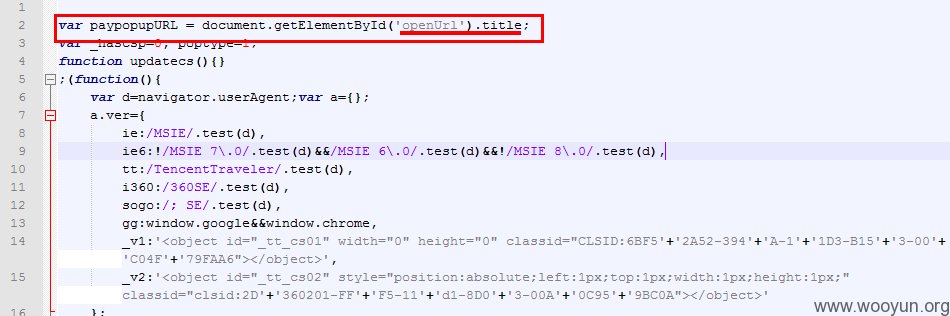

经过查看网页源码发现,先是通过框架调用淘宝开放平台的一个自定义页面。

但打开这个地址后,发现转到

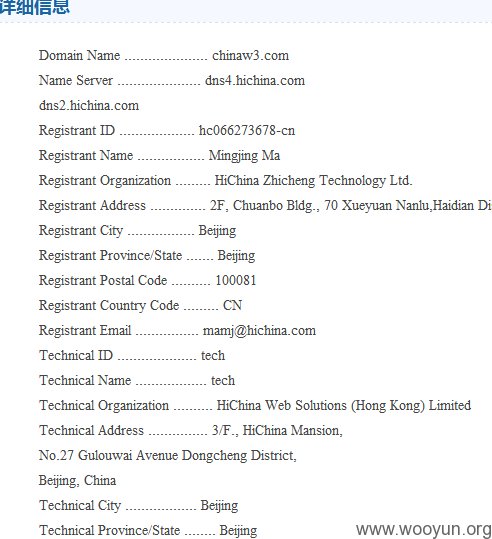

经过查询域名信息,貌似不是淘宝的域名。

如果是淘宝的域名,那么:

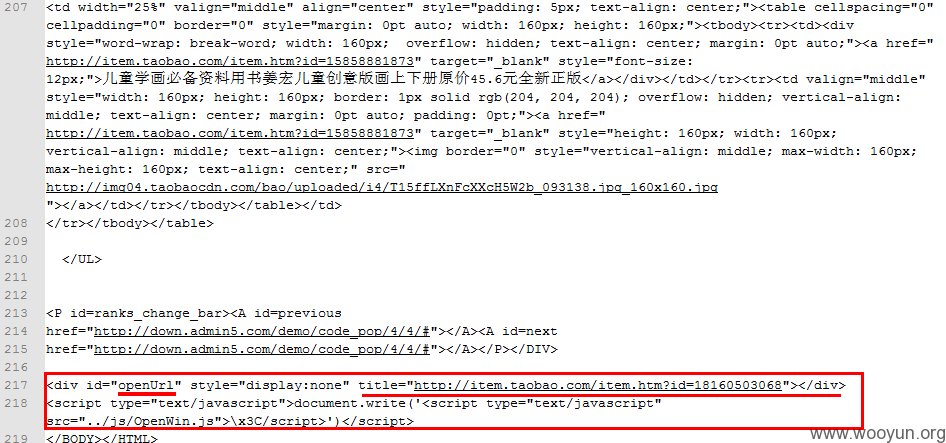

然后在在自定义页面里调用JS脚本,弹出网页,而且弹出的网址是可控的。可以定义成任何地址。

如果不是淘宝域名,那么危害就不用说了。

修复方案:

由于自己没有店铺可供测试,具体也没有更深入的分析,特发上来向你们求证。

版权声明:转载请注明来源 偉哥@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-03-18 13:53

厂商回复:

首先感谢您对淘宝及淘宝上接入的三方资源安全问题的关注。

此业务属于淘宝开放平台的一种应用类型:店铺模块类应用,详情参见:http://mdev.taobao.com/

卖家可以在营销市场中选择使用由外部开发者开发的店铺模块应用,详情参见: http://yingxiao.taobao.com/

该类应用有严格的接入规范和流程,并且淘宝会定期对应用进行web黑盒扫描,对违规的应用会有处罚。详情参见:

http://bangpai.taobao.com/group/thread/14277161-265569273.htm?spm=0.0.0.0.BUebg8

http://bangpai.taobao.com/group/thread/14277161-265564929.htm?spm=0.0.0.0.bCVgsL

针对您提到的由 container.api.taobao.com 跳转到外部,这个是当前淘宝开放平台(open.taobao.com)的正常业务模式,淘宝会对跳转地址进行检查以控制跳转目的。

漏洞Rank:4 (WooYun评价)

最新状态:

暂无