漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019012

漏洞标题:中国电信分站无限刷积分 刷QB漏洞!

相关厂商:中国电信

漏洞作者: X中央

提交时间:2013-02-22 10:50

修复时间:2013-04-08 10:51

公开时间:2013-04-08 10:51

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-02-22: 细节已通知厂商并且等待厂商处理中

2013-02-25: 厂商已经确认,细节仅向厂商公开

2013-03-07: 细节向核心白帽子及相关领域专家公开

2013-03-17: 细节向普通白帽子公开

2013-03-27: 细节向实习白帽子公开

2013-04-08: 细节向公众公开

简要描述:

某分站无限刷取积分 可以兑换上百种实物或虚拟物品!危害相当大!必须20Rank有木有!!

我就搞不懂了 中国电信这么大一公司 怎么会犯这么低级的错误!当我转了一圈,发现厂商列表里面竟然没有中国电信,似乎明白了些什么..

而且当我昨天第一次测试成功后,今天发现明显有修补痕迹,又做了一次检测 发现没完全修补成功,依然可以绕过从而达到目的!

PS:小菜一枚,发现这个洞有人联系 曾考虑出售.. sorry..

但最终意识到我还年轻 为了这点钱整天受着良心的谴责的过日子?既然有能力 为什么不像个男人用奋斗去铸造辉煌! 很敬佩乌云的白帽子们,有技术有品德.希望我也能成为一名真正合格的白帽!

详细说明:

今天上江苏电信查话费单 看到积分商城 便随手试了试

结果发现还真有漏洞!! 很震惊..

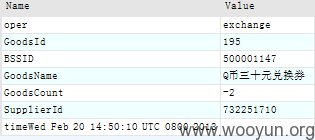

提交账单的时候 抓包修改数量

很成功,轻松地有点不敢相信:

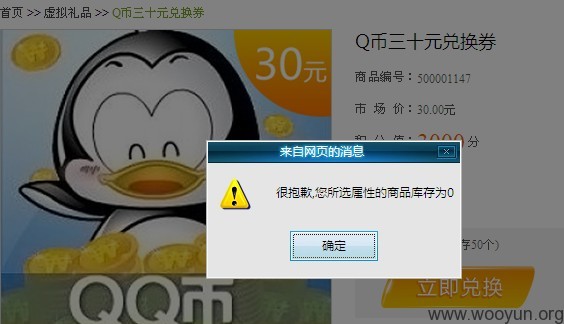

这是昨天,没想到今天情况就不同了

同样的方法 发现不行了..

不过,没补好..下一个认证的时候照样可以绕过..

其实稍微有心就能发现错误,自己慢慢去检查修补吧!

漏洞证明:

修复方案:

1.ssl安全链接

2.post条数,金额在服务器端完成 (条数限制好 不能为负数)

3.签名校验 添加放修改机制

4.根据商品属性id确认需支付金额

方法有很多,你们应该比我更清楚..

版权声明:转载请注明来源 X中央@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2013-02-25 23:49

厂商回复:

CNVD确认漏洞情况(由于没有江苏手机号,暂未直接复现),已在25日转由CNCERT江苏分中心协调当地基础电信运营企业处置。

按部分影响可用性、完整性进行评分,基本危害评分6.82(中危),发现难度系数1.2,涉及行业或单位影响系数1.6,综合rank=6.82*1.2*1.6=13.094

最新状态:

暂无