漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017509

漏洞标题:国家食品药品监督管理局投诉举报网站地址构造遍历上传文件

相关厂商:地址构造遍历国家食品药品监督管理局投诉举报网站

漏洞作者: x1aoh4i

提交时间:2013-01-19 10:30

修复时间:2013-03-05 10:30

公开时间:2013-03-05 10:30

漏洞类型:任意文件遍历/下载

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-19: 细节已通知厂商并且等待厂商处理中

2013-01-24: 厂商已经确认,细节仅向厂商公开

2013-02-03: 细节向核心白帽子及相关领域专家公开

2013-02-13: 细节向普通白帽子公开

2013-02-23: 细节向实习白帽子公开

2013-03-05: 细节向公众公开

简要描述:

无意中地址构造遍历国家国家食品药品监督管理局投诉举报网站,顺便捎带众多网站,gov的和edu的也有 希望能够重视下!

详细说明:

首先我记得看过一篇文章是对..//&?=等特殊符号构造的讲解于是有了下文

构造下句子:inurl:../.jsp?sort=1../..file=..>

谷歌一下!

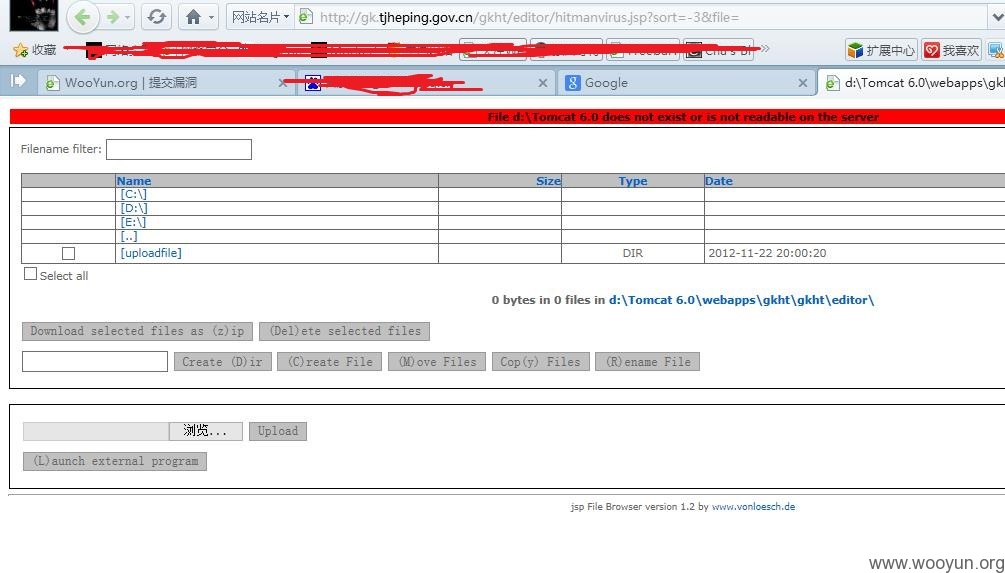

然后我们随便打开一个

有上传的,可以遍历任何目录的文件包括下载

并且无意中看到甚至有网监的,是无意啊!

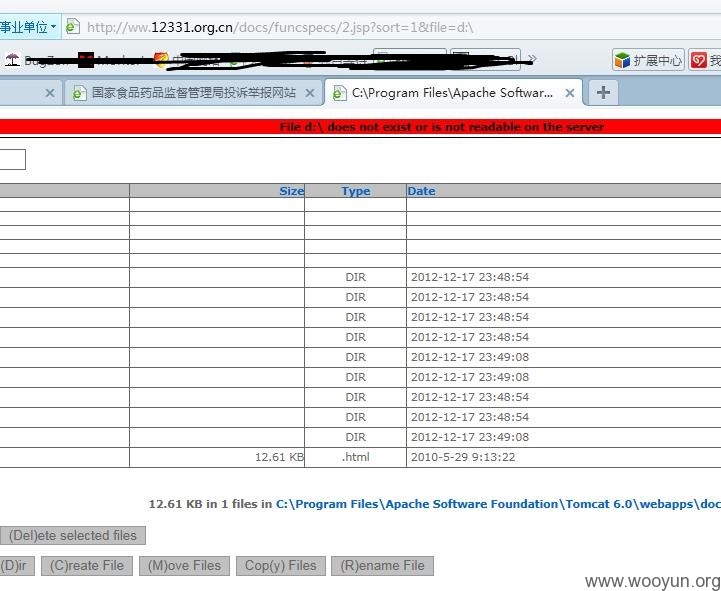

国家国家食品药品监督管理局投诉举报网站

http://www.12331.org.cn/docs/funcspecs/2.jsp?sort=1&file=d:\

这样 结果

漏洞证明:

修复方案:

这个问题丢给厂商了

版权声明:转载请注明来源 x1aoh4i@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-01-24 08:18

厂商回复:

CNVD确认所述事件,同时确认为后门情况,对于x1aoh4i发现的这类google hack方式表示感谢,并在后续工作中积极应用。

转由CNVD直接联系网站管理方处置,视处置情况看是否上报国家上级信息安全协调机构。

按后门事件评分,rank 7

最新状态:

暂无