漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017468

漏洞标题:搜狐微博防御体系存在缺陷导致蠕虫爆发

相关厂商:搜狐

漏洞作者: 风萧萧

提交时间:2013-01-18 10:38

修复时间:2013-03-04 10:39

公开时间:2013-03-04 10:39

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-18: 细节已通知厂商并且等待厂商处理中

2013-01-18: 厂商已经确认,细节仅向厂商公开

2013-01-28: 细节向核心白帽子及相关领域专家公开

2013-02-07: 细节向普通白帽子公开

2013-02-17: 细节向实习白帽子公开

2013-03-04: 细节向公众公开

简要描述:

国家终于有任务交给你了

详细说明:

1.存在蠕虫肯定是发布微博的地方出了问题,看这个分享到搜狐微博的接口:

2.点击【分享】,抓包看请求:

3.上述请求POST参数的具体含义看参数名就知道了,这里简单说下msg参数是转发微博时自己留言的内容,url参数是指转发的微博来自的具体链接,titile参数是转发来的微博的标题,media参数是指微博来自什么媒体,mediaurl当然指的是媒体的链接咯!

4.这里实际上是做referer判断的,即referer必须为sohu.com或者空,其他域不行。这意味着我是不是只能本地单机玩了啊!哈哈,经过简单的测试,发现验证referer的正则表达式写的有问题!只是判断了域名是否包含有sohu.com,而不是验证根域名为sohu.com。那么我这里可以构造子域名t.sohu.com.test.av作为蠕虫传播的载体服务器,即可绕过。

漏洞证明:

5.于是乎,我构造了下面这个POC链接:

将POC代码一并贴在这里:

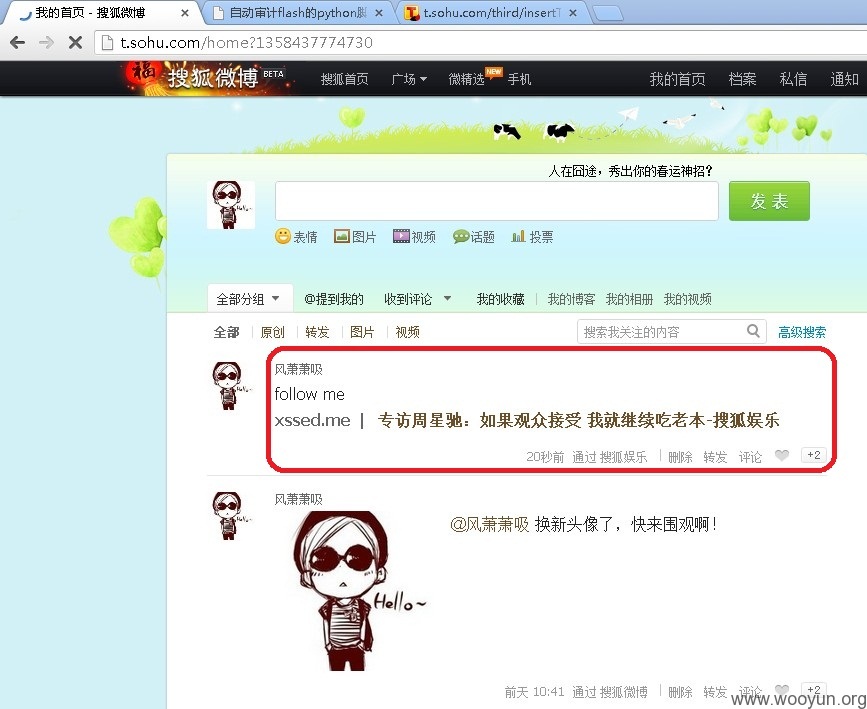

6.Chrome登录风萧萧吸的微博账号发布微博如下:

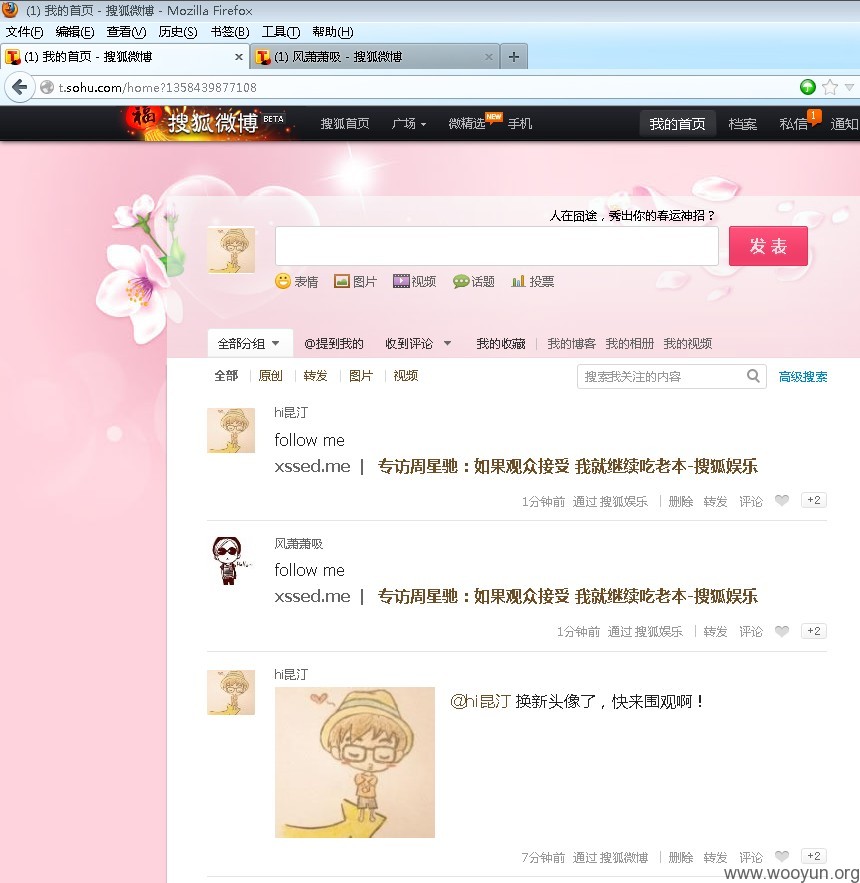

7.Firefox登录另一个网易微博账号,找到风萧萧吸:

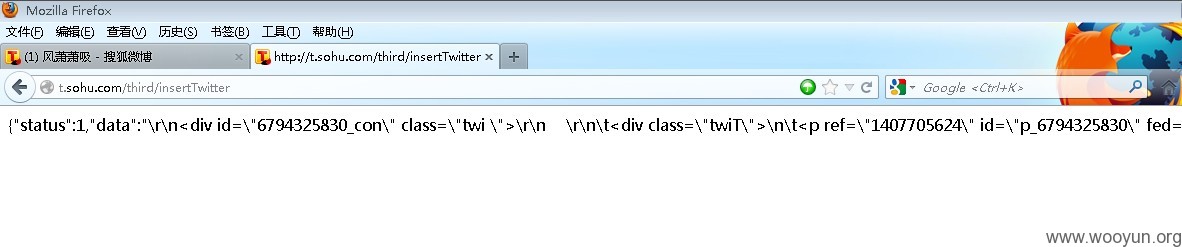

8.点击【专访周星驰】处,返回如下:

9.同时,自己也转发了相关蠕虫微博:

修复方案:

1.既然referer域名可以改成t.163.com.test.av是可以的,那么改成test.av/csrf.php?163.com呢,是不是可以呢?这个以后大家当做小的细节来考虑吧!

2.在防御方面,强烈建议:

关键请求还是改成post比较好!

关键请求还是加token比较好!

3.另外,不管怎样我还是来求个礼物吧!

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-01-18 14:23

厂商回复:

感谢对搜狐安全的关注

最新状态:

暂无