漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017284

漏洞标题:百度某新项目演示页未加任何限制 可自由编写HTML获取用户认证信息

相关厂商:百度

漏洞作者: 专注XSS三十年

提交时间:2013-01-14 12:22

修复时间:2013-02-28 12:22

公开时间:2013-02-28 12:22

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-14: 细节已通知厂商并且等待厂商处理中

2013-01-14: 厂商已经确认,细节仅向厂商公开

2013-01-24: 细节向核心白帽子及相关领域专家公开

2013-02-03: 细节向普通白帽子公开

2013-02-13: 细节向实习白帽子公开

2013-02-28: 细节向公众公开

简要描述:

是一个很典型的XSS。甚至比一般的XSS要更自由,因为可以随意编写HTML,而不必远程调用JS,看上去一点也不专业。求个邀请码……新华网那个不通过就算了,这个还不给,那我以后就彻底死心了。

详细说明:

百度的新产品七巧板项目,域名是http://tangram.baidu.com/。是一个JS基础库,提供一个可简单方便的实现各种扩展功能的JS库。这些并不重要。重要的是它提供了在线演示,直觉告诉我这肯定会有XSS漏洞,只是不知道会有多大权限而已,但是再不济也能获得一个baidu.com域名下的转向链接,绿勾的哦!

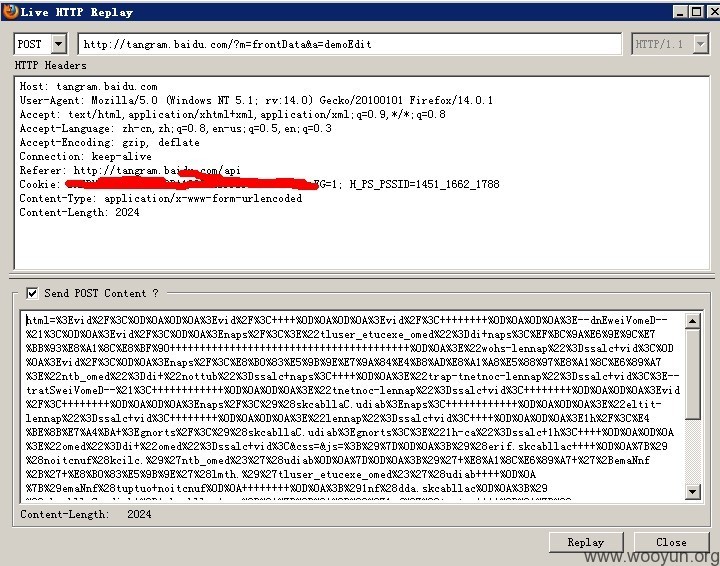

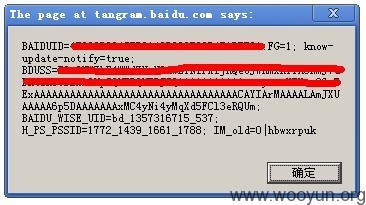

于是拿火狐LIVE HTTP跑了一下,结果很让我惊喜,第一个页面就得到了这个:

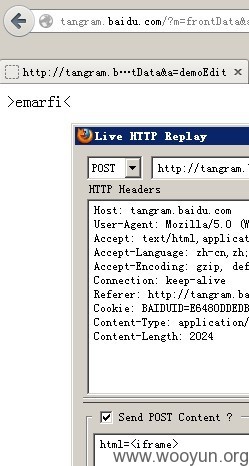

这个页面是一个POST异步返回的,换句话说,POST的结果其实是被原样输出了。为了验证这个,我稍微修改了一下:

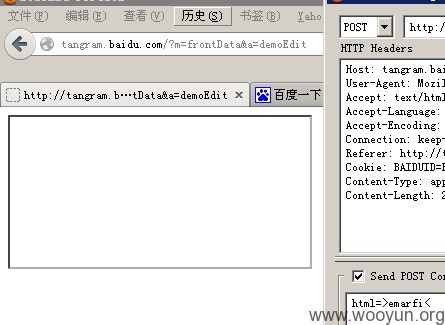

咦,怎么是反的?唔……不过看起来并没有任何转义。把这个反过来的复制进来试试:

嗯,成功得到了一个IFRAME。虚惊一场,吓我一跳。

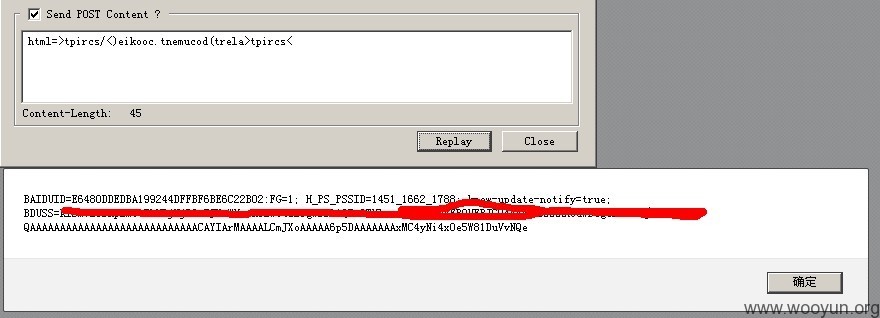

后面的事情就简单了,随便写想要实现的功能,POST过去就完事了。很方便,原样写,POST之后把显示的内容复制了就完事:

看看,BAIDUID和BDPASS都在哦,无论是发帖还是发百度知道还是干别的都很轻松哦!功能就不演示了,这里只说一下如何激活这个XSS。

首先它是一个POST类型的,所以我们也要在自己的服务器或者其它地方构建POST代码:

(这里演示用HTML和JS混合的,也可以用CURL)

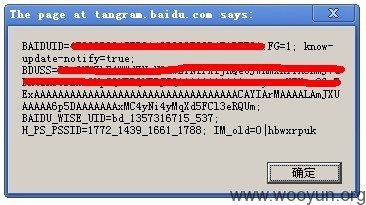

把以上代码放在任何可以访问的地方,然后访问它,你就会看到结果了:

嗯,更多破坏性试验我就不做深入了。XSS嘛大家都懂。

漏洞证明:

修复方案:

你们比我专业。过年了,求个礼物过分不……

版权声明:转载请注明来源 专注XSS三十年@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-01-14 14:21

厂商回复:

感谢你对百度安全的关注,我们马上安排处理。

最新状态:

暂无