漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016790

漏洞标题:SKINFOOD(思亲肤)中国任意用户密码修改

相关厂商:SKINFOOD(思亲肤)

漏洞作者: px1624

提交时间:2013-01-01 17:23

修复时间:2013-02-15 17:24

公开时间:2013-02-15 17:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-02-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

不知道什么时候注册了这个网站的会员(可能是以前弄qq钻吧),最近总是给我邮箱发垃圾软件,于是就点去看了下,然后忘记了自己当时注册的密码了,于是就有了下面的故事...

详细说明:

SKINFOOD(思亲肤)中国任意用户密码修改

发现过程:

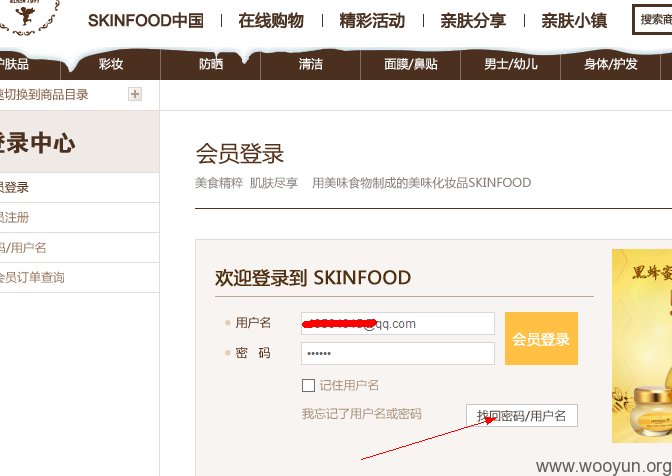

1 输入自己用户名,点击 找回密码。

2 输入自己的找回密码的邮箱,点击找回密码。

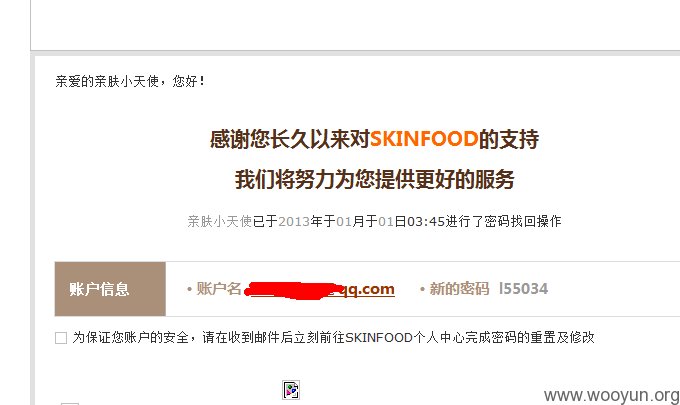

3 连续给邮箱发了5次找回指令,发现新密码的组合式以字母“l”开头,加5位数字。

4 登录选项中没有验证码选项,于是理论上来说可以用字典破解5位数字的组合密码。

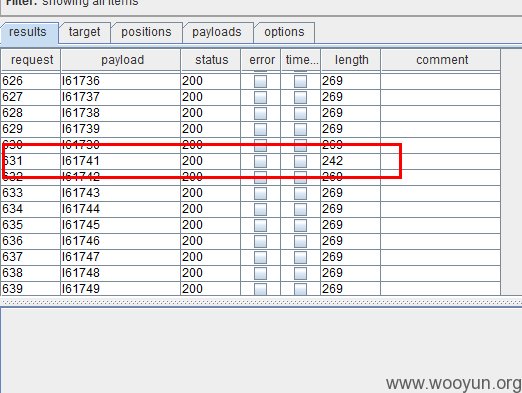

这个是我用burpsuite去暴力破解的结果,由于只有5位数字,所以只有10w中情况,一般家庭用户破解需要大概3小时,要是有几百M或者几千M的服务器的话会快很多。

5 得出结论后,其他人需要破解的时候,只需知道用户名,然后随便输入密码,然后用burpsuite 抓一个登陆的post包,导入字典去暴力破解就可以了,并不需要知道找回邮箱是什么,从而达到修改任意用户密码。

漏洞证明:

看上面的图和分析过程。

修复方案:

1 登录选项添加验证码。

2 最好不要直接把新密码发到用户的邮箱中,可以给发一个修改密码的链接(要有时效性的那种)。如果非要直接发新密码,也应该将密码的组成结构弄的复杂些。

不知道厂商会不会忽略,或者有么有啥礼物。。。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝