漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09394

漏洞标题:方卡 ISite企业建站系统V1.1.9上传绕过可以得到SHELL

相关厂商:方卡在线

漏洞作者: black hook

提交时间:2012-07-09 21:38

修复时间:2012-08-23 21:39

公开时间:2012-08-23 21:39

漏洞类型:URL跳转

危害等级:低

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-08-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

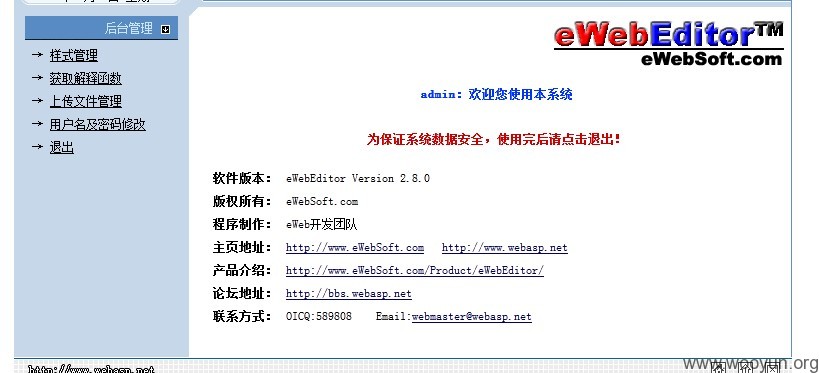

在对一个网站进行渗透的时候。偶然间发现可以得到ewebedit。转而可以得到SHELL。

详细说明:

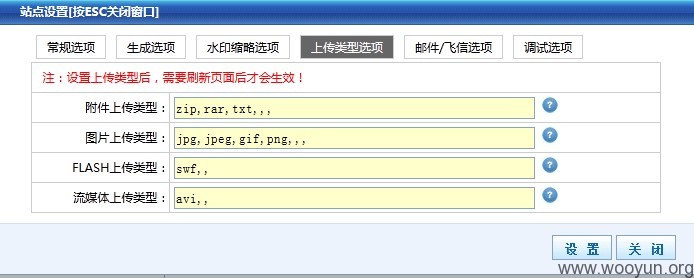

开始只是得到了一个方卡在线的后台。可以修改上传类别。可惜有保护。改过了就又恢复了

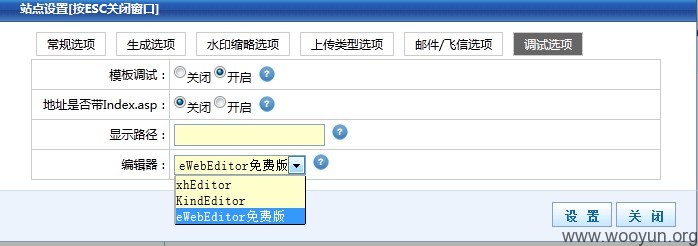

继续看。是一个新的网址后台管理软件。百度过了。几乎没有提交什么漏洞过。只有原来一个文件名过滤不严,在这个服务器已经更新了。继续在调试选项里选中了EWEB。

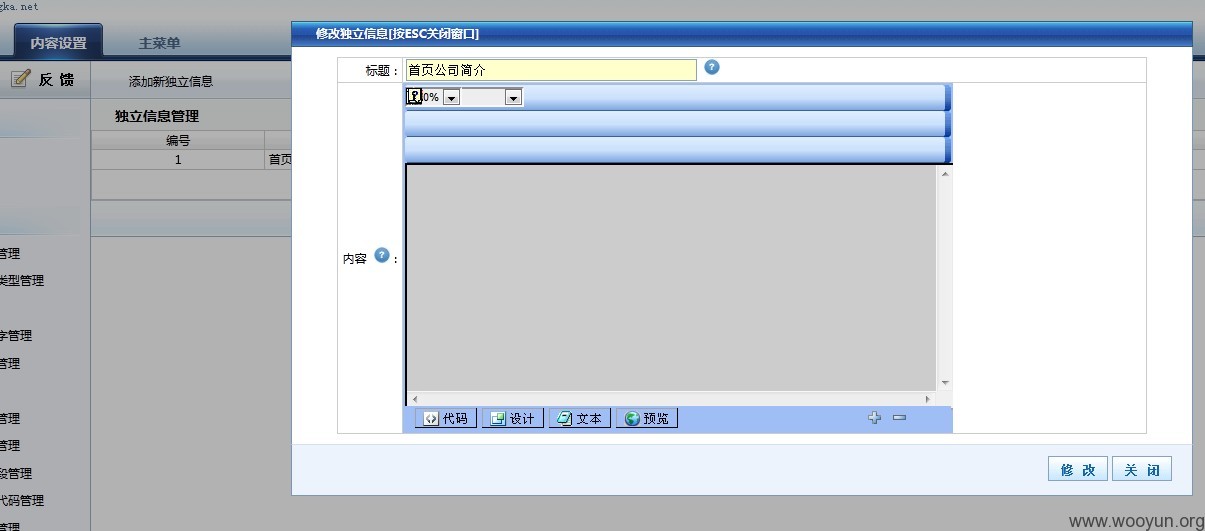

接着。我找到个调用EDIT的页面。

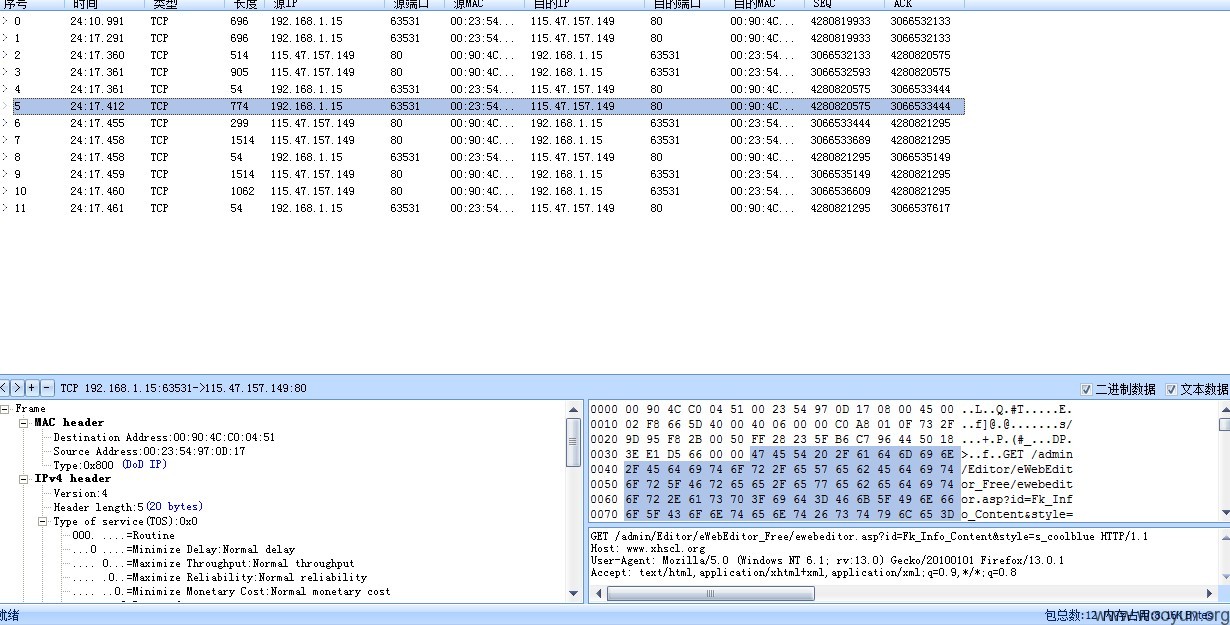

页面框架比较变态。源文件得不到EWEB路径。我想起来抓包。终于得到了EWEB的路径

。这样就可以用EWEBEDIT来得到SHELL了。

漏洞证明:

http://www.xhscl.org/admin/

http://www.xhscl.org/admin/Editor/eWebEditor_Free/admin_login.asp

修复方案:

我也不知道、

版权声明:转载请注明来源 black hook@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝