漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08600

漏洞标题:河北省某建站公司某产品SQL注入漏洞,客户涉及多个河北省GOV站点,密码明文,数据库泄露

相关厂商:河北某建站公司

漏洞作者: adwin

提交时间:2012-06-21 18:02

修复时间:2012-08-05 18:03

公开时间:2012-08-05 18:03

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-21: 细节已通知厂商并且等待厂商处理中

2012-06-25: 厂商已经确认,细节仅向厂商公开

2012-07-05: 细节向核心白帽子及相关领域专家公开

2012-07-15: 细节向普通白帽子公开

2012-07-25: 细节向实习白帽子公开

2012-08-05: 细节向公众公开

简要描述:

涉及河北省人防,河北省会计信息网,河北省财政信息网等多个GOV站点

详细说明:

找个例子

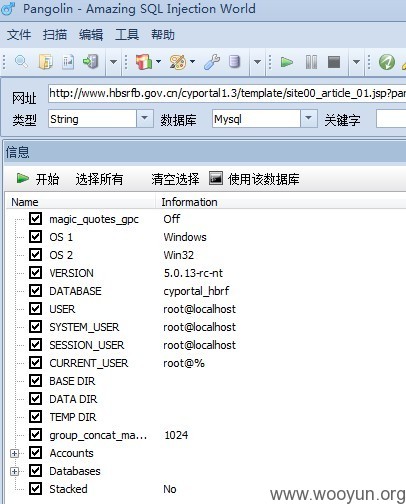

http://www.hbsrfb.gov.cn/cyportal1.3/template/site00_article_01.jsp?parent_id=402881f9286b086c01286b2fc68e0037&parentType=0&a1b2cc=7xaac&article_id=297edff731cc94fe0135c32e2ba05334

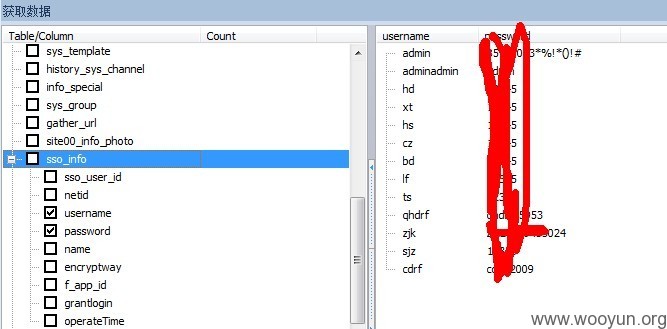

mysql注入,数据库尽收眼底,而且这个站的管理员密码也过于简单,有一些还是用了弱口令12345。

另外,使用mysql的root账户,且密码过于简单(admin),且GPC为off,如果利用一些手段获取到web路径的话,可以直接写shell,危害也将进一步扩大,时间关系,没有进行获取web路径的测试。

可在http://www.hbsrfb.gov.cn/cyportal1.3/处登陆管理员账户,但是威胁不大,只能修改管理员密码和个人信息。

其他站点使用相同的程序,没再进行详细的测试。

漏洞证明:

修复方案:

联系那个建站公司吧

版权声明:转载请注明来源 adwin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2012-06-25 08:54

厂商回复:

CNVD确认漏洞并在多个实例确认通用情况,分两步进行处置:1.转由CNCERT河北分中心协调涉事单位处置;2、由CNVD联系生产厂商提供修复方案并做好应急服务。

对漏洞评分如下:

对该漏洞评分如下:

CVSS:(AV:R/AC:L/Au:NR/C:C/A:P/I:P/B:N) score:8.97(最高10分,高危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性构成完全影响,对可用性、完整性构成部分影响。

技术难度系数:1.0

影响危害系数:1.5(严重,涉及多个政府和企事业单位网站,存在信息泄露和运行安全风险)

CNVD综合评分:8.97*1.0*1.5=13.455

最新状态:

暂无