漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07460

漏洞标题:八爪鱼多处漏洞 导致数据泄露 内部员工数据泄露 root权限

相关厂商:八爪鱼

漏洞作者: 少龙

提交时间:2012-05-23 22:51

修复时间:2012-07-07 22:51

公开时间:2012-07-07 22:51

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-07-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

发现多处漏洞,成功入侵

详细说明:

其子域名http://cms.8zy.com/cms

为织梦程序,利用5.71的注入漏洞 获得后台账号与root密文

利用*号填充了

=======================================

http://cms.8zy.com/CMS/dede/

[+] Pre: dede_

[+] DbCount: 3

[+] <1>

localhost|root|*80******C883195612313CE21D405B5F56D34286|Y

[+] <2>

%|syncluna2active|*99A******460D998287D9CA4A1DC443640625C0B|N

[+] <3>

%|root|*80976E5DC883******313CE21D405B5F56D34286|Y

[+] Admin@Count: 13

[+] <1>

admin|74d1******bd5c9b8a28

[+] <2>

songttxs|ab1******86f26bf222

[+] <3>

lixing|7f0e*****99d58b31c38

[+] <4>

nikun|b0eea8a****4c34a1689

[+] <5>

83465450|b0e**8a706c4c34a1689

[+] <6>

heimao11|758a16****f0057e1958

[+] <7>

qqx|554e7fd13****2dc2d03

[+] <8>

lintian|7a717*****c6e4eb7c1d

[+] <9>

yoyo|504aaa0027***70282ee

[+] <10>

KingJames|8c428****d5f26085367

[+] <11>

bingbing|2e4e05*****5fa040467

[+] <12>

seeson|f665e86****40a7dfcae

[+] <13>

weila|f2d****a19684af3ad37

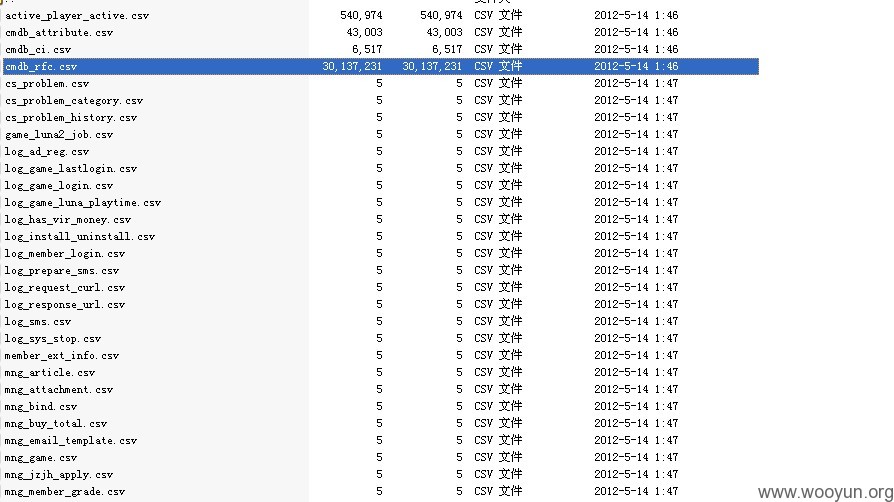

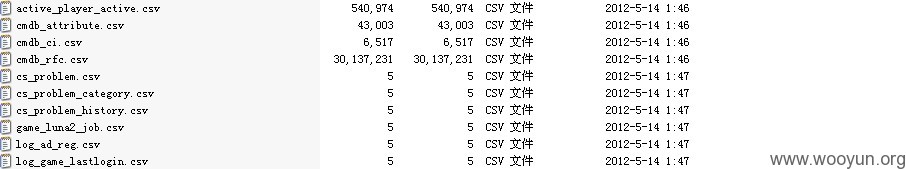

进入后台 传一句话 连接数据库。。

所有数据库全部看到老。。

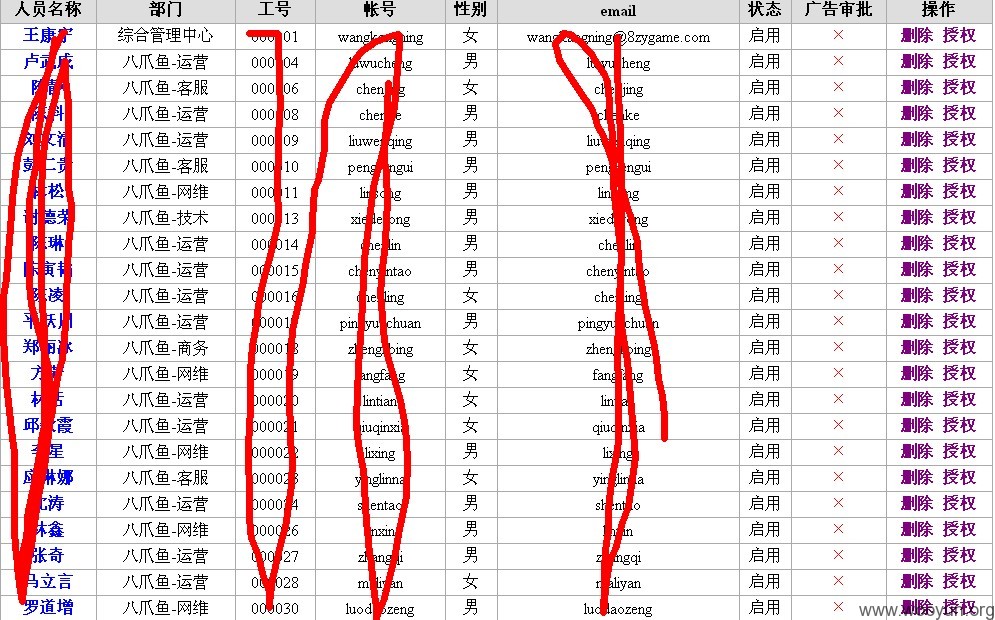

第二处是某子域名后台泄露,导致所有员工信息泄露

还一处 编辑器上传过滤不严 导致上传漏洞

漏洞证明:

修复方案:

修复织梦注入的漏洞

编辑器上传过滤

子域名后台目录你懂得

版权声明:转载请注明来源 少龙@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝