漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06196

漏洞标题:国内某大型风电工控系统应用配置失误

相关厂商:国内某知名风电设备生产商

漏洞作者: Z-0ne

提交时间:2012-04-19 10:34

修复时间:2012-06-03 10:34

公开时间:2012-06-03 10:34

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-19: 细节已通知厂商并且等待厂商处理中

2012-04-19: 厂商已经确认,细节仅向厂商公开

2012-04-29: 细节向核心白帽子及相关领域专家公开

2012-05-09: 细节向普通白帽子公开

2012-05-19: 细节向实习白帽子公开

2012-06-03: 细节向公众公开

简要描述:

危险的配置加危险的应用程序等于后患无穷,虽无技术可言,但正因为无技术可言才使得不法人员大行其道,着实让人不爽,其实主要是提醒在什么环境下安全都是最重要的!

详细说明:

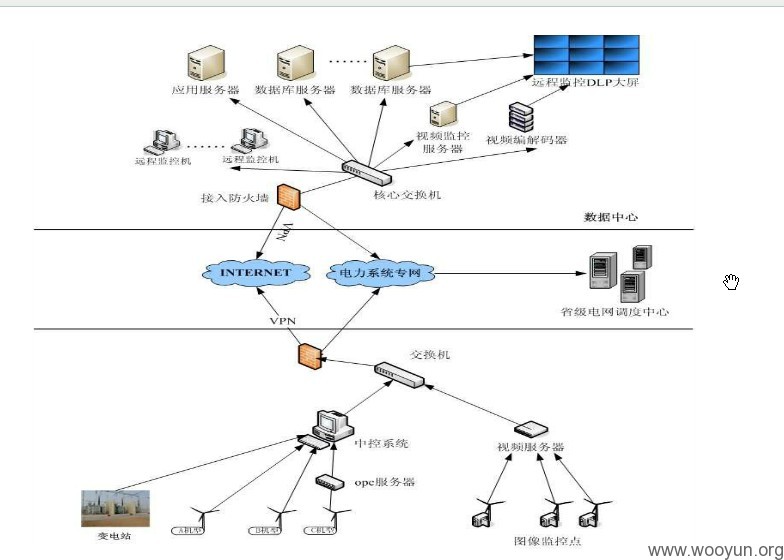

SCADA作为现代工业控制系统,在对生产过程的控制与自动化的调度中都起着重要作用,当然一旦被不法人员利用所利用,带来的后果也远比其他事件可怕的多,就目前而言其实还有很多SCADA设备暴露在公网中,具体新闻可自行百度。

金风科技(全球风电设备制造商前十强)

关于金风SCADA系统的简介

http://wenku.baidu.com/view/c587a8bd1a37f111f1855bf5.html

http://wenku.baidu.com/view/6a104f350b4c2e3f57276316.html

漏洞证明:

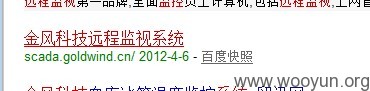

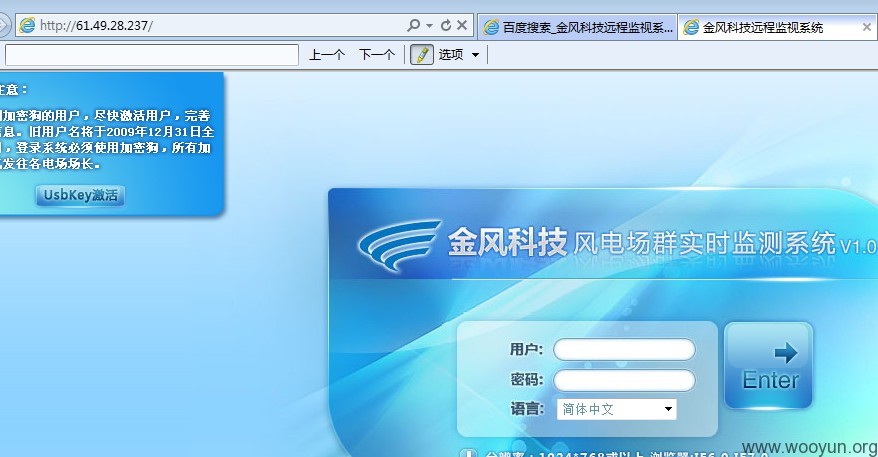

0,首先网络搜索直接暴露scada系统,金风科技远程监视系统http://scada.goldwind.cn,跳转到http://61.49.28.237/

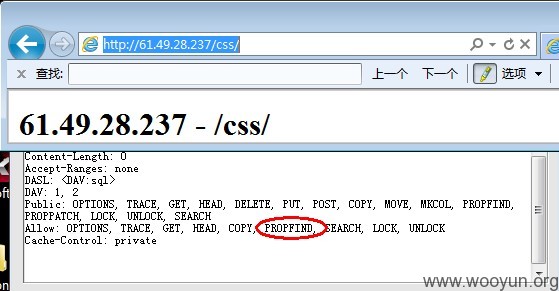

1,服务器启用了目录浏览,WebDav enable且允许PROPFIND参数

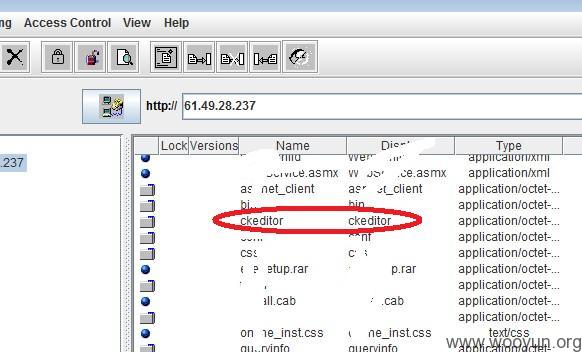

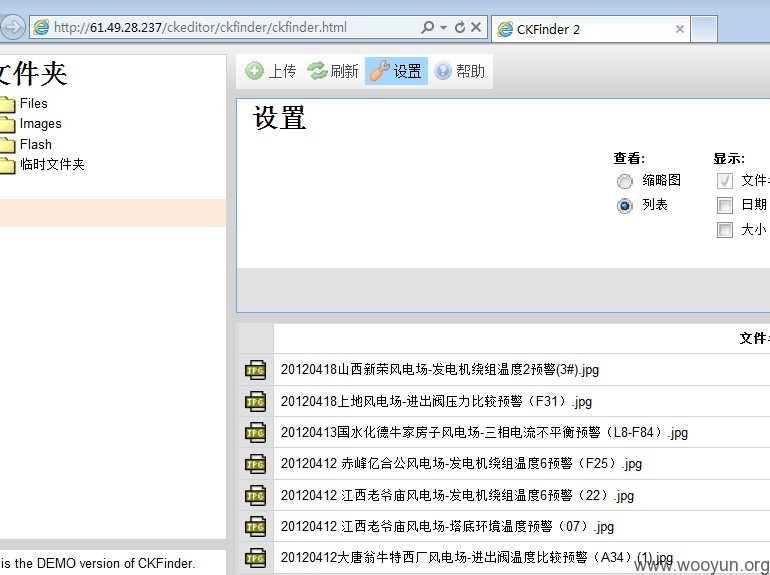

2,工具遍历目录后发现ckeditor编辑器,ckeditor/ckfinder/ckfinder.html的文件上传和文件浏览页面也存在

3,通过查看Images目录下上传的预警类图片,和之前在百度对该公司的了解,分析可能有不少大小风力电站都连接到了该系统,从而进行统一的数据采集与监控

4,在Files目录下尝试上传IIS解析漏洞利用文件均会由于编辑器的安全设置而阻止,要么被重命名要么就被过滤

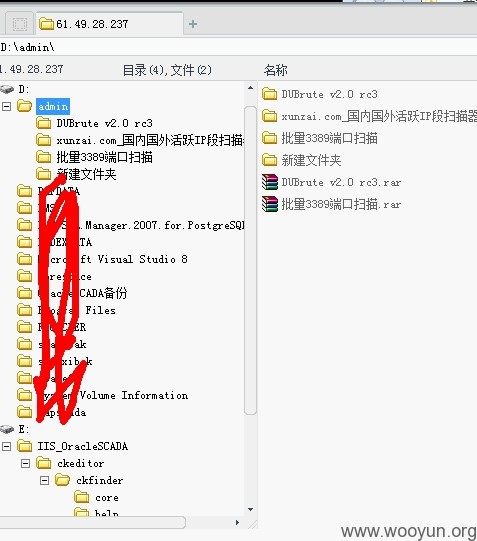

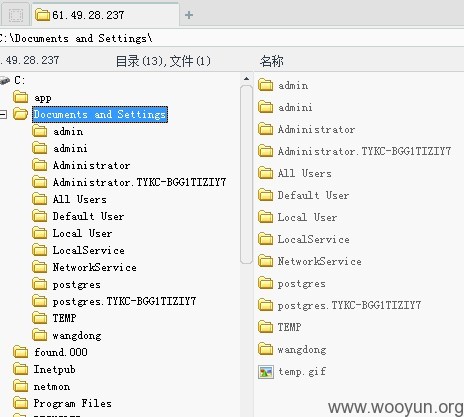

5,后通过在files目录下建立1.asp子文件夹并上传更名成zip格式的一句话即可得到shell

6,发现早些时候留下的一堆爆破扫鸡工具,疑似有被入侵的痕迹,我想管理员可没这么有闲工夫

7,按照上述文档所描述的大致网络拓扑以及部分网络命令对内网的初步探测,猜测攻击者完全有可能通过前端的WEB服务器和数据库服务器作为跳板,通过VPN等方式对后端的中控系统进行操作,后果你懂的。(当然这只简单测试后的猜测)

修复方案:

1,规范服务器设置,如无需要,请禁用不必要功能

2,屏蔽百度搜索收录,保证后台地址的安全性

3,更换或升级第三方编辑器

4,及时清理可能存在的后门

版权声明:转载请注明来源 Z-0ne@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-04-19 23:05

厂商回复:

CNVD确认漏洞并复现所述过程。本次测试与Shine报送的某电力集团所属燃料管理系统类似,也具有一定的代表性。这次是首次针对SCADA(工业控制系统领域外围监控系统)。涉事系统虽然也采用了一些安全防护措施,如:USBKEY进行终端认证,但系统未与外部网络进行隔离也许是最大的隐患。

先行协调电力监督管理委员会信息化主管部门处置,同时视后续情况作为典型案例报上级主管部门。

对该漏洞评分如下:

CVSS评分:(AV:R/AC:L/Au:NR/C:C/A:P/I:C/B:N) Score:9.67(最高10分,高危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性、完整性造成完全正影响,对可用性造成部分影响。

技术难度系数:1.1(一般,求服务器trace以及propfind等方法检测工具)

影响危害系数:1.9(严重,涉事主机研判为工业控制领域SCADA业务系统主机)

综合评分:.9.67*1.1*1.9=20.2

最新状态:

暂无