漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06058

漏洞标题:安腾网络TBMS可更改任意用户资料

相关厂商:安腾网络

漏洞作者: james0672

提交时间:2012-04-15 10:47

修复时间:2012-05-30 10:47

公开时间:2012-05-30 10:47

漏洞类型:非授权访问/权限绕过

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-05-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

改一下别人的用户资料恶搞一下估计行。。。

详细说明:

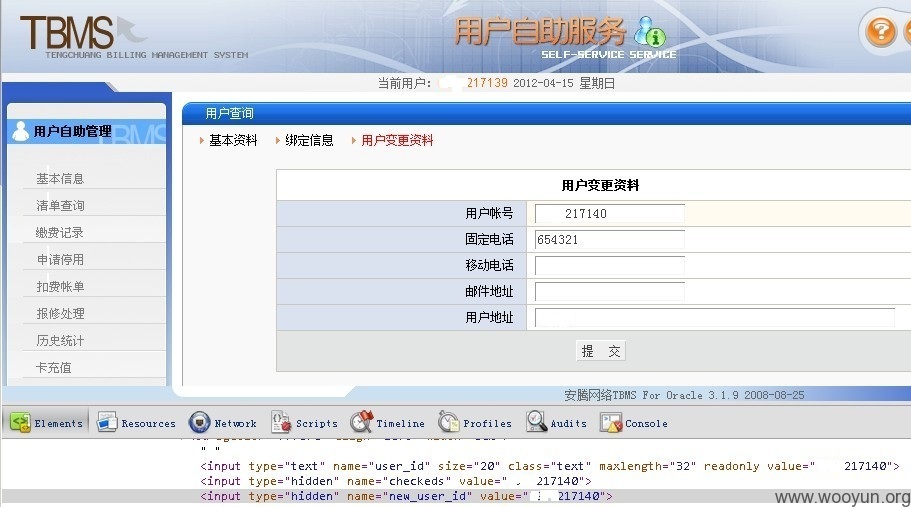

“用户资料更改”页面中仅做了一个不能被称为验证的验证,导致不怀好意的人士可以通过各种修改绕过这个验证,从而达到修改任意用户资料的目的(前提是需要知道用户名)

版本:安腾网络TBMS For Oracle 3.1.9 2008-08-25

漏洞证明:

以修改电话为例

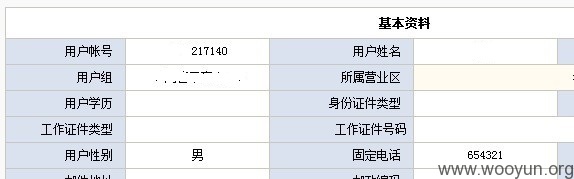

首先我们先看看尾数为40的资料,可得知电话为123456

然后我们以尾数为39的账号登录,并访问“用户更改资料”页面

多手多脚一下,用chrome的“开发人员工具”玩一玩,把39改成40

代码段:

这样改:

然后提交。。编辑成功

回到40这个账户看看

我什么都不知道

修复方案:

换session验证咯。。。

版权声明:转载请注明来源 james0672@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝