漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-05825

漏洞标题:对OHO CMS的再次检测

相关厂商:江苏连邦信息技术有限公司

漏洞作者: Valo洛洛

提交时间:2012-04-07 12:58

修复时间:2012-05-22 12:58

公开时间:2012-05-22 12:58

漏洞类型:成功的入侵事件

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-07: 细节已通知厂商并且等待厂商处理中

2012-04-11: 厂商已经确认,细节仅向厂商公开

2012-04-21: 细节向核心白帽子及相关领域专家公开

2012-05-01: 细节向普通白帽子公开

2012-05-11: 细节向实习白帽子公开

2012-05-22: 细节向公众公开

简要描述:

其实我也不知道类型怎么定位,内容写的乱七八糟的。。

详细说明:

首先是这个系统的后台密码统一的2B体系

35b469e289663f9c5ef4bac870e4724f(解密后:321dsaabc)

[email protected]

cf94920c73fd59eb2ffbf7048794fe54 [email protected]

e10adc3949ba59abbe56e057f20f883e

[email protected]

246cc3dcb397f4a73da6fd53703211c9 [email protected]

f813751a16d7862ac4b0f5ae28168124 [email protected]

这些都是统一的管理员账号密码,大部分欧虎的站后台都能登陆。

还有很多账号,就不列举了。

可以随便百度几个欧虎的站用第一个账号登陆试试,大多都可以登

陆,后台地址url/aaa.php或

url/home.php(如果需要,联系我我可以提供更多的账号以供测试

)

随便列举两个

http://www.jscia.cn/home.php

http://www.bynrga.gov.cn/home.php

google搜索(inurl:php intext:技术支持:江苏连邦信息技术有限公司)即可找到大量使用此系统的站点。

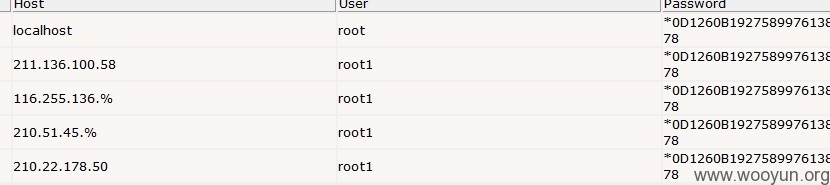

更为2的就是统一的数据库账号密码。。root或root1 密码

ohoad56175617部分站可以直接写入一句话shell,有些有mysql外

连有IP限制的可以通过已获得shell外连再写入一句话。

某站的mysql.user的内容

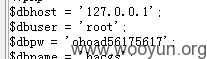

配置文件中的明文密码

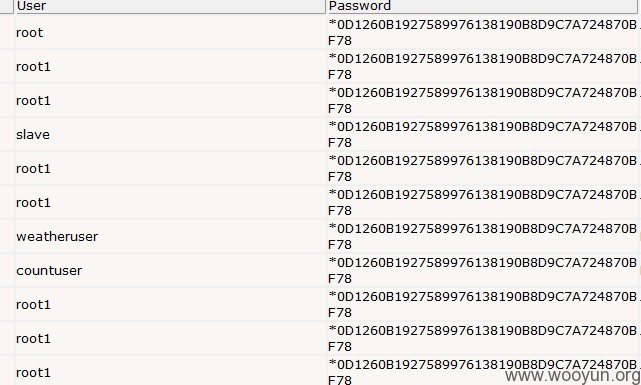

另一个站的mysql.user

不多列举。

还有部分站点仍然存在遍历、后台存在上传,同样可以获得shell

。这个就不举例说明了。

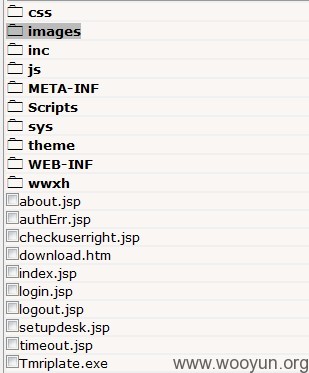

由于某单位使用该系统,导致服务器被入侵,造成了公安机关使用

的一套机动车登记系统源码泄露,

http://cgs.hajxj.gov.cn:9080/vehweb/

google一下inurl:vehweb,使用此系统的单位还是不少的。源码有

了,想进入系统就简单多了,然后大量的车辆信息就泄露了。此站

点的oracle数据库密码在配置文件里能查看,可以直接连上了。其中车辆信息已泄露!

漏洞证明:

修复方案:

不知道。

版权声明:转载请注明来源 Valo洛洛@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-04-11 14:44

厂商回复:

CNVD确认所述漏洞个案,但对于欧虎CMS系统对应漏洞涉及版本、客户情况通用性还有待进一步确认,5天时间有点短,同时处置的漏洞越来越多。

根据处置流程,分两步进行,一是确认通用性后协调欧虎厂商(此前已经联络过一次);二是由CNCERT对应的分中心通知涉事单位处置。

根据通用软件危害性,且涉及一些公众业务较多的部门,确认为高危。rank 15。

最新状态:

暂无