漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015031

漏洞标题:YY公屏 飞机票 text url XSS

相关厂商:广州多玩

漏洞作者: 路人甲

提交时间:2012-11-21 09:11

修复时间:2013-01-05 09:11

公开时间:2013-01-05 09:11

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-21: 细节已通知厂商并且等待厂商处理中

2012-11-22: 厂商已经确认,细节仅向厂商公开

2012-12-02: 细节向核心白帽子及相关领域专家公开

2012-12-12: 细节向普通白帽子公开

2012-12-22: 细节向实习白帽子公开

2013-01-05: 细节向公众公开

简要描述:

设计不当,加密算法不严谨,使其直接自行编码即可达到在公屏的文字连接飞机票,点击飞机票后,会在YY程序内进行嵌入的URL跳转。

本来觉得这东西没什么的,自己留者和朋友娱乐娱乐的,因为频道大部分都禁止飞机票,但是今天看到有人用这个钓鱼了,所以……

详细说明:

触发前提为该公会开通了公会论坛。

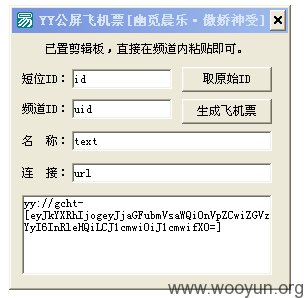

在公会论坛中点复制飞机票,会得到一串接口:

将[]中进行base64解码 得到

uid1为频道原始ID,text1为文本,url1为连接。

再将起加密后放如yy://gcht-[base64]中即可。

取频道原始的ID可以从各种渠道获取。

漏洞证明:

修复方案:

加密换个自己的算法或许会好些。

另外,很多调用外部应用网页中都有各类储存型XSS,例如公会留言板。

另外还是那个建议,在多玩网内建立一个漏洞提交的渠道,

如果没有乌云,真的找不到任何渠道来提交漏洞。

————即将当兵的老白帽

不过那样就缺少学习和交流的地方了 BY 乌云

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2012-11-22 17:09

厂商回复:

已经收到,谢谢提供,请看一下站内短信,谢谢。

最新状态:

2012-11-23:已经修复