漏洞概要

关注数(24)

关注此漏洞

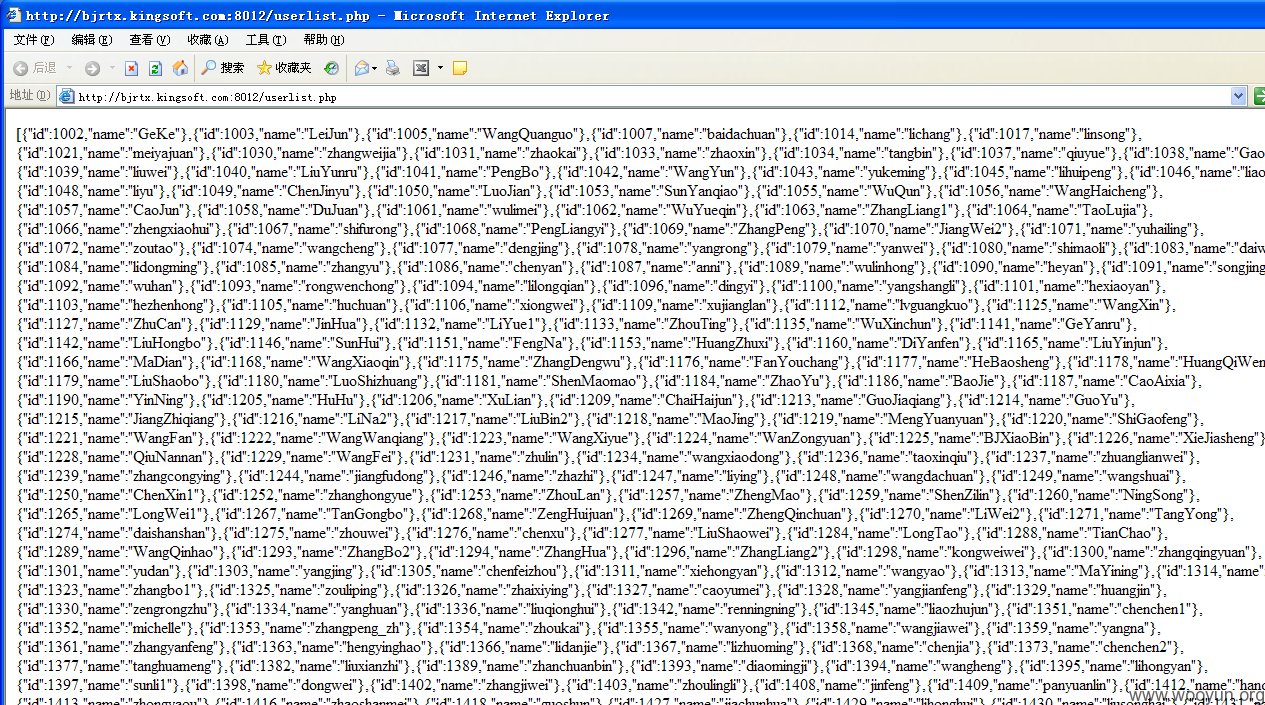

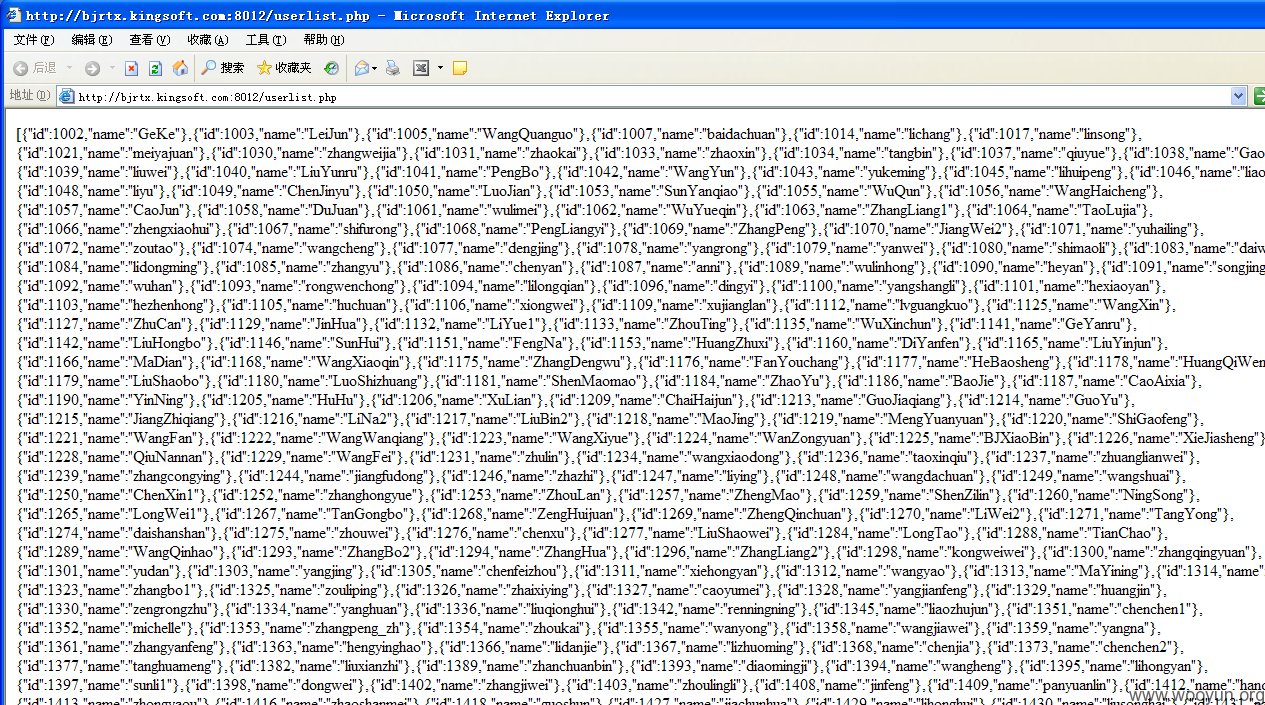

漏洞标题:腾讯通RTX某json接口敏感数据对外,导致企业存在渗透风险!

相关厂商:腾讯

提交时间:2012-10-12 16:07

修复时间:2012-10-12 16:39

公开时间:2012-10-12 16:39

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:8

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2012-10-12: 细节已通知厂商并且等待厂商处理中

2012-10-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

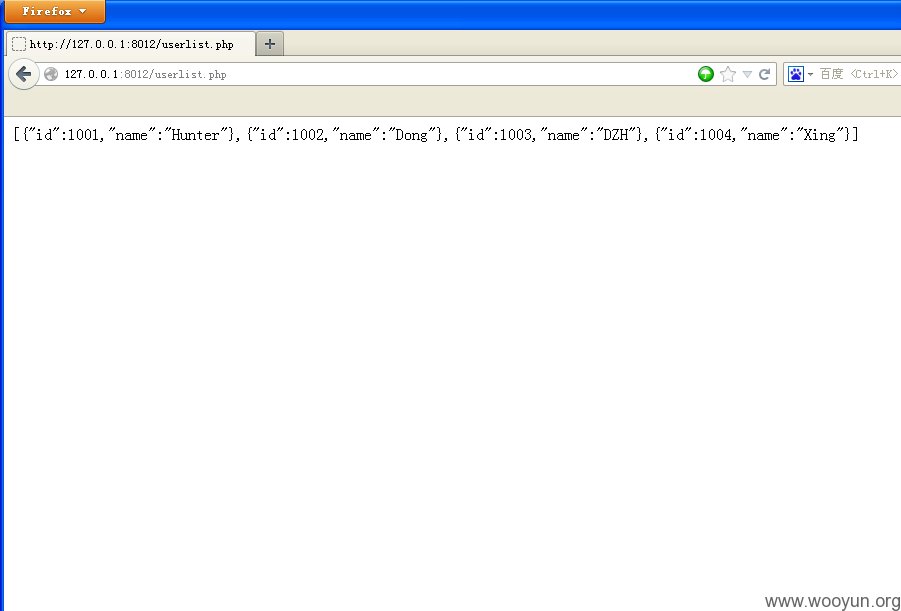

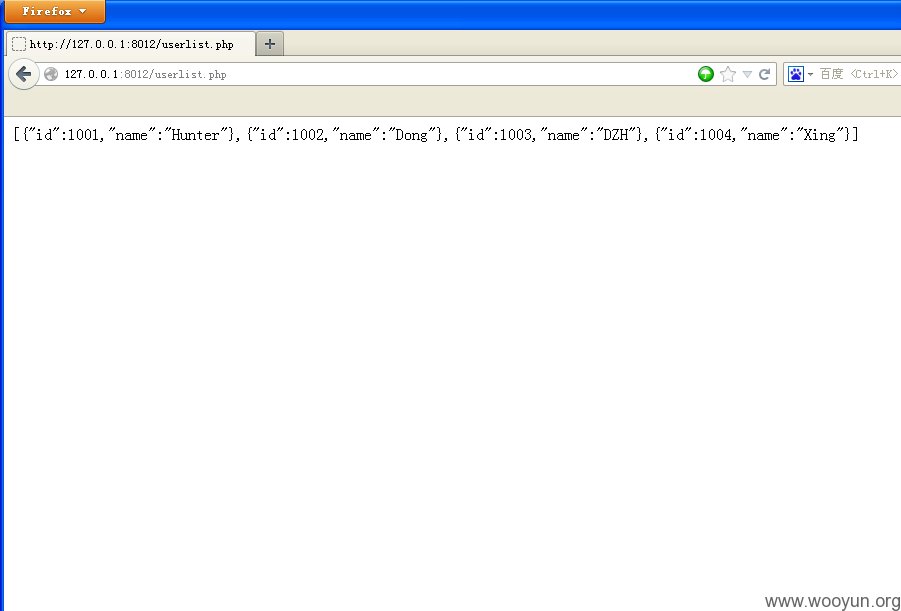

纠正这里面我的一个判断:http://www.wooyun.org/bugs/wooyun-2010-013265

详细说明:

漏洞证明:

修复方案:

最少要对这个userlist.php功能做权限控制!

RTX企业用户要血雨腥风了?

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-10-12 16:39

厂商回复:

RTX主要布署在内网,外网无法对此josn数据进行劫持。

最新状态:

暂无